정상 프로그램인 척 유포 중인 위키 랜섬웨어 주의!

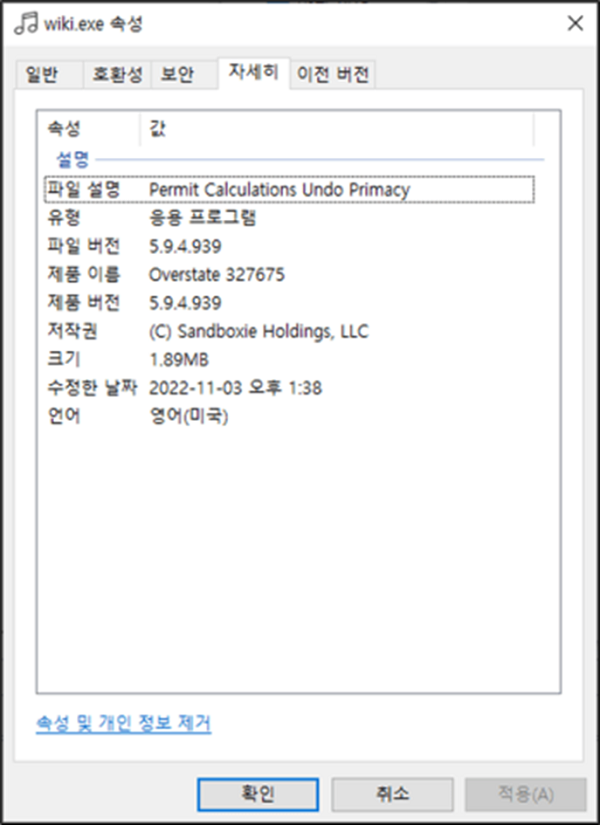

안랩 ASEC 분석팀이 위키(Wiki) 랜섬웨어가 국내에 유포 중인 정황을 포착했다. 크라이시스(Crysis) 악성코드의 변종으로 알려진 위키 랜섬웨어는 정상 프로그램으로 위장한 것으로 확인된다.

먼저 크라이시스 랜섬웨어를 간단히 소개하면, 윈도우 지원 PC를 공격하는 악성코드로 원격 데스크톱 프로토콜(Remote Desktop Protocol, RDP)을 통해 배포된다. 크라이시스는 암호화된 파일에 특정 확장자를 추가하는데, 확장자는 어떤 변종이 PC를 감염시켰는지에 따라 다르다. 이 글에서는 위키 랜섬웨어의 유포 과정을 자세히 살펴본다.

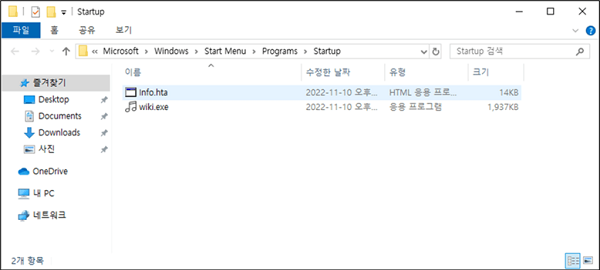

위키 랜섬웨어는 파일을 본격적으로 암호화하기 전, %AppData% 또는 %windir%\system32 경로에 자가 복제하며, 레지스트리 등록(HKLM\Software\Microsoft\Windows\CurrentVersion\Run), 파일 복사를 통해 랜섬웨어 감염 성공률을 높인다.

[그림 1] 정상 프로그램으로 위장한 위키 랜섬웨어

[그림 1] 정상 프로그램으로 위장한 위키 랜섬웨어

[그림 2] 시작 프로그램에 등록된 위키 랜섬웨어

[그림 2] 시작 프로그램에 등록된 위키 랜섬웨어

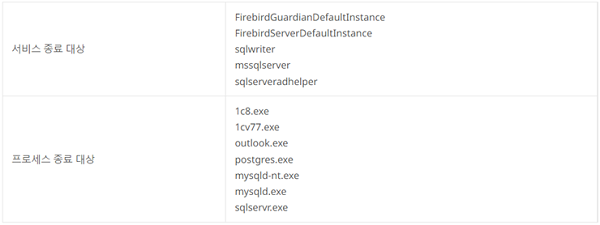

또한, 종료할 데이터베이스 관련 서비스, 프로세스 이름을 메모리 상에서 디코딩하고 현재 실행 중인 서비스와 프로세스를 조회해 종료한다.

[표 1] 종료 대상 서비스 및 프로세스 목록

[표 1] 종료 대상 서비스 및 프로세스 목록

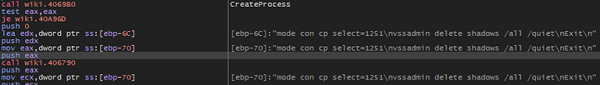

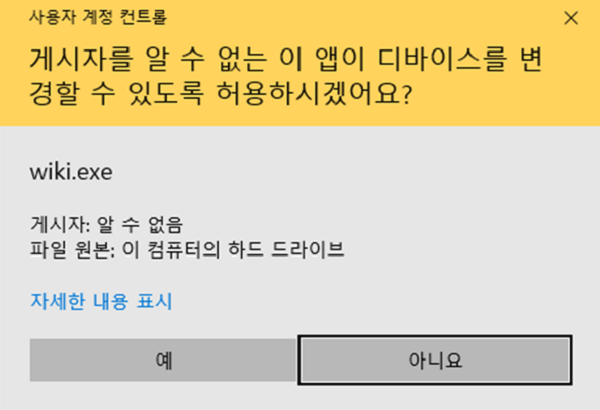

이후 cmd.exe 프로세스를 생성해 코드 페이지를 카릴 언어로 설정하는 파이프(Pipe) 및 볼륨 섀도 복사본 삭제 명령어를 수행해 파일 복원을 막는다. 볼륨 섀도 복사본을 삭제할 때 필요한 관리자 권한이 실행되지 않을 경우 사용자 계정 컨트롤(User Account Control, UAC) 창을 띄워 섀도 복사본 삭제를 시도한다.

[그림 3] 볼륨 섀도 복사본을 삭제하는 명령어

[그림 3] 볼륨 섀도 복사본을 삭제하는 명령어

[그림 4] 사용자 계정 컨트롤 (UAC)

[그림 4] 사용자 계정 컨트롤 (UAC)

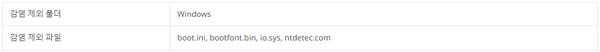

파일을 암호화하는 과정에서 감염 대상이 아닌 다른 시스템이 손상될 수 있다. 위키 랜섬웨어는 사용자가 랜섬웨어 감염 사실을 알아채도록 감염 대상에서 제외한 폴더와 파일을 검증한다.

[표 2] 감염 제외 폴더 및 파일

[표 2] 감염 제외 폴더 및 파일

감염 제외 대상에 대한 검증 작업이 완료되면 [표 3]의 확장자를 대상으로 공격을 시작한다.

[표 3] 감염 대상 확장자

[표 3] 감염 대상 확장자

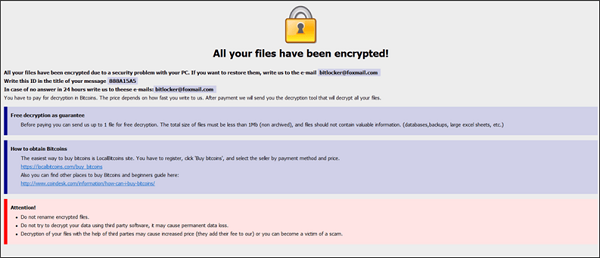

감염 시 “[기존파일명].id-고유아이디.[bitlocker@foxmail.com].wiki” 형태의 확장자가 추가되고, info.hta를 실행해 사용자에게 랜섬웨어에 감염된 사실을 고지한다.

[그림 5] 사용자에 고지된 위키 랜섬웨어 감염 사실

[그림 5] 사용자에 고지된 위키 랜섬웨어 감염 사실

앞서 설명한 것처럼, 크라이시스 랜섬웨어는 주로 RDP를 공격 경로로 활용하기 때문에 RDP 연결 환경에 대한 철저한 감시가 필요하다. 반면, 위키 랜섬웨어는 정상 프로그램으로 위장해 유포되고 있어 이메일, 웹사이트에서 다운로드한 파일의 출처가 불분명한 경우 가급적 실행하지 않는 것이 좋다. 의심스러운 파일은 최신 버전의 백신 프로그램으로 검사하는 것이 안전하다.

출처 : AhnLab