이메일 하이재킹을 통해 범블비 악성코드 국내 유포 중

안랩은 최근 다운로더 유형의 악성코드인 범블비(Bumblebee)가 다수 유포되고 있는 정황을 포착하였다. 이번 글에서는 범블비 다운로더의 유포 방식에 대해 자세히 알아본다.

범블비 다운로더는 피싱 메일을 통해 바로가기 파일과 악성 dll 파일을 포함한 ISO 파일 형태로 유포되고 있다. 추가적으로 이메일 하이재킹을 통해 국내 사용자를 대상으로 유포되는 사례도 확인되었다.

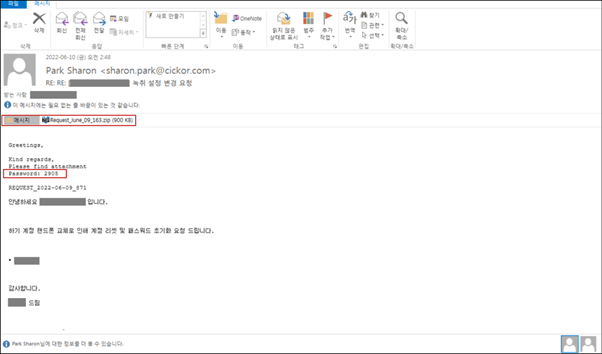

아래는 범블비 다운로더를 유포하는 피싱 메일이다. ([그림 1] 참고) 해당 메일은 정상 메일을 가로채 악성 파일을 첨부하여 사용자에게 회신한 형태이다. 해당 메일을 수신한 사용자는 이를 정상 메일로 오인하여 큰 의심 없이 첨부파일을 실행할 수 있으므로 주의가 필요하다. 추가로 확인된 피싱 메일 또한 이메일 하이재킹 방식을 이용하여 유포되고 있다. 이와 같이 첨부파일을 통한 유포 외에도 구글 드라이브를 이용하거나 메일 본문에 악성 URL을 포함하여 다운로드를 유도하는 방식이 존재한다.

[그림 1] 피싱 메일

[그림 1] 피싱 메일

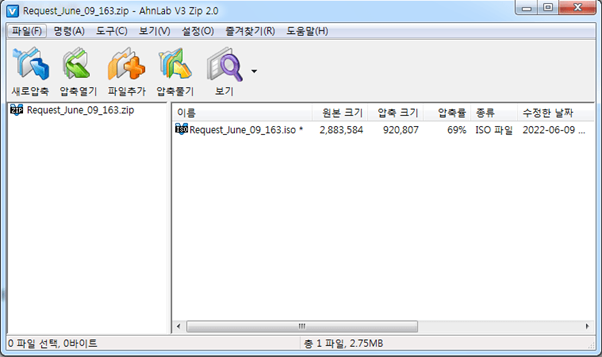

[그림 2]와 같이 피싱 메일에 첨부된 압축 파일에는 패스워드가 설정되어 있으며, 이 패스워드는 메일 본문에 표시되어 있다. 해당 파일은 송장, 요청 관련 파일명으로 위장하였으며, 압축 파일 내부에 ISO 파일이 존재하는 것을 확인할 수 있다.

[그림 2] 압축 파일 내부

[그림 2] 압축 파일 내부

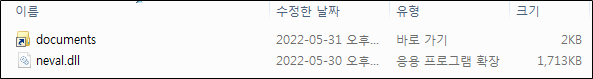

ISO 파일 실행 시, DVD 드라이브에 lnk 파일과 dll 파일을 생성한다. lnk 파일은 rundll32.exe 를 통해 생성된 악성 dll 파일의 특정 함수를 로드하는 기능을 수행한다. dll 파일은 실제 악성 행위를 수행하는 파일이며, 숨김 속성이 설정되어 있다. 숨김 속성 파일 표시 옵션이 해제되어 있는 사용자의 장치에서는 lnk 파일만 나타나기 때문에 악성 dll 파일의 존재 여부를 모르고 lnk 파일을 실행할 확률이 높다.

• lnk 명령어

%windir%\system32\rundll32.exe neval.dll,jpHgEctOOP

[그림 3] ISO 파일 실행 시 생성되는 악성 파일

[그림 3] ISO 파일 실행 시 생성되는 악성 파일

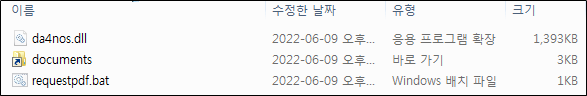

최근 확인된 ISO 파일에는 변경된 부분이 존재하는데, 앞서 소개한 lnk 파일과 dll 파일 외 ‘bat 파일’이 추가되었다. bat 파일은 기존 lnk 파일과 동일한 기능을 수행한다. 해당 유형에서는 lnk 파일이 bat 파일을 실행하는 것으로 명령어가 변경되었다. 이때 dll 파일과 bat 파일은 숨김 속성이 설정되어 있어, 사용자는 기존과 마찬가지로 lnk 파일만 확인할 수 있다.

• lnk 명령어

%windir%\system32\cmd.exe /c start requestpdf.bat

• bat 명령어

@start rundll32 da4nos.dll,ajwGwRKhLi

[그림 4] bat 파일이 추가된 최근 유형

[그림 4] bat 파일이 추가된 최근 유형

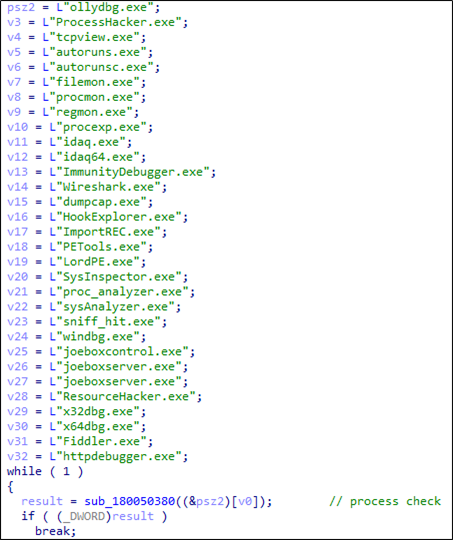

lnk 파일을 통해 실행된 악성 dll 은 패킹된 형태로, 언패킹 과정 후 다수의 anti-sandbox 및 anti-analysis 등의 검사를 진행한다. 다수의 검사 과정 중 일부는 아래와 같다. [그림 5]는 악성코드 분석 프로그램이 실행 중인지 확인하는 코드이다. 이외에도 가상 환경에서 사용되는 파일이 존재하는지, MAC 주소를 통해 특정 제조사와 일치하는지를 확인한다. 해당 검사 외에도 레지스트리 값, 윈도우 창 이름, 디바이스, 사용자명, 특정 API 존재여부 등을 통해 가상 환경 및 분석 환경인지를 확인하게 된다.

[그림 5] 프로세스 검사

위 과정을 모두 통과하게 되면, 실제 악성 행위가 수행된다. 먼저 악성코드는 인코딩된 형태의 데이터를 디코딩하여 아래와 같이 다수의 C2 정보를 획득한다. 이후 사용자 PC 정보를 수집하여 C2 접속 및 전송을 시도한다.

• 디코딩된 C2

73.214.29[.]52:443, 78.112.52[.]91:443, 21.175.22[.]99:443, 107.90.225[.]1:443, 212.114.52[.]46:443, 101.88.16[.]100:443, 19.71.13[.]153:443, 108.16.90[.]159:443, 103.175.16[.]122:443, 121.15.221[.]97:443, 19.71.13[.]153:443, 22.175.0[.]90:443, 19.71.13[.]153:443, 146.19.253[.]49:443, 38.12.57[.]131:443, 191.26.101[.]13:443

현재 해당 C2에 연결은 되지 않지만, 연결이 된 경우에는 공격자의 명령에 따라 다음과 같은 행위를 수행할 수 있다. %APPDATA% 폴더에 파일명 “my_application_path”로 악성 dll을 복사한 후 복사된 dll을 실행하는 vbs 파일을 생성하거나, 정상 프로그램에 악성 데이터 Injection, C2로부터 수신된 악성 데이터를 파일명 “wab.exe”로 저장 및 실행하는 등 다양한 추가 기능이 존재한다.

• Injection 대상 프로그램

\\Windows Photo Viewer\\ImagingDevices.exe

\\Windows Mail\\wab.exe

\\Windows Mail\\wabmig.exe

최근 범블비 다운로더의 유포 건수가 매우 증가하였으며, 해당 다운로더를 통해 Cobalt Strike 등의 악성 데이터가 다운로드되는 사례도 존재한다. 또한, 국내 사용자를 대상으로 이메일 하이재킹을 이용한 유포가 확인되고 있어 주의가 필요하다. 사용자들은 의심스러운 메일 내 존재하는 첨부 파일 및 URL을 열람하거나 접속하는 것을 자제해야 한다.

현재 V3는 해당 악성코드를 효과적으로 탐지 및 차단하고 있다.

출처 : AhnLab