여러 악성 파일 유포하는 NSIS 설치 파일 주의하세요!

안랩은 최근 Nullsoft Scriptable Install System(NSIS) 설치 파일을 통하여 다수의 악성 파일이 배포되고 있는 정황을 확인했다. 이번 글에서는 NSIS 설치 파일을 이용한 악성코드 유포 방식에 대해 자세히 알아본다.

NSIS는 본래 특정 프로그램의 설치 파일을 제작하기 위한 목적으로 사용된다. 그런데 해당 시스템은 스크립트 기반으로 동작하는 방식으로, 외형적으로 설치 파일의 형태가 거의 동일하여 악성코드 제작에 사용되기도 한다.

NSIS 설치 파일 형태의 악성코드는 예전부터 많이 이용되었던 방식이며, 이 글에서 다루는 악성코드는 다수의 악성 파일이 하나의 설치파일에 포함되어 있는 형태로, 파일 하나를 실행하면 여러 개의 악성코드가 실행되는 것이 특징이다.

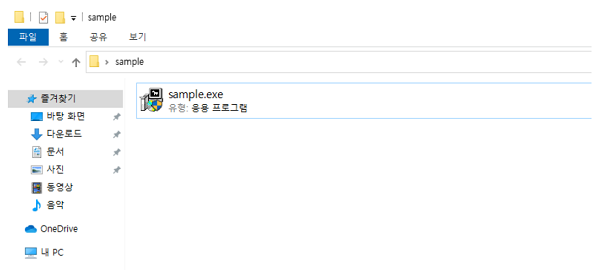

[그림 1] NSIS 설치파일 악성코드 아이콘

[그림 1] NSIS 설치파일 악성코드 아이콘

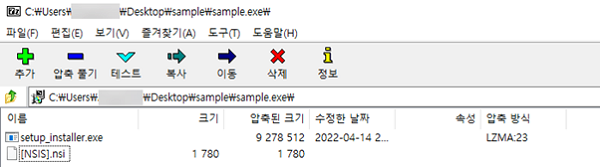

안랩이 확보한 NSIS 설치 파일 내부에는 아래와 같이 setup_installer.exe 파일과 NSI 스크립트가 있다.

[그림 2] NSIS설치파일 악성코드 내부에 존재하는 파일

[그림 2] NSIS설치파일 악성코드 내부에 존재하는 파일

NSI 스크립트에는 단순하게 setup_installer.exe 파일을 실행하는 루틴이 있으며, 난독화 기법이나 시간 지연과 같은 ‘안티 Sandbox’ 기법은 존재하지 않는다.

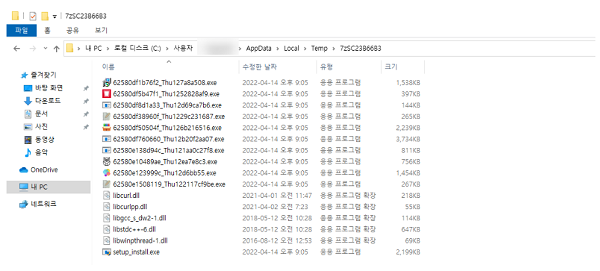

또한 setup_installer.exe 파일은 7Zip SFX(Self-extracting archive)로 이루어져 있으며, 7Zip SFX는 내부 압축된 파일을 특정 폴더에 추출한 후 특정 프로그램을 실행할 수 있다.

해당 setup_installer.exe 파일에는 아래와 같이 15개의 악성 파일과 라이브러리 파일, 그리고 setup_install.exe 파일이 존재한다. 이를 실행할 시 %TEMP%(임시 폴더)\7zS[랜덤8글자] 폴더에 자동으로 압축이 풀리며, setup_install.exe 파일을 실행한다.

[그림 3] setup_installer.exe 압축 해제

[그림 3] setup_installer.exe 압축 해제

setup_install.exe 파일이 실행되면 해당 악성코드는 파워쉘(Powershell)을 이용하여 %TEMP% 폴더에 대하여 MSDefender예외를 하도록 설정하고, 악성 파일 15개를 순차적으로 실행시킨다.

함께 유포되고 있는 악성코드의 경우 AgentTesla, RedLine, SmokeLoader와 같은 정보유출형 악성코드 뿐만 아니라, BeamWinHTTP와 같은 다운로더, Stop 랜섬웨어 등이 있으며, 다양한 종류의 악성코드가 패키지 형태로 배포되고 있다.

이러한 악성 파일들은 보통 설치 프로그램으로 위장하는 경우가 많기 때문에, 출처가 불분명한 파일은 다운로드 시 주의해야 한다. 특히 불법 소프트웨어를 설치할 때 악성코드에 감염될 수 있으니 되도록 이러한 다운로드 파일은 실행을 자제해야 한다.

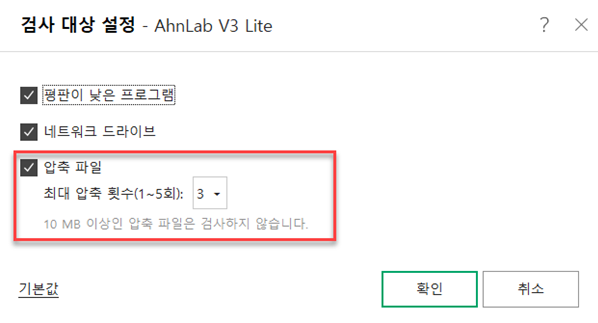

[그림 4] 압축 파일 진단 설정

[그림 4] 압축 파일 진단 설정

또한, 사용하고 있는 백신을 항상 최신 버전으로 업데이트하여 관리해야 하며, V3 제품의 압축 해제 옵션을 설정하면 이러한 형태의 악성코드를 더 효과적으로 진단할 수 있다.

출처 : AhnLab