이모텟 악성코드의 최신 유포 방식, 어떻게 달라졌나

2014년부터 활동을 시작한 악명 높은 이모텟(Emotet) 악성코드는 꾸준히 피싱 메일을 통해 국내에 유포되어 왔다. 엑셀 파일, 압축 파일 등을 이용해 유포되던 기존 방식과는 달리 최근에는 링크 파일(.lnk)을 통해 유포되는 것을 확인했다. 유포 방식에서 달라진 점을 무엇일까? 이모텟 악성코드의 최신 유포 방식에 대해 자세히 살펴본다.

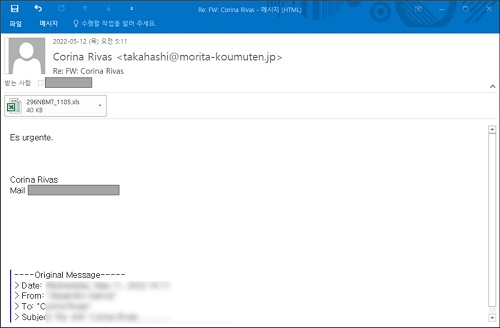

안랩이 확보한 EML(이메일 확장자) 파일들을 살펴 본 결과, 하나의 공통점이 발견됐다. 그것은 바로 모든 메일이 사용자 메일에 대한 회신한 것 같은 메일 제목과 본문 내용을 사용한 것이다. 이는 사용자가 첨부된 파일을 의심 없이 다운로드 또는 실행하도록 유도한 것으로 추정된다.

[그림 1] 유포 이메일(1)

[그림 1] 유포 이메일(1)

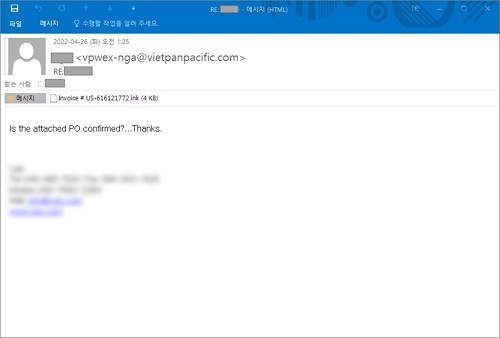

[그림 2] 유포 이메일(2)

[그림 2] 유포 이메일(2)

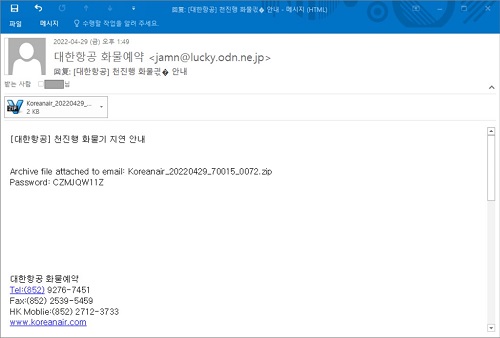

[그림 3] 유포 이메일(3)

[그림 3] 유포 이메일(3)

각 샘플별 동작 방식에 대해 살펴보자.

1. 첫 번째 샘플 동작 방식

[그림 1] 메일에 첨부된 엑셀 파일의 경우 아래의 ASEC 블로그에서 공유한 동작 방식과 동일하다.

• 엑셀 파일을 통해 유포 중인 Emotet 악성코드

• 엑셀 문서를 통해 Emotet 악성코드 국내 유포 중

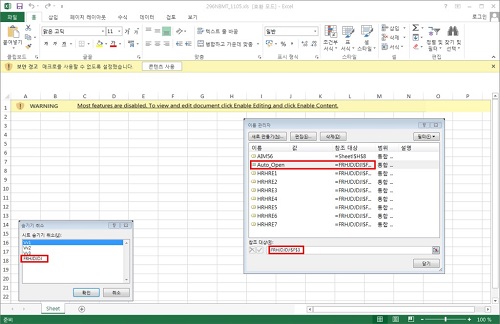

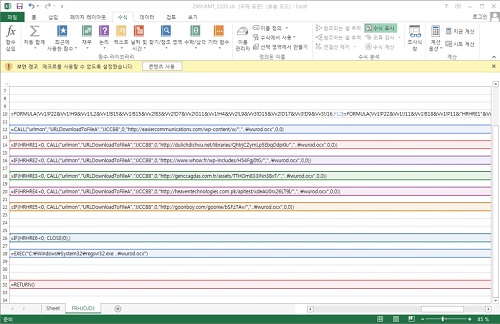

모두 매크로 시트를 활용해 이모텟 악성코드를 다운로드한다. 엑셀 파일에 존재하는 수식은 [그림 5]에서 확인할 수 있다.

[그림 4] 엑셀 문서

[그림 4] 엑셀 문서

[그림 5] 엑셀 문서에 존재하는 수식

[그림 5] 엑셀 문서에 존재하는 수식

수식이 실행되면 특정 URL에 접속해 이모텟 악성코드를 다운로드한다. 이때 접속하는 URL은 다음과 같다.

• hxxp://easiercommunications[.]com/wp-content/w/

• hxxp://dulichdichvu[.]net/libraries/QhtrjCZymLp5EbqOdpKk/)

• hxxps://w[w]w.whow[.]fr/wp-includes/H54Fgj0tG/)

• hxxp://genccagdas[.]com.tr/assets/TTHOm833iNn3BxT/)

• hxxp://heaventechnologies[.]com.pk/apitest/xdeAU0rx26LT9I/)

• hxxp://goonboy[.]com/goonie/bSFz7Av/

엑셀 파일 외에도 lnk 파일도 다수 발견되었는데 대부분 Invoice 관련 파일명으로 유포되고 있는 것으로 확인된다. 또한 유포 날짜에 따라 실행되는 명령어에 차이가 존재하는 것으로 확인됐다.

• Invoice # US-616121772.lnk

2. 두 번째 파일 동작 방식

[그림 2]의 메일에 첨부된 Invoice # US-616121772.lnk 파일의 경우 실행 시 다음의 명령어를 수행한다.

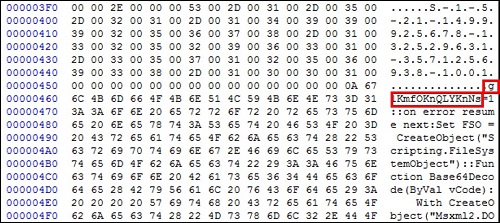

• cmd.exe /v:on /c findstr “glKmfOKnQLYKnNs.*” “Invoice # US-616121772.lnk” > “%tmp%\YlScZcZKeP.vbs” & “%tmp%\YlScZcZKeP.vbs”

lnk 파일 하단에는 glKmfOKnQLYKnNs 문자열을 시작으로 하는 스크립트 코드가 존재하는데 lnk 파일 실행 시 해당 코드를 %TEMP% 폴더의 YlScZcZKeP.vbs 파일로 저장 및 실행한다.

[그림 6] lnk 파일 하단에 존재하는 스크립트

[그림 6] lnk 파일 하단에 존재하는 스크립트

YlScZcZKeP.vbs 파일은 내부에 base64로 인코딩 된 URL이 존재하며 해당 URL에 접속해 추가 악성코드를 다운로드 및 실행한다. 다운로드 URL은 다음과 같다.

• hxxps://creemo[.]pl/wp-admin/ZKS1DcdquUT4Bb8Kb/

• hxxp://filmmogzivota[.]rs/SpryAssets/gDR/

• hxxp://demo34.ckg[.]hk/service/hhMZrfC7Mnm9JD/

• hxxp://focusmedica[.]in/fmlib/IxBABMh0I2cLM3qq1GVv/

• hxxp://cipro[.]mx/prensa/siZP69rBFmibDvuTP1L/

• hxxp://colegiounamuno[.]es/cgi-bin/E/

이후 다운로드 받은 파일을 %TEMP% 폴더에 KzcEXkekpr.Zvp 파일명으로 저장한 후 ‘%wInDiR% \sySTem32\regsVR32.Exe %tmp% \KZcEXkEkpR.ZVP’ 명령어를 통해 실행한다.

• 20220429_57092_005.lnk

3. 세 번째 샘플 동작 방식

[그림 3]의 메일에 첨부된 20220429_57092_005.lnk 파일의 경우 앞서 설명한 lnk 파일과 달리 파워쉘(PowerShell) 명령어를 사용해 추가 파일을 다운로드한다. lnk 파일 실행 시 아래의 파워쉘 명령어를 통해 Base64로 인코딩 된 데이터를 디코딩해 % TEMP% 폴더에 xLhSBgzPSx.ps1 로 저장한다.

다운로드 URL은 다음과 같다.

• hxxp://gccon[.]in/UploadedFiles/UYtJNrT2llxy1/

• hxxp://gakudou[.]com/photo06/hEu/

• hxxp://giasotti[.]com/js/Khc6mb0zx4KoWX/

• hxxp://plresende[.]com/pcinfor/cq/

• hxxp://thomasmanton[.]com/wp-includes/owZnpWmH4D8j/

• hxxp://gla[.]ge/old/PuVaff/

이후 다운로드 받은 파일을 %TEMP% 폴더에 jnURxtRmiO.SKh 파일명으로 저장한 후 ‘Regsvr32.exe $env:TEMP/jnURxtRmiO.SKh’ 명령어를 통해 실행한다.

앞서 설명한 다운로드 URL에서는 이모텟 악성코드가 다운로드 되는 것으로 확인된다. 이모텟 악성코드는 실행 시 내부에 존재하는 다수의 C&C 서버 주소로 접속을 시도하며, 접속에 성공할 시 공격자로부터 명령을 받아 추가 악성코드 다운로드 등의 악성 행위를 수행할 수 있다.

최근 이모텟 악성코드가 엑셀 문서뿐만 아니라 다양한 다운로더를 통해 유포되고 있어 사용자의 각별한 주의가 요구된다.

출처 : AhnLab