마이크로소프트 위장 피싱 공격 주의하세요!

최근 ASEC 분석팀은 마이크로소프트사 로그인 페이지로 위장한 피싱 메일의 유포 정황을 포착했다. 이번 글을 통해 마이크로소프트 위장 피싱 공격에 대해 자세히 살펴보자.

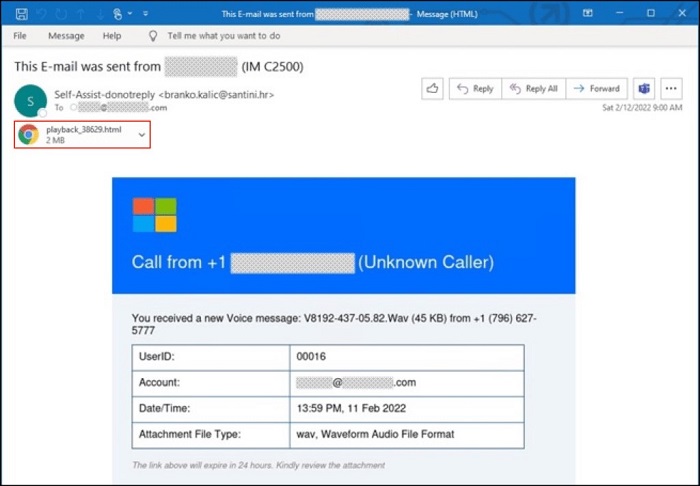

수집된 피싱메일 샘플은 [그림 1]과 같이 해당 기업의 보이스 메시지를 위장해 playback 파일 열람 첨부파일의 클릭을 유도하는 내용으로 구성되어 있다.

해당 첨부파일을 클릭할 경우 마이크로소프트 로그인 페이지를 위장한 피싱 페이지로 이동한다.

[그림 1] 피싱 샘플1

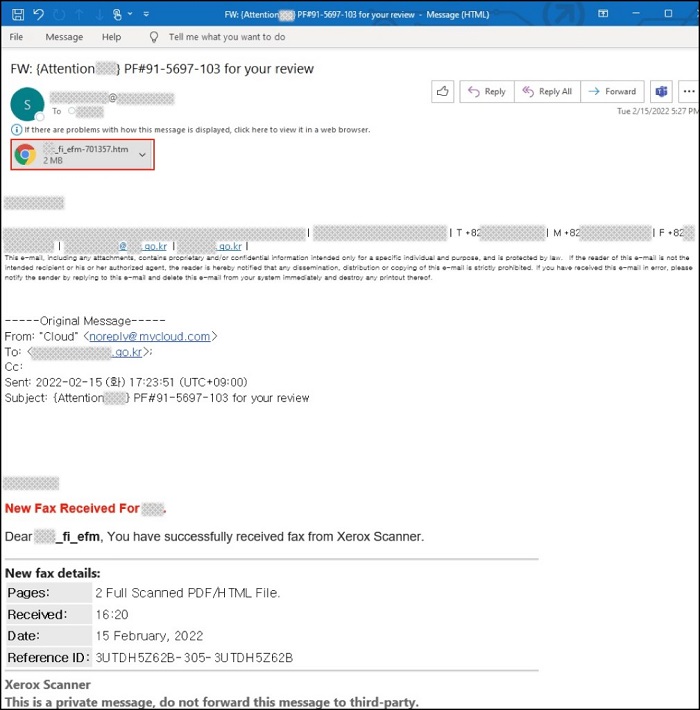

또 다른 샘플은 스캐너를 통해 전송된 파일로 위장해 첨부파일 클릭을 유도하는 내용으로 구성되어 있다. 해당 첨부파일을 클릭 시, 마찬가지로 마이크로소프트 로그인 페이지를 위장한 피싱 페이지로 이동한다.

[그림 2] 피싱 샘플2

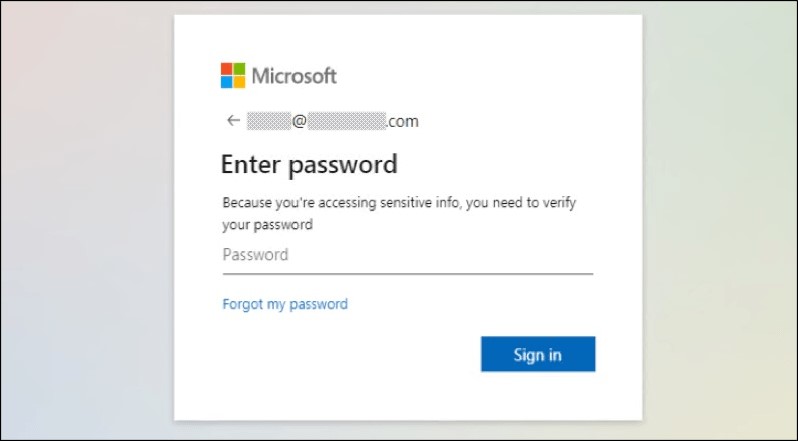

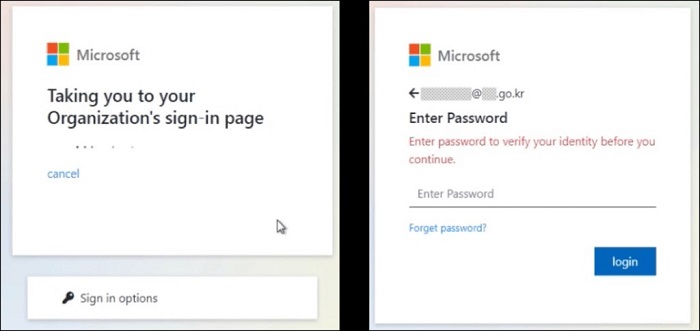

두 샘플 모두 첨부파일 클릭 시, 각각 [그림 3]과 [그림 4]와 같이 마이크로소프트 로그인 페이지와 유사하게 제작된 화면으로 이동한다. 해당 페이지는 대상 메일 주소가 이미 입력된 상태로 로그인 과정이 진행되도록 구성되어 있다.

추가적으로 [그림 4]의 샘플의 경우, 자동 로그인 과정을 위장한 화면이 먼저 출력되며, 이후 자동 로그인 실패로 인해 사용자의 계정 정보를 요구하는 피싱 화면으로 이동하는 과정이 추가된다. 이는 실제 마이크로소프트사의 로그인 프로세스와 유사하게 구성되어, 사용자가 무심코 비밀번호 입력 칸에 비밀번호를 입력하게 될 가능성이 있다.

[그림 3] 피싱 샘플 #1의 피싱 페이지

[그림 4] 피싱 샘플 #2의 피싱 페이지

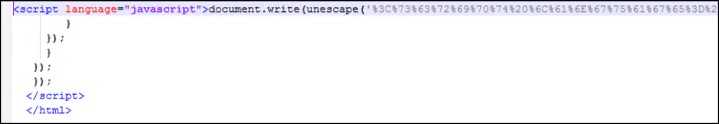

두 샘플 모두 피싱 페이지는 [그림 5]와 같이 스크립트 내의 퍼센트 인코딩 문자열을 디코딩하여 DOM에 작성하는 형태로 구성되며, 이와 같은 디코딩 과정이 반복적으로 수행된다. unescape를 통해 인코딩 해제 시 [그림 6]과 같이 최종적으로 렌더링 될 HTML을 확인할 수 있다.

[그림 5] 피싱 페이지의 스크립트 코드 구성

[그림 6] 디코딩된 HTML

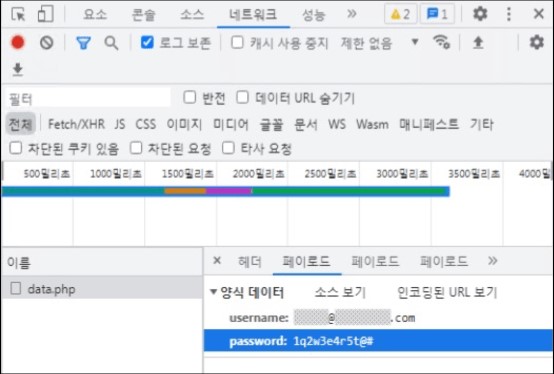

해당 피싱 사이트에 비밀번호 입력 후 로그인 버튼을 클릭하면, 아래의 그림과 같이 마이크로소프트사의 서비스와는 관계없는 공격자의 서버로 비밀번호가 전송된다.

[그림 7] 계정 비밀번호 탈취

공격자는 탈취한 계정정보를 활용하여 해당 기업 사용자의 메일 계정에 접근이 가능할 수 있으며, 이를 통해 기업 내 민감한 정보가 탈취될 수 있기에 각별한 주의가 필요하다.

사용자는 출처를 알 수 없는 메일에 포함된 첨부파일에 대한 열람을 자제해야 하며, 불분명한 웹 페이지에 계정 정보를 입력하지 않도록 주의해야 한다.

출처 : AhnLab