재난지원금 신청 개인정보 동의서인 줄 알았는데...

안랩은 최근 ‘코로나19 긴급재난지원금 신청 관련 개인정보 수집·이용 동의서(이하 재난지원금 신청 개인정보 동의서)’로 위장한 악성 문서 파일을 발견해 사용자의 주의를 당부했다.

안랩이 이번에 발견한 ‘재난지원금 신청 개인정보 동의서’ 위장 악성문서는 공격자가 정상 서식문서(.hwp)에 악성 스크립트를 삽입해 변조한 것이다.

[그림 1] – 본문 내용

[그림 1] – 본문 내용

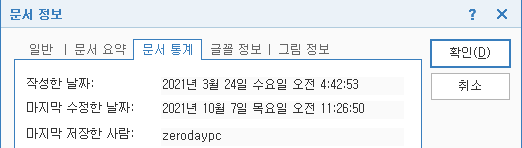

[그림 2] – 문서 작성/수정 날짜

[그림 2] – 문서 작성/수정 날짜

해당 문서의 본문 내용은 코로나19 긴급재난지원금 신청을 위한 개인정보 수집 동의서 형태이며 마지막 수정한 날짜가 이번달인 10월 초로 되어있다. 기존의 정상적인 문서를 편집했을 것으로 추정된다.

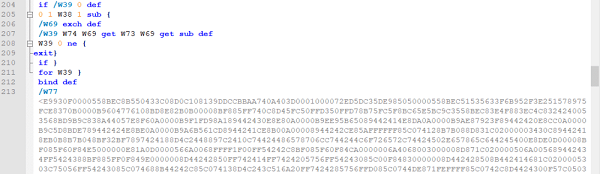

내부에 삽입된 악성 EPS의 PS(Post Script)코드는 인코딩 되어 있으며 복호화 시 내부 Shellcode를 확인할 수 있다.

[그림 3] – Shellcode 일부

[그림 3] – Shellcode 일부

만약 사용자가 최신 보안패치를 하지 않은 한글 프로그램으로 이 악성 한글문서 파일을 실행하면 문서 내 악성 스크립트가 사용자 몰래 자동으로 동작해 사용자 PC가 악성코드에 감염된다. 사용자 화면에는 재난지원금 신청을 위한 개인정보 동의 항목 등이 나오기 때문에 사용자가 악성코드 감염 사실을 알아차리기 어렵다.

감염 이후 해당 악성코드는 악성 URL에 접속해 추가 악성코드 다운로드를 시도하는 것으로 분석됐다. 최신 보안 패치가 적용 돼 있는 한글 프로그램에서는 악성 스크립트가 동작하지 않는다. 또한, 현재 V3 악성 문서 파일을 진단 및 실행 차단 하고 있다.

피해를 예방하기 위해서는 ▲오피스 SW, OS(운영 체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등) 등 프로그램 최신 보안 패치 적용 ▲인터넷 상 파일 다운로드 시 정식 다운로드 경로 이용 ▲출처 불분명한 파일 실행 금지 ▲V3와 같은 백신 최신 버전 유지 및 실시간 감시 기능 실행 등 보안 수칙을 지켜야 한다.

안랩 분석팀 최유림 선임연구원은 “공격자는 악성코드 유포를 위해 최신 사회적 이슈를 이용한다”며, “사용자는 출처가 불분명하거나 의심스러운 문서 파일은 무작정 실행하지 말고 보안 패치를 즉시 적용하는 등 평소에 보안 수칙을 실천해야 한다”고 말했다.

출처 : AhnLab