갈수록 교묘해지는 피싱 메일의 트릭

지난 수 년간 사용자들을 괴롭혀온 피싱 유형의 스팸 메일은 크게 두 가지로 나뉜다. 첫 번째는 개인 정보 회신을 요구하는 등 본문 내용 자체가 거짓인 유형이다. 두 번째는 메일 본문에 피싱 사이트 접속 주소를 포함해 사용자의 접속을 유도하거나 피싱 사이트 스크립트 파일을 첨부파일로 포함한 유형이다.

이번 글에서는 두 번째 유형의 공격에 대한 피해 현황과 특징을 살펴본다.

스팸 메일 본문에 포함된 주소 혹은 첨부된 HTML 파일을 실행하여 웹브라우저를 통해 피싱 사이트에 접속했을 때, 사용자는 사내 계정 ID 또는 패스워드 등 개인 정보 입력을 요구하는 페이지를 마주하게 된다. 이처럼 사용자를 속여 정보 입력을 유도하는 형태의 공격은 기업 사용자를 대상으로 빈번하게 시도되고 있다. 다음은 해당 공격의 피해 현황과 공격 형태를 정리한 것이다.

피해 현황

1. 고객 접수 메일 현황

안랩에 매일 스팸 메일을 접수하고 있는 모 고객사 1일 접수 기준으로, 하루에 약 10 ~ 30건 내외의 악성 스팸 메일이 접수되고 있다.

2. 악성코드 탐지 현황

안랩은 피싱 유형의 악성코드를 탐지하기 위해 다양한 포인트를 활용해 탐지 패턴을 반영하고 있다. 2021년 8월 한달동안 새롭게 반영한 패턴만으로, 실제 고객 환경에서 탐지된 수량은 다음과 같다. 1천여 개 고객사로부터 약 5,400건 이상의 피싱 유형 악성코드가 보고되었다.

5,420 Count

949 PCID

여기서 패턴이란 1:1 단일 파일 진단이 아닌 1:N 다수 파일을 진단할 수 있는 포괄적인 탐지 방식으로 한정한 것이다. 따라서 위 진단 수량은 최소 건수이며, 단일 파일 탐지와 8월 이전에 반영한 패턴으로 탐지된 수량까지 포함한다면 피싱 유형 악성코드로 인한 피해는 이보다 훨씬 더 많을 것으로 보고 있다.

스팸 메일 사례

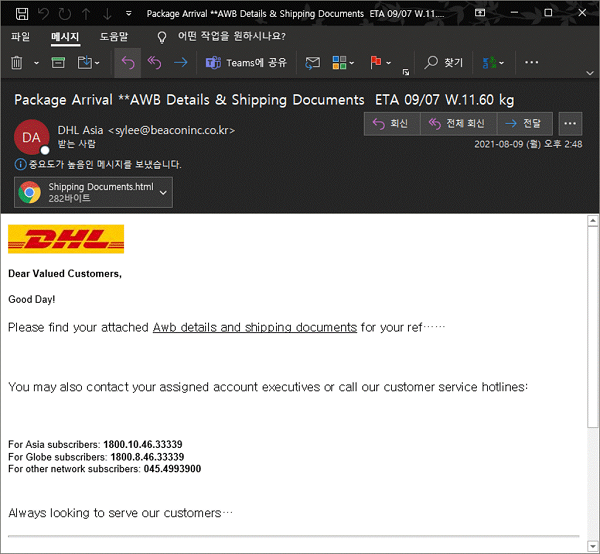

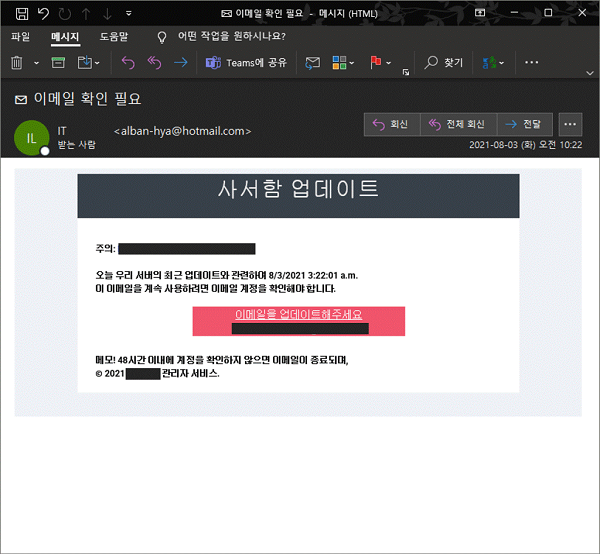

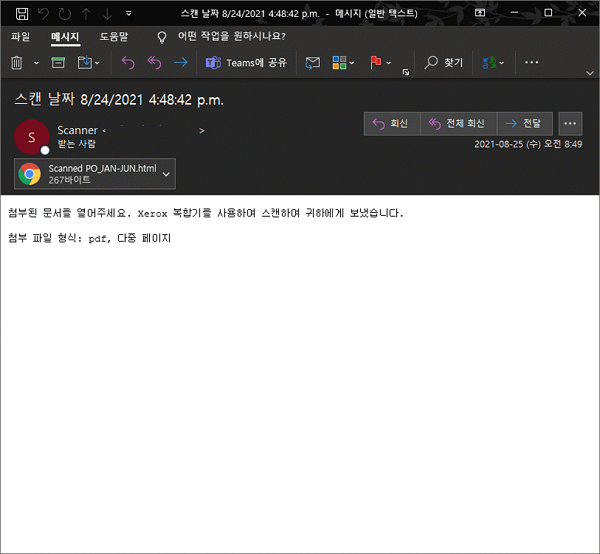

아래 그림들은 2021년 8월 한달 간 접수된 스팸 메일 일부 사례이다. 기업 외부로부터 메일을 자주 받는 사용자라면 의심 없이 악성 사이트에 접속할 가능성이 높다. 또한 사내 인프라 관련 메일을 위장한 사례도 확인되었다. 사내 인프라 관련 메일은 제목, 발송인, 본문에 사명이 포함된 경우가 많기 때문에 이를 의심하지 않을 가능성이 높아 각별한 주의가 필요하다.

[그림 1] 스팸 메일 사례 1

[그림 2] 스팸 메일 사례 2

[그림 2] 스팸 메일 사례 2

[그림 3] 스팸 메일 사례 3

피싱 사이트 사례

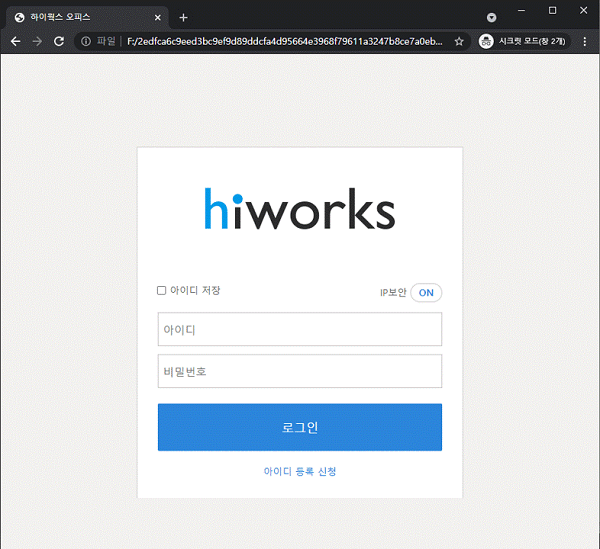

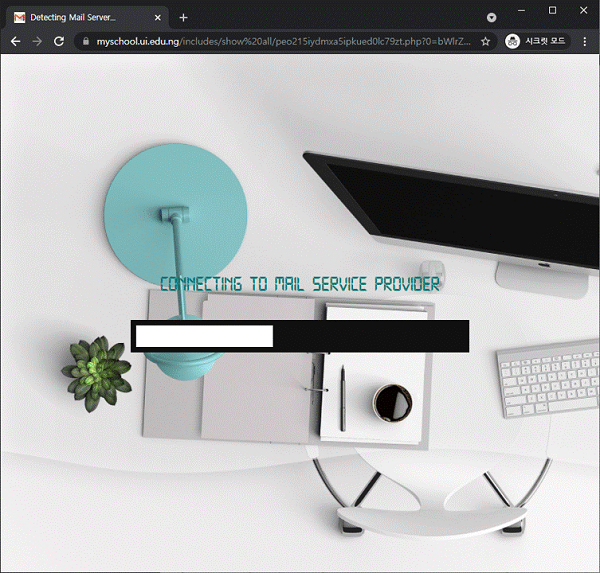

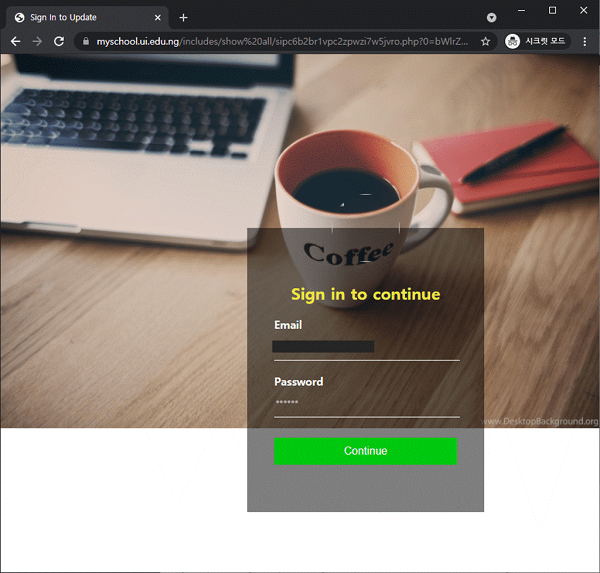

다음 그림들은 스팸 메일 본문에 포함된 피싱 사이트 주소에 접속하거나 첨부된 HTML 파일을 웹 브라우저로 실행했을 때 보여지는 화면이다. 공통적으로 사용자 사내 계정 또는 유명 서비스 계정 정보 탈취를 목적으로 한다. 타이틀부터 배경 이미지까지 정교하게 만들어진 페이지가 많아 사용자가 정상 사이트로 착각하기 쉽다. 마치 인증 단계를 거치는 것처럼 일정시간 페이지 리다이렉션 하는 효과를 넣은 피싱 사이트도 최근 들어 자주 발견되고 있다.

[그림 4] 피싱 페이지 사례 1 – 하이웍스 메인 페이지 위장

[그림 4] 피싱 페이지 사례 1 – 하이웍스 메인 페이지 위장

[그림 5] 피싱 페이지 사례 2 – 사내 메일 인프라 페이지 위장

[그림 6] 피싱 페이지 사례 3 – 사내 메일 인프라 페이지 위장

과거에는 이러한 피싱 페이지가 정상 페이지와 비교했을 때 내용과 화면 구성 등이 어설퍼 사용자가 의심할 만한 부분이 많았다. 하지만 현재는 정상 사이트와 굉장히 유사하게 만들기 때문에, 개인 정보 입력 및 정보가 유출되고 나서도 이를 알기 어렵다. 따라서, 이와 같은 공격을 사전에 인지해 주의를 기울이고 의심스러운 첨부파일 실행과 웹페이지 접속을 자제해야 한다.

출처 : AhnLab