정보 유출형 악성코드 ‘스네이크 키로거’ 주의!

최근 스팸 메일을 통한 ‘스네이크 키로거(Snake Keylogger)’ 악성코드 유포가 급증하고 있다. 스네이크 키로거는 닷넷(.NET)으로 만들어진 정보 유출형 악성코드로, 최근 ASEC 주간 통계에서 Top 5 순위에 꾸준히 포함되고 있다.

스네이크 키로거는 주로 스팸 메일을 통해 유포되는 정보 유출형(인포스틸러) 악성코드라는 점에서 에이전트테슬라(AgentTesla) 악성코드와 유사한 점이 많다. 스네이크 키로거도 에이전트테슬라처럼 이메일, 즉 SMTP 프로토콜을 이용한 정보 유출 기능이 있다.

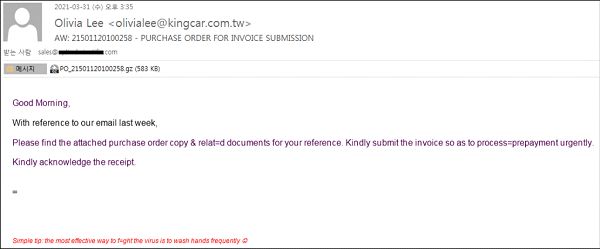

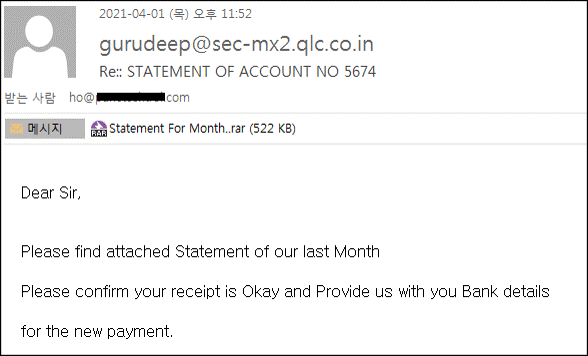

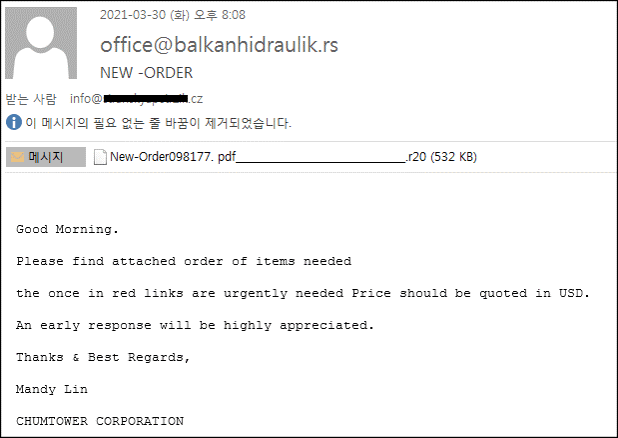

에이전트테슬라 외에도 로키봇(Lokibot), 폼북(Formbook), 아베마리아(AveMaria), 렘코스(Remcos) 등 인포스틸러 및 RAT(Remote Administration Tool) 악성코드들이 스팸 메일을 통해 유포된다. 다음 그림들은 유포에 사용된 스팸 메일 사례로, 다수의 메일들이 견적 & 구매 관련 내용으로 위장했다.

[그림 1] 악성코드 유포 스팸 메일 사례(1)

[그림 1] 악성코드 유포 스팸 메일 사례(1)

[그림 2] 악성코드 유포 스팸 메일 사례(2)

[그림 2] 악성코드 유포 스팸 메일 사례(2)

[그림 3] 악성코드 유포 스팸 메일 사례(3)

[그림 3] 악성코드 유포 스팸 메일 사례(3)

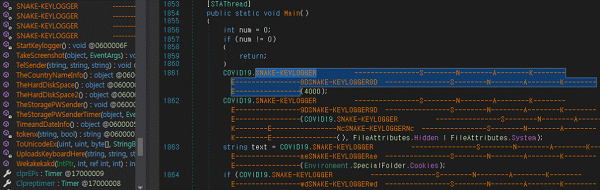

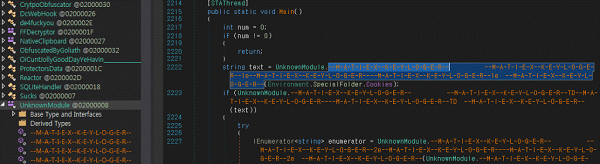

닷넷(.NET) 악성코드들은 빌더(Builder)를 활용해 생성된 악성코드에 대한 파일 진단을 회피하고, 분석을 방해하기 위해 난독화를 수행한다. [그림 4]는 난독화된 함수들이며, 왜 이 악성코드가 스네이크 키로거로 명명되었는지 알 수 있다.

[그림 4] 스네이크 키로거의 난독화된 함수들

[그림 4] 스네이크 키로거의 난독화된 함수들

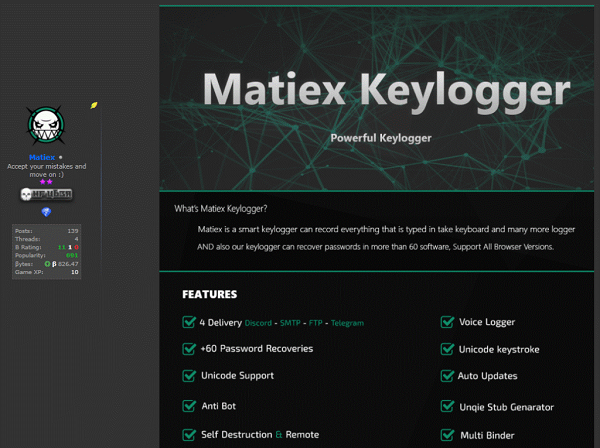

참고로 스네이크 키로거는 2020년 말부터 유포가 확인되기 시작했다. 하지만, 2020년 중순 경부터 유포되고 있던 마티엑스 키로거(Matiex Keylogger)와 거의 동일한 형태이다. 마티엑스 키로거는 기능, 루틴, 함수명들 대부분이 스네이크 키로거와 동일하며, 단지 난독화된 함수명에서 ‘Snake’ 문자열 대신 ‘Matiex’가 사용되는 것이 차이점이다. [그림 5]는 마티엑스 키로거의 난독화된 함수들이다.

[그림 5] 마티엑스 키로거의 난독화된 함수들

[그림 5] 마티엑스 키로거의 난독화된 함수들

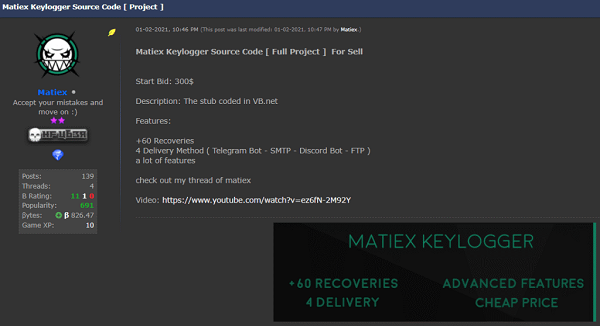

또한, 마티엑스 키로거는 개발자가 해킹 포럼 사이트에서 다양한 기능들을 광고했던 이력을 확인할 수 있다.

[그림 6] 마티엑스 키로거에 관해 해킹 포럼에 올린 광고

[그림 6] 마티엑스 키로거에 관해 해킹 포럼에 올린 광고

2021년 2월 1일에는 소스 코드 판매 게시글이 올라오기도 했다. 하지만 스네이크 키로거라는 이름의 악성코드가 확인되기 시작한 것은 2020년 말이기 때문에, 마티엑스 키로거를 구매한 공격자가 이를 수정하여 유포하는 것은 아닌 것으로 보인다. 물론 이미 소스 코드 판매를 시작했거나, 스네이크 키로거가 마티엑스 키로거의 새로운 버전일 수도 있다.

[그림 7] 소스 코드 판매 게시글

[그림 7] 소스 코드 판매 게시글

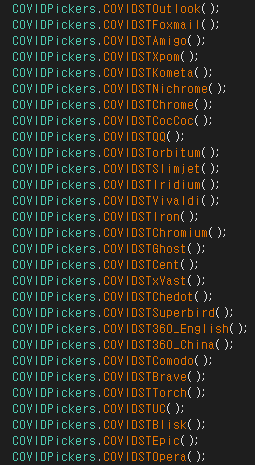

스네이크 키로거와 마티엑스 키로거는 수십 여가지의 웹 브라우저, 이메일 클라이언트, FTP 클라이언트 등 다양한 프로그램의 사용자 계정 정보를 탈취할 수 있다. 이외에도 스크린샷, 클립보드, 마이크, 키로깅 기능을 활성화하여 주기적으로 사용자의 개인 정보를 전달받을 수 있다. 함수 이름은 최근 코로나19의 흐름에 맞춰 ‘COVID’ 키워드를 붙인 것이 특징이다.

[그림 8] 정보 유출 대상

[그림 8] 정보 유출 대상

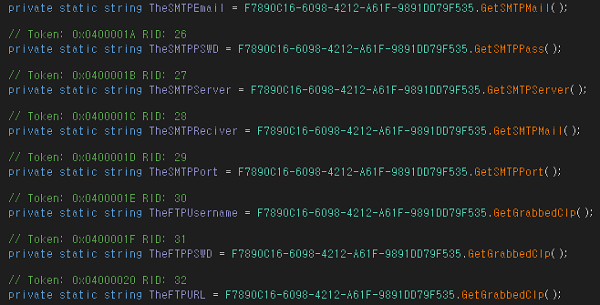

현재 유포되고 있는 악성코드들은 대부분 SMTP, 즉 메일을 이용해 탈취한 정보를 공격자에게 전달한다. SMTP 외에도 FTP, Telegram, Discord 등 4가지의 정보 전달 옵션이 있다.

[그림 9] 정보 유출 옵션

[그림 9] 정보 유출 옵션

스네이크 키로거 악성코드는 스팸 메일을 통해 유포되고 있으며, 사용자들은 의심스러운 메일을 수신할 경우 첨부 파일의 실행을 지양해야 한다. 또한 V3를 최신 버전으로 업데이트하여 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다.

[파일 진단]

Malware/Win32.RL_Generic.C4174185 (2020.08.01.01)

Trojan/Win.Generic.C4407755 (2021.04.09.01)

[행위 진단]

Malware/MDP.Behavior.M3108

[IOC]

bbebe99bf36cb3dc4c3c37a9487468ac

- SMTP 서버: mail.minioninvest[.]com

- User: support@minioninvest[.]com

- Password: uche***08

- Receiver: support@minioninvest[.]com

f3f7d01818ca5056ccc76bdd38dc540f

- SMTP 서버: smtp.synholding.com

- User: dkasparek@synholding[.]com

- Password: iLrr*W***6

- Receiver: dkasparek@synholding[.]com

출처 : AhnLab