익숙해서 더 조심! 메신저 홈페이지 위장 피싱 사이트

ASEC이 최근, 국내에서 사용자가 많은 유명 메신저의 홈페이지를 위장한 피싱 사이트에서 원격제어 악성코드가 유포되는 사례를 발견했다. 이 피싱 사이트는 사용자들이 많이 접속하는 정상 사이트와 화면 구성이 유사하다. 사용자가 URL 등을 꼼꼼히 확인하지 않을 경우 가짜임을 알아채기 어려워 각별한 주의가 요구된다.

※ 본 사례는 메신저 제공사의 정상 홈페이지에서 문제가 발생한 사례가 아니며, 공격자가 메신저 제공사를 사칭한 가짜 사이트를 제작한 것임을 밝혀둔다.

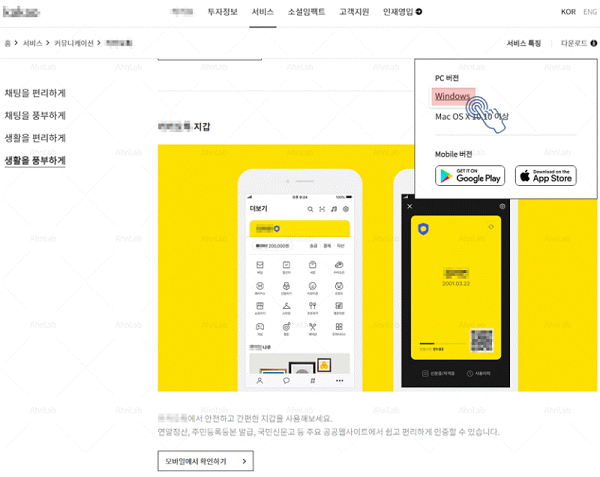

공격자는 서비스 제공 기업이 가짜 사이트 제작 여부를 알기 어려운 점을 악용해, 메신저 프로그램의 홈페이지를 위장한 피싱 사이트를 제작했다. 해당 피싱 사이트에 접속하는 악성 URL을 피싱 이메일 등으로 유포했을 것으로 추정된다.

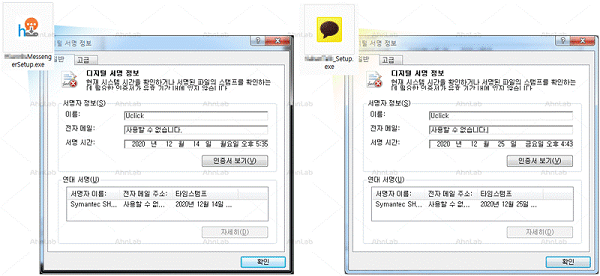

사용자가 피싱 사이트에서 ‘다운로드’ 버튼을 누르면 메신저 설치 파일로 위장한 악성 실행 파일(.exe)이 다운로드 된다. 설치 파일의 디지털 서명 정보는 정상 파일과 달리 ‘Uclick’으로 적용되어 있다. 사용자가 해당 설치 파일을 실행하면 악성코드에 감염되는 형태다.

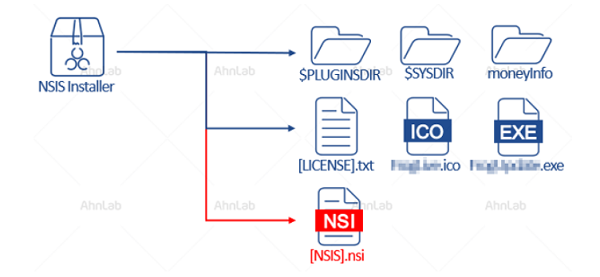

메신저 설치 파일은 NSIS(Nullsoft Scriptable Install System)를 사용하여 제작된 윈도우 운영체제 설치 프로그램이다. 설치 프로그램 파일 내부에는 스크립트 파일 ‘[NSIS].nsi’이 있다. 스크립트 파일에 기록된 명령에 따라 시스템에 파일을 생성하면서 프로그램이 설치되는 구조이며, 공격자는 원격으로 악성 스크립트를 실행할 수 있도록 스크립트 파일을 변조했다.

* NSIS: 널소프트(Nullsoft)사가 제작한 프로그램으로 스크립트 기반의 윈도우 운영체제용 설치 프로그램을 제작할 수 있는 도구

이 악성코드는 PC를 감염시킨 후, 추가로 퀘이사(Quasar) RAT를 다운로드해 실행시킨다. 퀘이사 RAT는 프로그래밍 언어 C#으로 작성된 원격 관리 도구이다. 원래 정상적인 목적으로 사용하기 위해 제작되었으나 해킹 그룹에 의해 악용되기도 한다.

공격자는 퀘이사 RAT를 통해 사용자의 키보드 및 마우스 입력값, 클립보드 변경 내용 등 다양한 PC 정보를 탈취해 C&C서버로 전송한다. 이후에도, 공격자의 원격 명령에 따라 다양한 명령어를 추가적으로 수행할 수 있다.

사용자가 피해를 예방하기 위해서는 ▲SW 설치 시 공식 홈페이지 이용 ▲출처가 불분명한 메일 내 URL/첨부파일 실행 자제 ▲OS 및 인터넷 브라우저, 응용프로그램, 오피스 SW 등 프로그램의 최신 버전 유지 및 보안 패치 적용 ▲최신 버전 백신 사용 및 실시간 감시 적용 등 보안 수칙을 준수해야 한다.

출처 : AhnLab