비밀번호 툴인 줄 알았는데, 알고 보니 랜섬웨어

최근 비밀번호 크랙 도구로 위장해 유포되고 있는 랜섬웨어가 발견됐다. 이 랜섬웨어는 브루트 포스(Brute Force) 공격에 사용되는 것으로 알려진 크랙 도구로 가장해 사용자의 경계심을 무력화한다. 브루트 포스 공격은 가능한 모든 비밀번호 조합을 무차별적으로 시도해 올바른 비밀번호를 찾아내는 방식으로, 짧거나 단순한 비밀번호를 사용하는 계정을 주로 노린다. 자동화된 도구를 통해 빠르게 진행되기 때문에 공격자는 이런 방식으로 시스템 인증 절차를 반복적으로 시도하며 비밀번호를 탈취한다. 특히 이번 랜섬웨어는 보안 연구자나 해커들이 흔히 사용하는 크랙 도구와 같은 형태로 배포되면서 감염 가능성을 더욱 높이고 있다. 해당 랜섬웨어 사례와 대응 방안을 살펴보자.

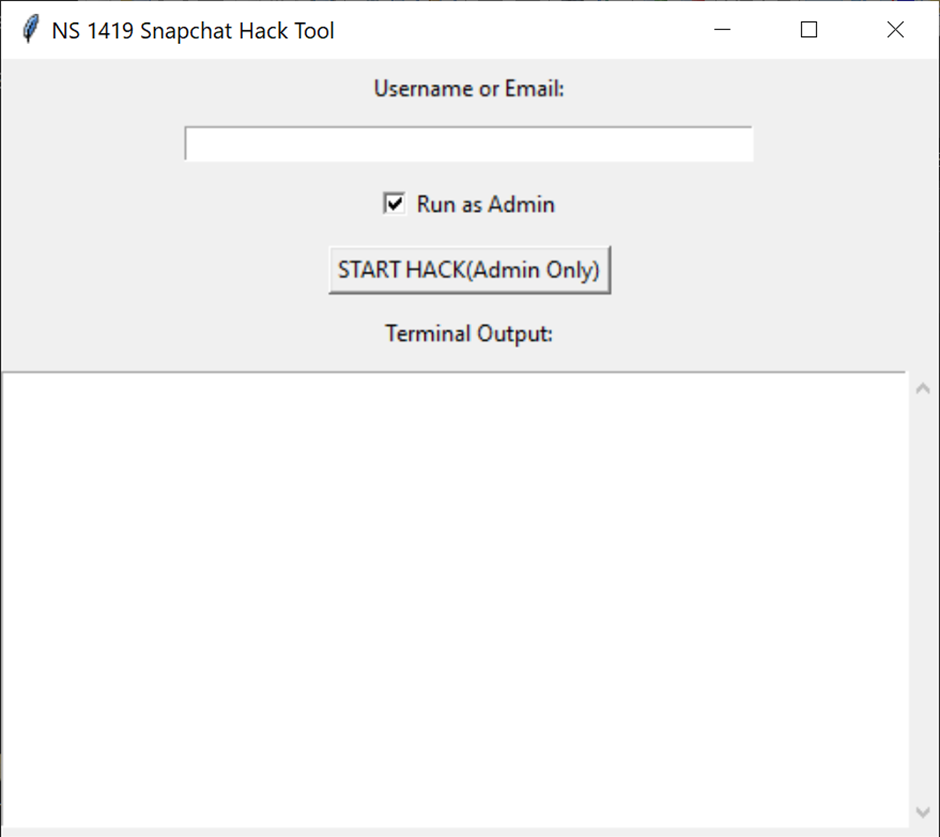

이번에 발견된 랜섬웨어는 Pyinstaller로 제작됐으며, [그림1]과 같이 Username 및 Email을 입력해 비밀번호를 탈취하는 도구로 위장했다. Pyinstaller는 파이썬(Python)으로 작성된 프로그램을 실행 파일(EXE 등)로 패키징해주는 도구로, 윈도우, 맥OS, 리눅스 등 다양한 운영체제를 지원하며, 파이썬이 설치되지 않은 PC에서도 프로그램을 실행할 수 있도록 한다.

[그림 1] 비밀번호 크랙 도구로 위장한 랜섬웨어

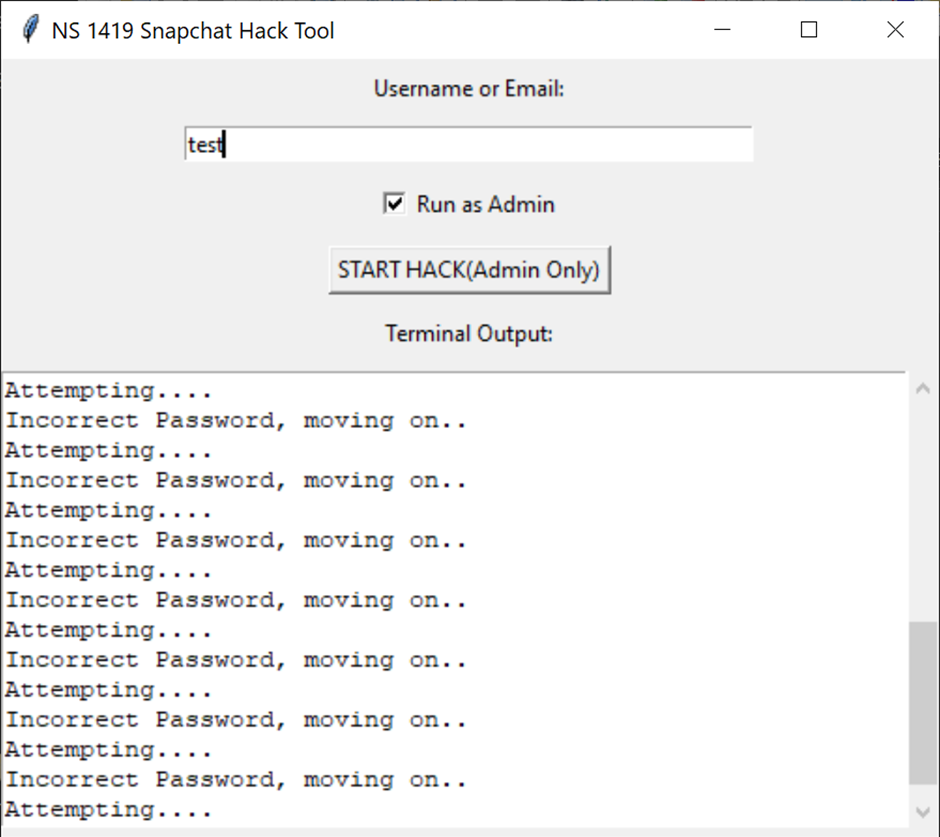

Username 또는 Email을 입력한 후 "Run as Admin"을 선택하고 "START HACK(Admin Only)"를 클릭하면 터미널 출력창에 비밀번호를 알아내기 위한 브루트 포스 공격이 진행되고 있는 것처럼 보이지만 실제로는 랜섬웨어가 동작한다.

[그림 2] 비밀번호 크랙 도구로 위장한 랜섬웨어

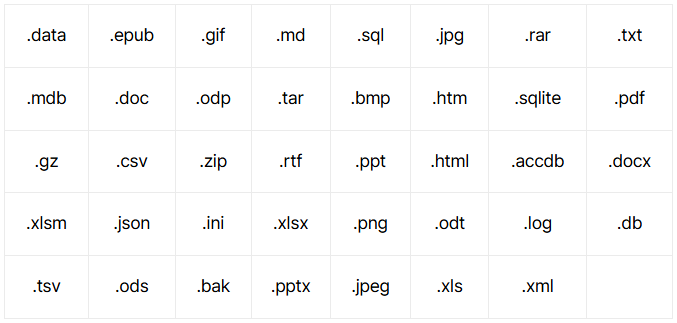

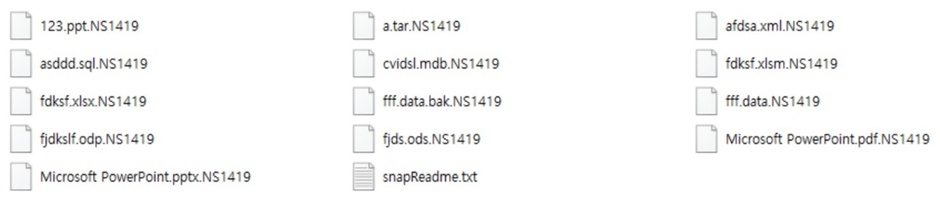

암호화 대상 파일 확장자는 [표 1]과 같다. 확장자 파일을 암호화한 후 최종적으로 확장자를 “.NS1419"로 변경한다.

[표 1] 암호화 대상 확장자

[표 1] 암호화 대상 확장자

[그림 3] 파일 암호화

파일 암호화 방식은 AES-256 알고리즘의 CFB 모드이며, 키 관련 정보를 저장하거나 공격자에게 전송하지 않기 때문에 랜섬노트에 안내된 대로 공격자에게 비트코인을 전송하더라도 암호화된 파일을 복구하는 것은 사실상 불가능하다.

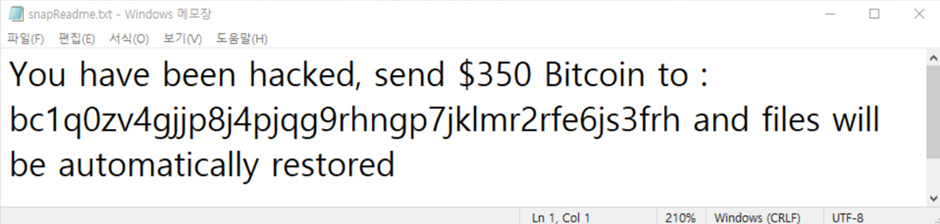

생성되는 랜섬노트(snapReadme.txt)는 [그림 4]와 같으며, 비트코인을 요구하는 내용을 포함한다.

[그림 4] 랜섬노트

그렇다면 해당 랜섬웨어 감염을 예방하기 위해서는 어떻게 해야 할까? 대응 가이드를 정리하면 다음과 같다.

1. 중요한 자료는 별도 매체에 정기적으로 백업

- 업무용 문서, 기밀 자료, 이미지 등 중요한 파일은 주기적으로 외장 하드, USB, 클라우드 등 별도 안전한 매체에 백업해야 한다.

- 백업한 데이터는 별도의 네트워크와 분리된 환경에 보관해 랜섬웨어 감염 시에도 안전하게 복구할 수 있도록 한다.

- 백업 주기와 방법을 미리 정해 조직 내 보안 정책으로 관리하는 것이 좋다.

2. 출처가 불분명한 파일 다운로드 및 실행 금지

- 이메일 첨부파일, 메신저 링크, 웹사이트 등 출처가 불분명하거나 의심스러운 파일은 다운로드하거나 실행하지 않아야 한다.

- 특히 실행 파일이나 매크로가 포함된 문서 파일은 주의해야 한다.

- 의심스러운 파일을 받았을 경우 신뢰할 수 있는 보안 솔루션으로 검사하거나 IT 보안 담당자에게 문의한다.

3. 불법 프로그램 사용 지양

- 불법 프로그램 및 크랙 버전 소프트웨어는 시스템의 안정성을 해치고, 악성코드 감염 등의 위험이 존재하기 때문에, 사용을 지양해야 한다.

- 항상 정품 소프트웨어를 사용하고, 정기적으로 최신 보안 패치를 적용해 시스템을 보호해야 한다.

출처 : AhnLab