카운트다운 협박, 나이트스파이어의 정체

랜섬웨어 그룹 ‘나이트스파이어(NightSpire)’의 공격 사례가 최근 국내에서 확인됐다. 이들은 피해 조직의 정보를 공개하는 전용 정보 유출 사이트(Dedicated Leak Sites, DLS)를 운영하며, 데이터 공개 카운트다운 타이머와 함께 협박 메시지를 게시한다. 특히 극도로 위협적인 언어를 사용해 사이버 협박 강도를 높이는 것이 특징이다. 이번 글에서는 나이트스파이어 랜섬웨어의 분석 결과와 특징을 정리한다.

텍스트, 개인용 컴퓨터, 사람, 컴퓨터이(가) 표시된 사진 AI 생성 콘텐츠는 정확하지 않을 수 있습니다.

나이트스파이어는 2025년 2월부터 활동을 시작한 랜섬웨어 그룹으로, 매우 공격적인 전략과 전문화된 인프라를 갖춘 것으로 추정된다. 이런 운영 방식은 기존의 서비스형 랜섬웨어(Ransomware-as-a-Service, RaaS) 운영 방식과 유사하다.

[그림 1] 나이트스파이어 팀 로고

나이트스파이어는 완전히 새롭게 등장한 조직인지, 아니면 기존 그룹의 리브랜딩인지는 아직 명확히 확인되지 않았다. 다만 이들은 DLS (Dedicated Leak Sites)를 운영하며 피해 데이터를 게시하고, 공개 시점을 알리는 카운트다운 타이머로 압박을 가한다. 여기에 지불을 거부하면 데이터를 폭로하겠다는 협박과 함께, 프로톤메일(ProtonMail), 어니언메일(OnionMail), 텔레그램(Telegram) 등 다양한 채널을 통해 피해자와 접촉한다. 또한, 기업의 보안 취약점을 파고들어 침투하는 행태가 보고되고 있다.

현재까지 나이트스파이어의 피해 기업들은 여러 국가와 산업군에 걸쳐 있다. 미국의 소매 및 도매업, 일본의 화학 산업과 제조업, 태국의 해양 산업, 영국의 회계 서비스, 중국의 대기업, 폴란드의 제조업, 홍콩의 비즈니스 서비스 및 건설업, 그리고 대만(타이완)의 기술 및 금융 서비스 분야의 기업들이 공격받았다.

나이트스파이어가 조직 내 시스템을 조작하기 위해 사용하는 명령을 정리하면 다음과 같다.

[표 1] 시스템 조작에 사용되는 명령

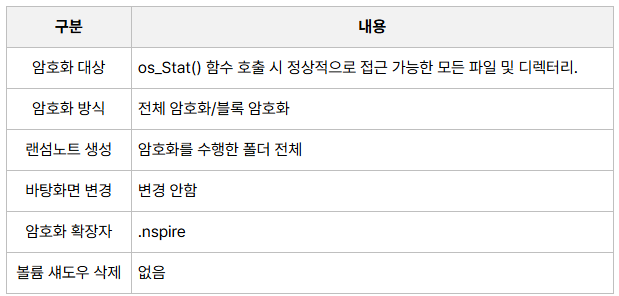

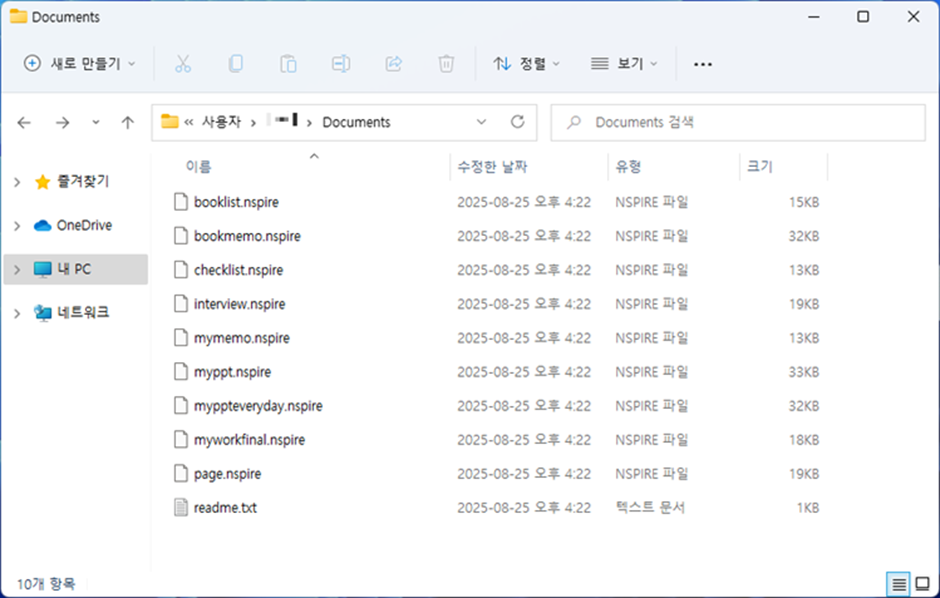

나이트스파이어 랜섬웨어는 파일을 암호화할 때 [표 2] 와 같이 확장자를 블록 암호화 또는 전체 암호화 방식으로 구분해 사용한다. 랜섬웨어가 블록 암호화를 선택하는 이유는 주로 성능(속도)과 효율성 때문이다.

[표 2] 시스템 조작을 위해 사용되는 명령

나이트스파이어 랜섬웨어는 파일의 종류에 따라 서로 다른 암호화 방식을 사용한다. Iso, vmdk, zip, vib, bak, mdf, flt, ldf 확장자와 같이 대용량 파일이나 이미지, 가상 디스크 파일 확장자에는 1MB 단위로 일부 구간만 암호화하는 블록 암호화(main_EncryptFilev2)를 사용한다. 반면 일반 문서 파일 등 기타 확장자에 대해서는 파일 전체를 대상으로 하는 전체 암호화(main_EncryptFilev1)를 적용해 피해를 극대화한다.

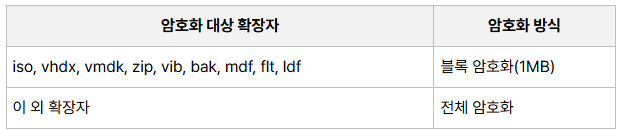

아래 [그림 2]는 나이트스파이어 랜섬웨어에 감염된 폴더의 모습이다. 여기에는 암호화된 파일과 랜섬노트(readme.txt)가 포함돼 있는 것을 확인할 수 있다. 암호화된 파일들은 확장자가 “.nspire” 로 변경된다.

[그림 2] 나이트스파이어 랜섬웨어에 감염된 폴더

[그림 2] 나이트스파이어 랜섬웨어에 감염된 폴더

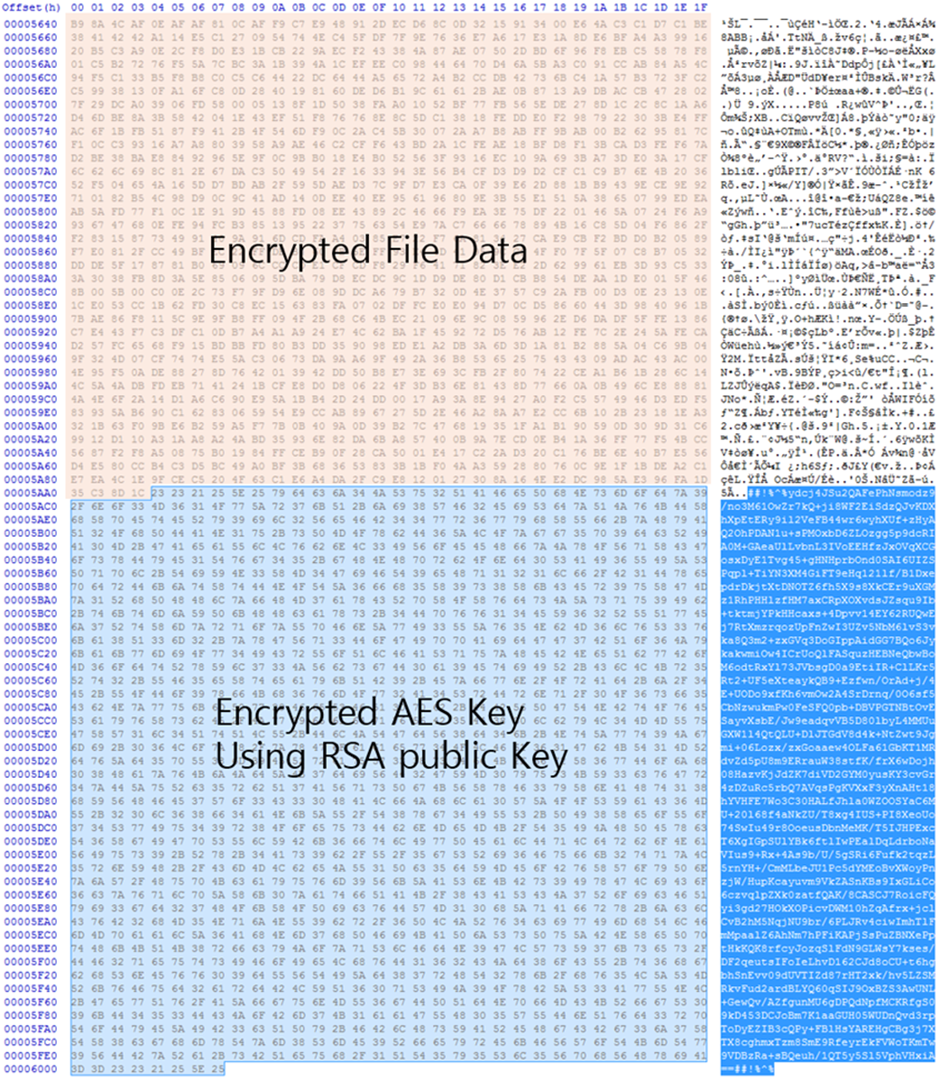

[그림 3]는 나이트스파이어 랜섬웨어에 감염된 파일의 구조를 보여준다. 암호화된 파일의 뒷부분에는 파일 암호화에 사용된 AES 대칭키가 RSA 공개키로 다시 암호화돼 삽입된다. 이 때문에 피해자는 공격자가 가진 RSA 개인키 없이는 파일을 복호화 할 수 없다.

[그림 3] 암호화 파일 구조

[그림 3] 암호화 파일 구조

출처 : AhnLab