신종 랜섬웨어 하쿠나 마타타 주의하세요!

안랩은 최근 하쿠나 마타타(Hakuna Matata) 랜섬웨어가 국내 기업을 노린 공격에 사용되고 있는 정황을 확인했다. 하쿠나 마타타는 최근에 제작된 랜섬웨어로, 관련 정보는 올해 7월 6일 처음 트위터를 통해 공개됐다. 그 이후인 7월 14일에는 공격자가 다크웹을 통해 게시한 하쿠나 마타타 홍보글이 트위터에서 공유됐다. 이 밖에, 무료 파일 검사 사이트인 바이러스토탈(VirusTotal)에 업로드된 하쿠나 마타타 랜섬웨어 중 올해 7월 2일에 최초로 파일이 업로드 된 것으로 확인됐다. 하쿠나 마타타 랜섬웨어의 특징과 유포 과정에 대해 알아보자.

하쿠나 마타타는 일반적인 랜섬웨어와 다르게 클립뱅커(ClipBanker) 기능이 함께 존재한다는 특징이 있다. 암호화 이후에도 시스템에 상주하며 비트코인 지갑 주소를 공격자의 주소로 변경한다. 따라서 암호화된 시스템에서 비트코인 거래를 할 경우 공격자의 지갑 주소로 거래될 위험이 있다.

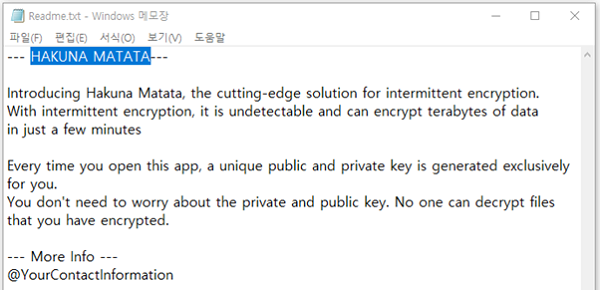

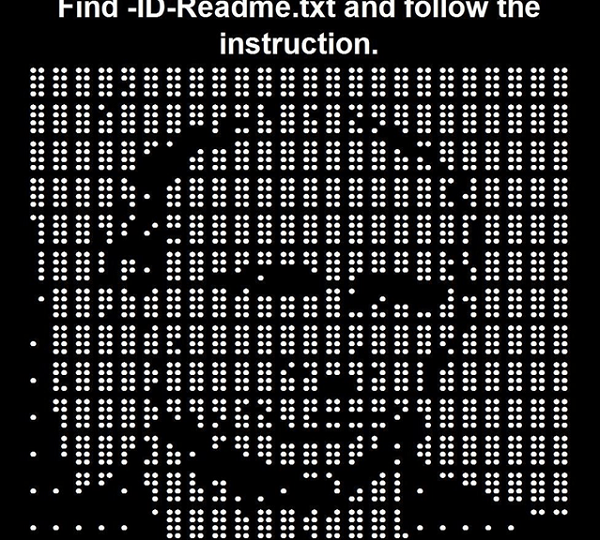

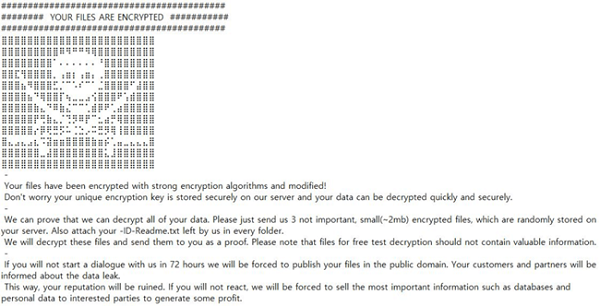

[그림 1] 하쿠나 마타타 랜섬웨어의 기본 랜섬노트

[그림 1] 하쿠나 마타타 랜섬웨어의 기본 랜섬노트

공격 정황 분석

공격자는 시스템을 암호화한 이후 공격에 사용된 악성코드와 이벤트 로그를 삭제하기 때문에 정확한 정보를 확인하는 데 어려움이 있다. 하지만 여러 가지 정황으로 보아 원격 데스크톱 프로토콜(Remote Desktop Protocol, RDP)이 최초의 공격 벡터로 사용됐을 것으로 추정된다.

일반적으로 공격자는 외부에서 접근 가능한, RDP가 활성화된 시스템을 스캐닝한 후 그 과정에서 찾은 시스템에 대해 무차별 대입 공격 또는 사전 공격을 수행한다. 사용자가 부적절한 계정 정보를 사용하고 있을 경우, 공격자는 계정 정보를 손쉽게 획득할 수 있다.

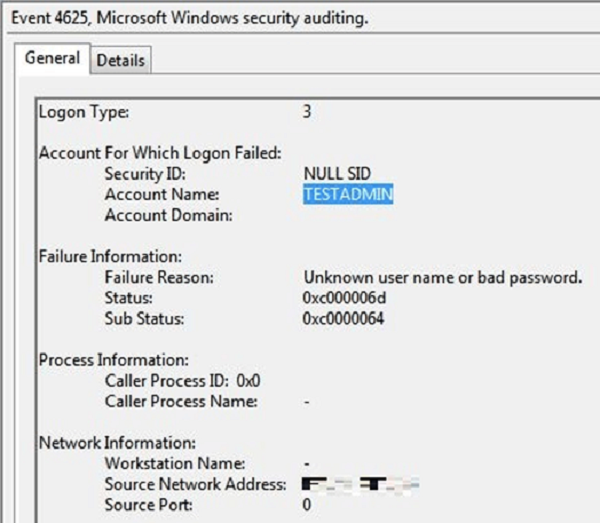

실제 공격 대상이 된 시스템은 외부에 노출돼 있었고, 동시에 RDP도 활성화된 상태였다. 해당 시스템에서는 랜섬웨어에 감염된 이후에도 지속적으로 로그인 실패 로그(윈도우 보안 이벤트 ID: 4625)들이 확인된다. 무차별 대입 공격에 성공할 경우, 공격자는 획득한 계정 정보를 이용해 원격 데스크톱으로 시스템에 로그인할 수 있으며, 이는 곧 공격자가 해당 시스템에 대한 제어 권한을 탈취한 것을 의미한다.

[그림 2] 무차별 대입 공격에 대한 이벤트 로그

[그림 2] 무차별 대입 공격에 대한 이벤트 로그

물론 해당 로그만으로는 공격 벡터를 추정하는 데 한계가 있다. 하지만 아래와 같이 공격자가 추가로 설치한 툴을 보면, RDP를 공격 벡터로 사용하는 다른 랜섬웨어 공격 사례와 매우 유사하다.

- 메두사 락커(MedusaLocker) 조직이 RDP를 통해 유포 중인 글로브임포스터(GlobeImposter) 랜섬웨어

- RPD를 통해 비너스(Venus) 랜섬에어를 설치하는 크라이시스(Crysis) 랜섬웨어 공격자

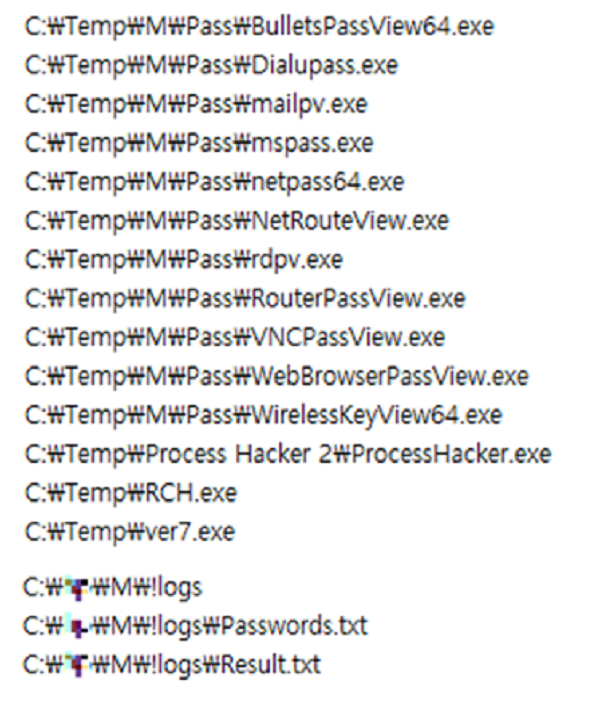

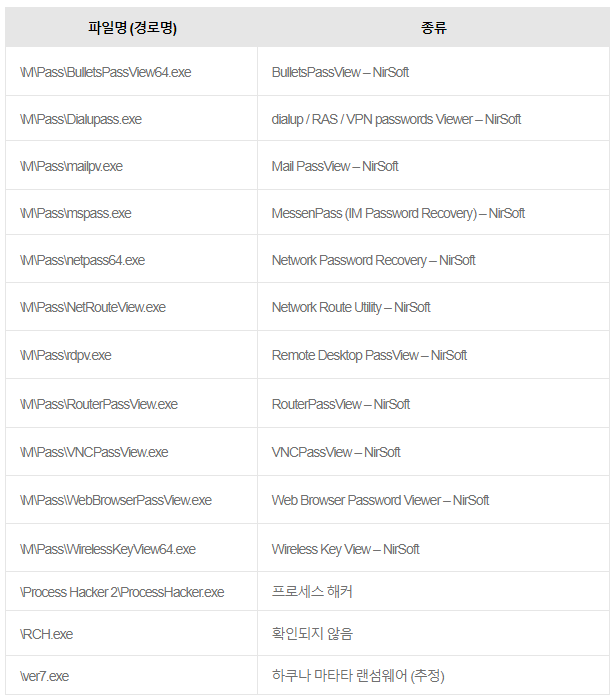

[그림 3] 공격자가 추가로 설치한 툴

[그림 3] 공격자가 추가로 설치한 툴

공격에 사용된 악성코드

공격자는 “C:\Temp\” 등의 경로에 악성코드를 설치했다. 설치된 툴은 대부분 닐소프트(NirSoft)가 제작한 것으로, 주로 계정 정보 탈취 기능을 담당한다. 계정 정보 탈취 툴은 “\M\Pass\” 경로에 생성되며, 공격자는 해당 툴로 계정 정보를 수집해 “\M\!logs\”경로에 텍스트 파일로 생성했을 것으로 추정된다. 이 외에, 공격자는 프로세스 해커 및 “RCH.exe”, “ver7.exe” 파일을 생성한 것으로 알려졌다. “RCH.exe”는 현재 확인할 수 없으며, “ver7.exe”는 하쿠나 마타타 랜섬웨어로 추정된다.

[표 1] 공격에 사용된 툴

일반적으로 랜섬웨어 공격자들은 공격 대상 시스템이 기업 내부 네트워크에 속해 있을 경우 [표 1]과 같은 다양한 툴을 활용해 내부 네트워크를 스캐닝하고 계정 정보를 수집한다. 그리고 획득한 정보를 이용해 측면 이동을 수행함으로써 네트워크에 포함된 최대한 많은 시스템을 대상으로 암호화를 시도한다.

하쿠나 마타타 랜섬웨어 분석

[표 2] 하쿠나 마타타 랜섬웨어 개요

[표 2] 하쿠나 마타타 랜섬웨어 개요

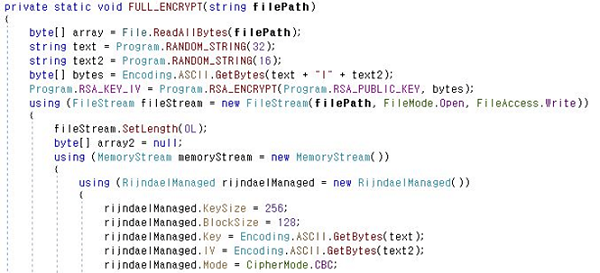

하쿠나 마타타 랜섬웨어로 확인된 “ver7.exe”는 처음 실행되면 가장 먼저 “%LOCALAPPDATA%\rundll32.exe” 경로에 스스로를 복사 및 실행해 정상 프로세스로 위장한다.

[그림 4] ver7.exe라는 이름으로 제작된 하쿠나 마타타 랜섬웨어

[그림 4] ver7.exe라는 이름으로 제작된 하쿠나 마타타 랜섬웨어

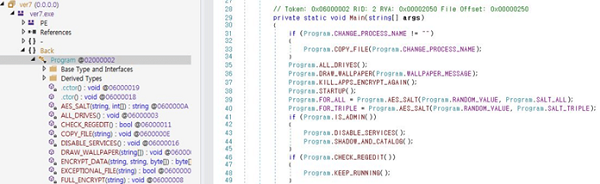

암호화 대상 확장자는 869개이며, 화이트 리스트 경로에 위치하는 파일과 화이트 리스트 및 랜섬노트 파일명을 갖는 파일을 제외한 나머지를 모두 암호화한다. 파일 암호화에는 AES-256 (Cipher block Chaining, CBC) 알고리즘이 사용되며, 각 파일마다 랜덤하게 키 값과 IV를 생성해 암호화한다. 파일 암호화가 완료되면 해당 AES-256 키 값과 IV는 RSA-2048 알고리즘으로 암호화되고, 암호화된 파일 뒤에 0x100 만큼 덧붙여진다. 0x80000 보다 큰 파일의 경우에는 일정 부분만 암호화된다.

[그림 5] 파일 암호화 루틴

[그림 5] 파일 암호화 루틴

하쿠나 마타타는 현재 실행 중인 프로세스 중 데이터베이스 및 MS 오피스 관련 프로세스를 강제로 종료하고 다시 암호화를 진행한다. 이 뿐만 아니라 Run Key에 등록해 재부팅 이후에도 실행될 수 있도록 하며, 바탕화면을 변경해 사용자가 시스템이 암호화된 것을 눈치채도록 한다.

[그림 6] 변경된 바탕화면의 모습

[그림 6] 변경된 바탕화면의 모습

이후 관리자 권한으로 실행 중인지를 검사하고, 관리자 권한으로 실행되고 있을 경우 데이터베이스와 백업 관련 서비스를 종료한다. 그런 다음, 다음과 같은 명령들을 사용해 볼륨 섀도 복사본을 삭제한다.

> vssadmin delete shadows /all /quiet & wmic shadowcopy delete

> bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no

> wbadmin delete catalog -quiet

하쿠나 마타타 랜섬웨어의 랜섬노트는 전형적인 랜섬노트와 유사하게 72시간 내에 연락하라는 내용과 그렇지 않을 경우 탈취한 정보를 외부에 공개하겠다는 협박이 포함돼 있다.

[그림 7] 하쿠나 마타타 랜섬웨어의 랜섬노트

[그림 7] 하쿠나 마타타 랜섬웨어의 랜섬노트

공격자의 메일 주소: keylan@techmail[.]info, gerb666@proton[.]me

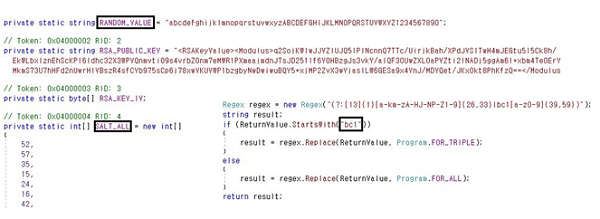

하쿠나 마타타 랜섬웨어는 감염 대상 시스템의 파일을 암호화한 이후에도 클립보드를 검사하는데, 만일 사용자가 비트코인 지갑 주소를 복사해 클립보드에 저장할 경우 이를 공격자의 지갑 주소로 변경한다. 공격자의 지갑 주소는 “RANDOM_VALUE” 문자열에서 “SALT_ALL”의 순서에 따라 생성된다.

[그림 8] 랜섬웨어에 존재하는 클립뱅커 루틴

[그림 8] 랜섬웨어에 존재하는 클립뱅커 루틴

일반적으로 암호화폐의 지갑 주소는 길고 랜덤한 문자열이기 때문에 사용자는 지갑 주소가 변경됐는지 알아채기 어렵다. 사용자가 랜섬웨어에 감염된 이후 동일한 시스템에서 비트코인 거래를 진행할 때 자칫 공격자의 주소로 비트코인이 전송될 수 있는 것도 바로 이런 이유 때문이다.

공격자의 비트코인 지갑 주소 – 1: bc1qpkgejqerp74g23m7zhjkuj6e9c3656tsppqlku

공격자의 비트코인 지갑 주소 – 2: 16JpyqQJ6z1GbxJNztjUnepXsqee3SBz75

결론

외부에 노출된 시스템은 지속적인 공격 대상이 된다. 윈도우 시스템에 대한 대표적인 공격 방식으로는 부적절한 계정 정보가 있는 RDP 서비스에 대한 무차별 대입 공격과 사전 공격이 있다. 특히 크라이시스, 비너스, 글로브임포스터, 메두사 락커 등 상당수의 랜섬웨어 공격자가 RDP를 초기 공격 벡터로 사용하고 있다.

공격 피해를 예방하려면 사용자는 RDP를 사용하지 않을 때 비활성화해야 한다. RDP 서비스를 사용 중일 경우, 계정의 비밀번호를 복잡한 형태로 사용하고 주기적으로 변경해야만 무차별 대입 공격을 방지할 수 있을 것이다. 또한, 악성코드 감염을 사전에 차단하기 위한 방편으로 안랩 V3를 최신 버전으로 업데이트하는 것이 좋다.

출처 : AhnLab