주문서 메일 열었는데 첨부파일 확장자가 수상하다? 이것은 피싱 공격의 신호

안랩은 자동 분석 시스템 라핏(RAPIT)과 허니팟을 활용해 피싱 이메일 공격을 주기적으로 모니터링한다. 이 글에서는 올해 11월 13일~11월 19일에 확인된 피싱 이메일 공격 사례와 이를 유형별로 분류한 통계 정보를 제공한다. 그리고 주의해야 할 새로운 유형의 피싱 이메일을 키워드와 함께 소개한다.

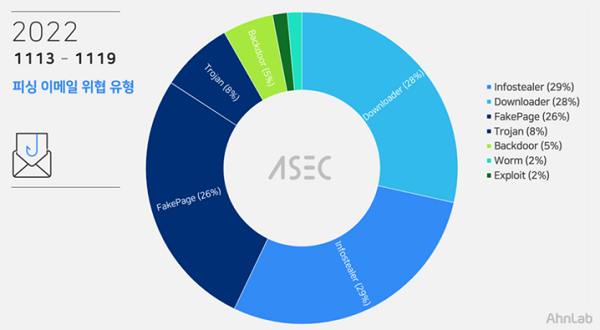

[그림 1]과 같이, 정보 탈취형 악성코드인 인포스틸러(InfoStealer, 29%)를 악용한 사례가 가장 많았다. 인포스틸러는 웹 브라우저나 이메일, FTP(File Transfer Protocol) 클라이언트에 저장된 사용자 정보를 유출한다.

[그림 1] 2022년 11월 13일~2022년 11월 19일 피싱 이메일 공격 현황

[그림 1] 2022년 11월 13일~2022년 11월 19일 피싱 이메일 공격 현황

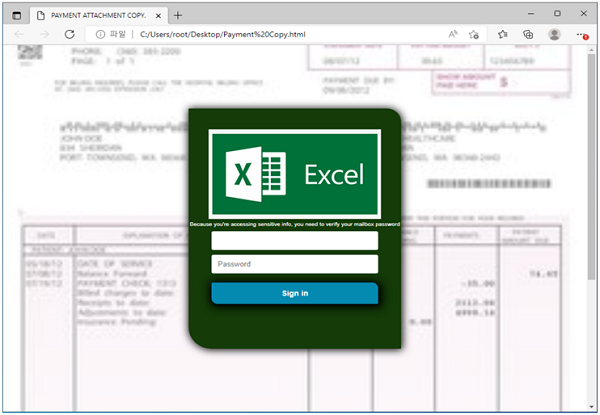

스모크로더(SmokeLoader), 구로더(GuLoader) 등 다운로더 악성코드(Downloader, 28)와 가짜 로그인 페이지(FakePage, 26%)가 그 뒤를 이었다. 가짜 로그인 페이지는 공격자가 정상 로그인 페이지의 화면 구성과 로고, 폰트를 그대로 모방한 웹 페이지로, 사용자가 계정 정보를 입력하도록 유도한다. 입력된 정보는 공격자의 C2 서버(Command & Control Server)로 전송된다.

트로이목마(Trojan, 8%)와 백도어(Backdoor, 5%), 웜(Worm, 2%), 익스플로잇(Exploit, 2%)도 확인됐다. 피싱 이메일 공격에 사용된 악성코드 및 순위는 안랩이 매주 ASEC 블로그를 통해 공개하는 ‘ASEC 주간 악성코드 통계’와 거의 비슷하다. 이메일을 통한 피싱 공격이 전체 악성코드 유포에도 영향을 준다는 것을 알 수 있다.

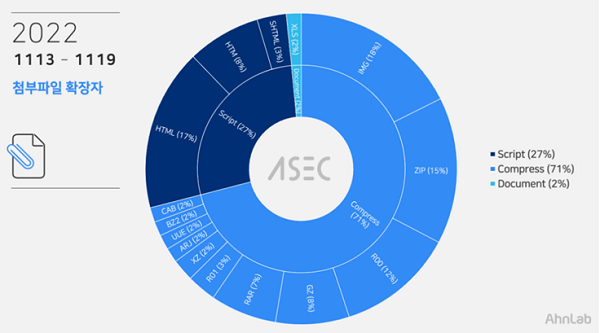

안랩 ASEC 분석팀은 최근 피싱 이메일 공격에 많이 사용된 파일 확장자도 공개했다. 가짜 로그인 페이지는 웹 브라우저로 실행돼야 하는 웹 페이지 스크립트로, HTML, SHTML, HTM 확장자를 사용했다. 그 외 악성코드는 ZIP, R00, GZ, RAR, XZ와 같은 압축파일이나 IMG 디스크 이미지 파일, XLS 문서 파일 등 다양한 파일 확장자로 유포됐다.

[그림 2] 피싱 이메일 공격에 사용된 파일 확장자

[그림 2] 피싱 이메일 공격에 사용된 파일 확장자

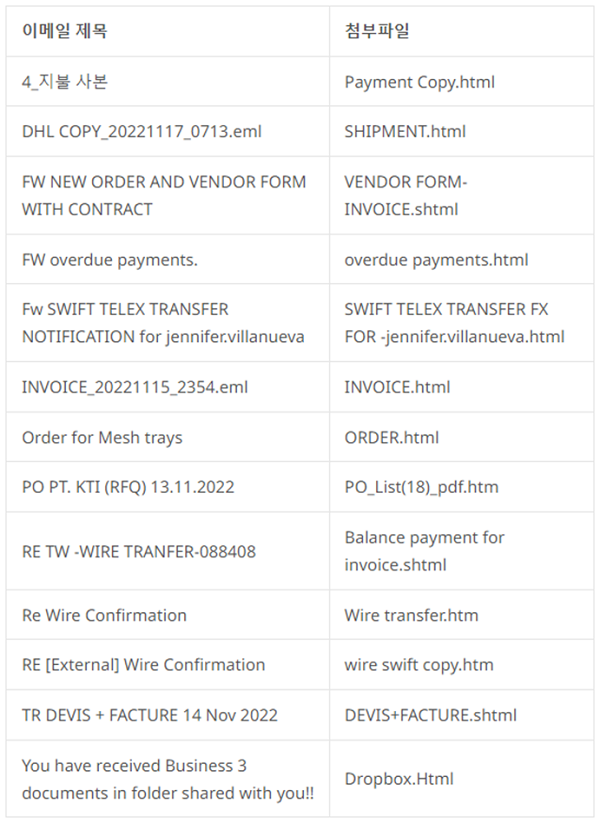

이번에 확인된 악성코드 유형별 유포 사례는 아래와 같다. 이 중에는 한글이 포함된 이메일 제목도 있는데, 이는 국내 사용자를 노린 것으로 추정된다.

1. 가짜 로그인 페이지

2. 인포스틸러, 다운로더

안랩은 위 유포 사례에서 ‘지불 사본’, ‘UUE’, ‘R00’, ‘XZ’, ‘BZ2’를 대표적인 주의 키워드로 지정했다.

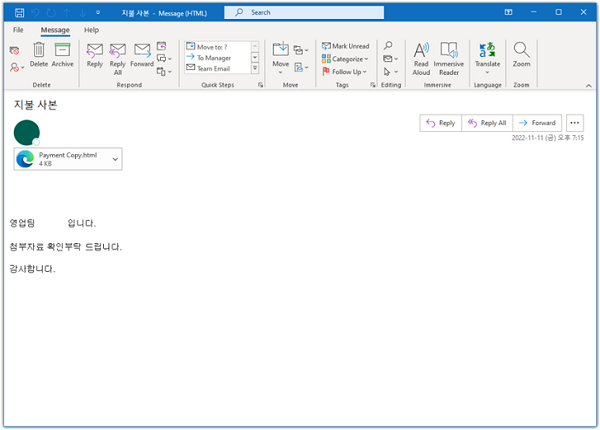

먼저, 제목에 ‘지불 사본’이라는 단어가 포함된 이메일은 업체 직원을 위장한 것이다. 해당 이메일에는 가짜 로그인 페이지인 Payment Copy.html 파일이 첨부돼 있다. 이 첨부파일을 실행하면 메일 사서함 로그인을 유도하는 페이지로 이동한다. 이때 사용자가 아이디, 비밀번호를 입력하면, 공격자 서버로 계정 정보가 전송된다.

참고로, 최근 발견된 발견한 가짜 로그인 페이지를 호스팅하는 C2 주소를 정리하면 다음과 같다.

hxxps://formspree.io/f/xwkzwzdj

hxxps://submit-form.com/7Qhdye4M

hxxps://vladiolitrade.ru/coc/zender.php

hxxp://hybridpro.com/mailb_fix.php

hxxps://multiservicon.com/wp-ra/adbn.php

hxxps://strofima.com/pdf.php

hxxps://hoellooooo.ga/Esp/sharepoint.php

hxxps://tech4herafrica.com/wp-includes/dri/Drbox001.php

[그림 3] 결제 주문서를 사칭한 피싱 이메일

[그림 3] 결제 주문서를 사칭한 피싱 이메일

[그림 4] 지불 사본으로 위장한 가짜 로그인 페이지 실행 시 나타나는 로그인 화면

[그림 4] 지불 사본으로 위장한 가짜 로그인 페이지 실행 시 나타나는 로그인 화면

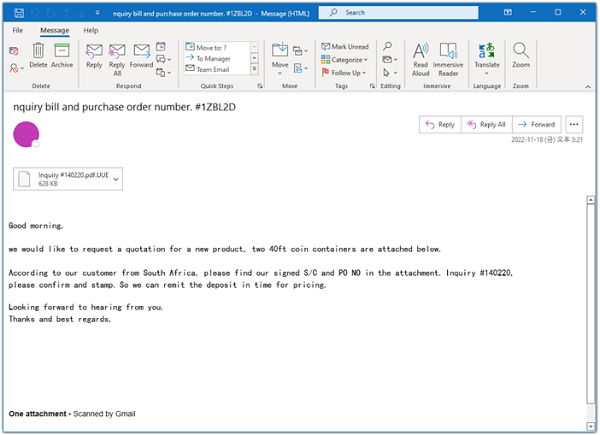

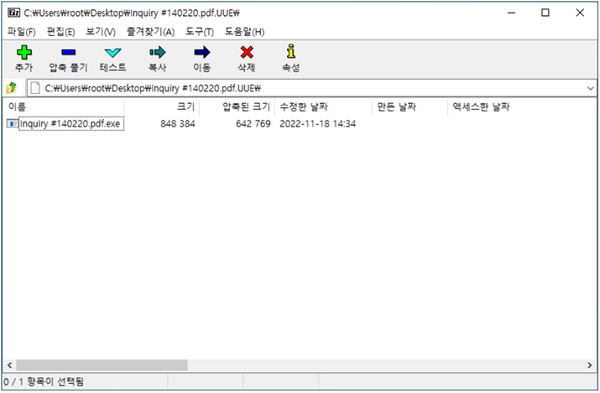

‘UUE’와 ‘R00’, ‘XZ’, ‘BZ2’는 피싱 이메일 공격에 종종 사용되는 다소 생소한 첨부파일 확장자이다. [그림 3]의 Inquiry #140220.pdf.UUE 파일은 실제로 RAR 압축 파일이며, 악성 EXE 실행 파일을 포함한다. 이 파일을 실행하면 정보 탈취형 악성코드인 에이전트테슬라(AgentTesla)가 유포된다.

[그림 5] UUE 파일이 첨부된 피싱 이메일

[그림 5] UUE 파일이 첨부된 피싱 이메일

[그림 6] RAR 압축 파일 확장명을 숨긴 에이전트테슬라 악성코드

[그림 6] RAR 압축 파일 확장명을 숨긴 에이전트테슬라 악성코드

이처럼 피싱 이메일 공격은 사용자가 가짜 로그인 페이지에 접속하거나 송장, 세금 납부 등으로 위장한 첨부파일을 실행하도록 유도하는 방식을 통해 악성코드를 유포한다. 가짜 로그인 페이지는 갈수록 정상 페이지와 유사해지고 있으며, 악성코드는 압축파일 포맷으로 패키지돼 보안 제품의 탐지를 우회하고 있다. 피싱 이메일 공격으로 인한 악성코드 감염 피해를 막기 위해서는 안랩이 권고하는 다음 4가지 보안 수칙을 준수해야 한다.

신뢰할 수 없는 발신자가 보낸 이메일에 링크 또는 첨부파일이 포함돼 있을 경우, 함부로 실행하지 않는다.

로그인 계정 등 민감 정보는 되도록이면 입력하지 않는다.

생소한 확장자를 포함한 첨부파일은 클릭하지 않는다.

안티바이러스와 같은 보안 제품을 사용한다.

출처 : AhnLab