윈도우 MOTW 우회하는 매그니베르 랜섬웨어 유포 중

매그니베르(Magniber) 랜섬웨어는 여전히 활발한 유포 양상을 보인다. 그동안 확장자를 지속적으로 변경해 온 매그니베르는 백신 및 안티바이러스 제품의 탐지를 피하기 위해 지금도 다양한 변형을 시도하고 있다. 이 글에서는 매그니베르 랜섬웨어가 마이크로소프트의 보안 기능 ‘MOTW(Mark of the Web)’를 우회하기 위해 올해 9월 8일부터 9월 29일까지 사용한 스크립트 및 유포 방식을 소개한다.

[표 1] 매그니베르의 날짜 별 주요 특징

[표 1] 매그니베르의 날짜 별 주요 특징

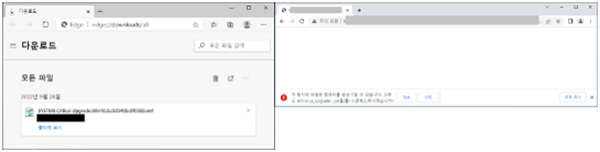

매그니베르 랜섬웨어는 [그림 1]처럼 타이포스쿼팅(Typosquatting) 방식으로 유포됐다. 사용자가 잘못 입력한 도메인으로 접속하면 [그림 2]와 같이 매그니베르가 다운로드된다.

[그림 1] 매그니베르가 타이포스쿼팅 방식으로 유포되는 과정

[그림 1] 매그니베르가 타이포스쿼팅 방식으로 유포되는 과정

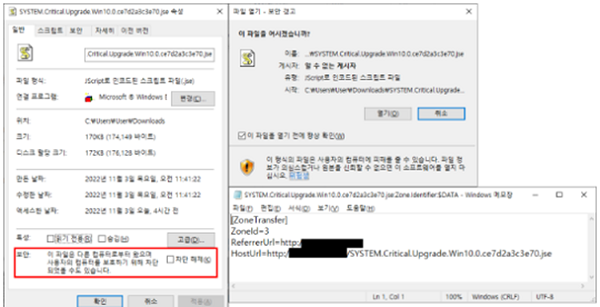

다운로드된 파일은 윈도우의 MOTW에 의해 외부에서 가져온 파일로 식별된다. 따라서 실행 시 경고 메시지가 발생한다. MOTW는 NTFS 파일 시스템에서 동작하며, 다운로드 URL은 NTFS 파일 시스템의 스트림에 기록된다. URL이 저장된 스트림은 “파일명:Zone.Identifier:$DATA” 형태로 파일 경로에 생성되며, 노트패드(Notepad)를 통해 간단히 확인할 수 있다.

[그림 2] MOTW로 기록된 파일

[그림 2] MOTW로 기록된 파일

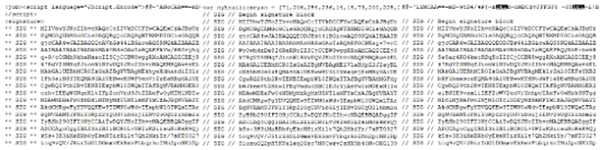

매그니베르는 MOTW 기능을 우회하기 위해 [그림 3]처럼 스크립트 하단에 디지털 서명을 추가했다. 디지털 서명은 스크립트를 작성한 후 스크립트가 변경되지 않았음을 보장하고, 작성한 사용자가 누구인지 확인할 방법을 제공한다. IT 외신 블리핑 컴퓨터(Bleeping Computer)에 따르면, 매그니베르 랜섬웨어의 스크립트에 포함된 디지털 서명은 MOTW를 우회하는 내용이다.

[그림 3] 매그니베르 랜섬웨어 유포에 사용된 스크립트(wsf, js, jse)

[그림 3] 매그니베르 랜섬웨어 유포에 사용된 스크립트(wsf, js, jse)

현재 매그니베르 랜섬웨어는 스크립트가 아닌 MSI 확장자로 유포되고 있다. 하지만 백신을 우회하기 위해 유포 방식을 자주 변경하기 때문에 예의주시할 필요가 있다. 또, 신뢰할 수 없는 사이트에서 다운로드한 파일은 주의해서 실행해야 한다.

안랩은 매그니베르 랜섬웨어에 대해 파일 진단 등 다양한 탐지 방법으로 대응하고 있다. [V3 환경 설정] – [PC 검사 설정]에서 프로세스 메모리 진단 사용, 악성 스크립트 진단(Antimalware Scan Interface, AMSI) 사용 옵션을 활성화할 것을 권장한다.

출처 : AhnLab