신사처럼 다가와 협박과 갈취, 젠틀맨 랜섬웨어의 민낯

2025년 하반기, ‘젠틀맨(Gentlemen)’이라는 이름의 신규 랜섬웨어 그룹이 보안 업계에 처음 모습을 드러냈다. 이들은 등장과 동시에 다수 국가와 산업을 대상으로 공격을 전개하며 빠르게 위협 수위를 높였다. 중대규모 조직을 주요 목표로 삼는 것으로 추정되며, 데이터 암호화와 유출을 결합한 이중 갈취 전략은 물론, 고도화된 내부 침투 기법까지 활용하고 있는 점은 신흥 세력으로 보기 어려운 수준이다. 젠틀맨 랜섬웨어 공격 특징과 내부 동작 구조를 살펴보자.

신흥 랜섬웨어 그룹 젠틀맨의 등장

젠틀맨 랜섬웨어 그룹은 2025년 8월경 처음으로 식별된 신규 랜섬웨어 조직이다. 해당 그룹은 기업 네트워크 침투한 뒤 데이터를 외부로 유출하고, 이후 이를 암호화해 협박 수단으로 활용하는 이중 갈취(Double Extortion) 공격 모델을 운영하고 있다. 단순한 파일 암호화에 그치지 않고, 정보 유출 사실 자체를 압박 카드로 활용하는 점이 특징이다.

침해 과정에서는 그룹 정책 객체(GPO) 변조, 정식 서명이 포함된 취약 드라이버를 악용하는(BYOVD) 기법 등 고도화된 랜섬웨어 조직에서 주로 확인되는 공격 기술이 사용된다. 현재까지 젠틀맨이 RaaS(Ransomware as a Service) 모델로 운영된다는 명확한 증거는 확인되지 않았으며, 기존 랜섬웨어 그룹의 리브랜딩이나 하위 조직 여부 역시 밝혀지지 않았다.

빠르게 확산되는 글로벌 공격 양상

젠틀맨의 공격은 등장 직후 빠르게 확산됐으며, 현재까지 최소 17개국 이상에서 피해 사례가 보고된 것으로 파악된다. 주요 표적 산업은 제조업, 건설업, 의료 및 헬스케어, 보험업 등으로 특정 산업군에 국한되지 않는다.

지역적으로는 아시아·태평양(APAC)을 비롯해 북미, 남미, 중동 등 다양한 권역에서 공격이 확인됐다. 이는 젠틀맨이 특정 국가나 지역에 제한되지 않고, 글로벌 범위에서 무차별적인 공격 전략을 구사하고 있음을 보여준다. 이런 공격 양상으로 인해 젠틀맨은 2025년 가장 적극적으로 활동하는 신종 랜섬웨어 조직 중 하나로 평가되고 있다.

특히 표적 공격 방식, 탐지 회피 기술, 정교한 내부 확산 절차 등을 종합적으로 고려할 때 중·대규모 조직을 주요 목표로 삼는 것으로 분석된다.

[그림 1] 젠틀맨 데이터 유출 사이트(DLS)

랜섬웨어 개요

젠틀맨 랜섬웨어는 고(Go) 언어로 개발된 랜섬웨어로, 실행 인자 기반 제어 구조를 통해 의도된 환경에서만 정상 동작하도록 설계돼 있다. 암호화 이전 단계에서 Windows Defener 비활성화, 백업 솔루션(Veeam) 및 DB(MSSQL, MongoDB) 관련 서비스 중지, 로그 및 시스템 흔적 삭제 등의 초기 루틴을 수행한다.

파일 암호화에는 X25519와 XChaCha20 암호화 알고리즘이 사용되며, 파일 크기에 따라 전체 또는 부분 암호화를 수행하도록 설계돼 있다.

초기 루틴

실행 인자

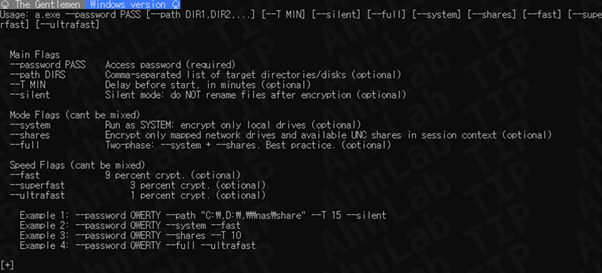

젠틀맨 랜섬웨어는 실행 직후 명령행(Command-Line) 인자 파싱 루틴을 수행하며, 이를 통해 암호화대상, 성능 옵션, 동작 모드 등을 세부적으로 제어한다.

[그림 2] 젠틀맨 실행 인자

특히, 여러 인자 중 –password 값을 필수로 요구하는 점이 특징이다. 해당 값이 존재하지 않거나 일치하지 않을 경우 즉시 종료되며, 이는 분석 환경이나 비의도적 실행을 방지하고 공격자가 의도한 환경에서만 악성 행위가 수행되도록 제안하기 위한 목적이다.

암호화 준비 과정

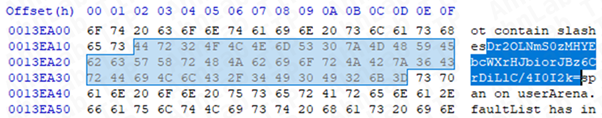

암호화에 앞서, 랜섬웨어 내부에 인코딩된 공격자의 Public Key를 메모리 상에서 디코딩한다. 이후 해당 Public Key와 랜덤하게 생성된 난수를 기반으로 X25519 연산을 수행해 공유 비밀(Shared Secret)을 생성하고, 이를 바탕으로 암호화 키를 파생한다.

[그림 3] 인코딩된 형태로 존재하는 Public Key

암호화 대상 드라이브 식별을 위해 파워셸(Powershell) 명령어를 활용해 시스템 내 접근 가능한 모든 볼륨 정보를 수집한다. 이 과정에서 단일 PC 환경뿐만 아니라 기업용 클러스터 및 공유 스토리지 환경까지 고려한 설계가 확인된다.

파일 암호화 매커니즘

암호화 대상 파일이 최종적으로 결정되면 파일 암호화 루틴이 실행된다. 파일 암호화 단계에서는 XChaCha20 기반 스트림 암호가 사용된다. 암호화 대상 파일마다 새로운 Key와 Nonce가 생성되며, 생성 절차는 다음과 같다.

공격자의 Public Key 와 32바이트 크기의 랜덤 난수를 이용해 X25519(ECDH) 연산으로 공유 비밀을 생성하고, 이를 기반으로 HChaCha20 연산을 통해 32 bytes의 SubKey를 생성한다. 해당 SubKey는 최종적으로 XChaCha20 암호화 Key로 사용된다.

이후 동일한 난수를 0x9 값과 함께 X25519 연산을 수행해 또 다른 32bytes 값을 생성하며, 이 중 상위 16바이트는 HChaCha20의 Nonce로, 하위 8바이트는 XChaCha20의 Nonce 구성에 활용된다. 생성된 X25519 결과 값은 Base64 형태로 암호화된 파일에 저장되지만, 임시 Key 역할을 하는 난수는 저장되지 않는다.

이런 구조는 공격자가 보유한 Private Key 없이는 공유 비밀을 재생성할 수 없도록 설계된 것으로, 피해자가 비용 지불 없이 복호화 키를 획득하는 것을 사실상 차단한다. 또한, 파일마다 새로운 임시 Key를 사용하는 구조를 통해 복호화 난이도를 극대화한다.

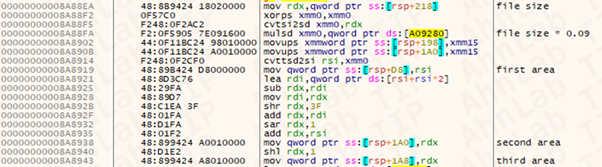

파일 크기 기반 선택적 암호화

또한, 젠틀맨 랜섬웨어는 파일 크기에 따라 암호화 범위를 다르게 적용한다. 파일 크기가 약 1MB(0x100000바이트) 미만일 경우 전체 파일을 암호화하며, 이를 초과하는 대용량 파일에 대해서는 특정 구간만 선택적으로 암호화한다. 이는 암호화 속도를 높이면서도 파일 복구를 어렵게 만들기 위한 전략이다.

[그림 4] 암호화 대상 범위 계산

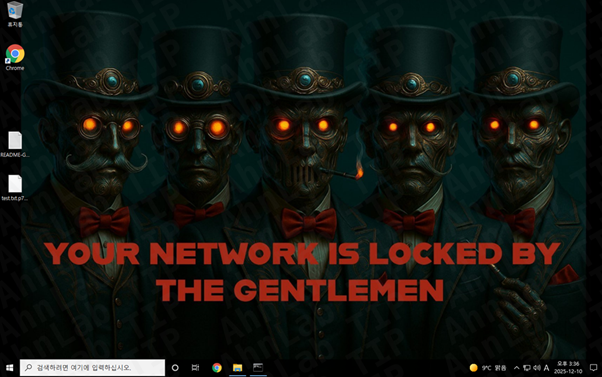

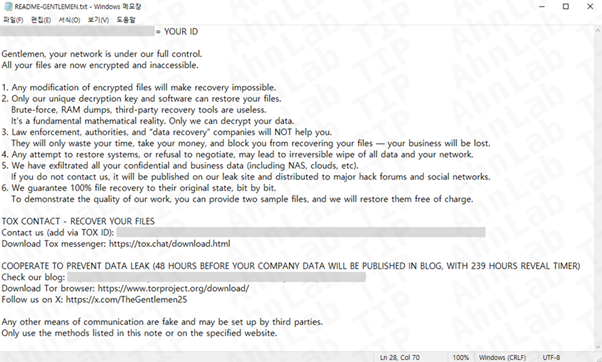

바탕화면 변경 및 랜섬 노트

암호화가 완료되면 ‘README-GENTLEMEN.txt’ 라는 이름의 랜섬 노트가 모든 암호화 경로에 생성되며, 바탕화면 역시 변경된다. 랜섬 노트에서는 감염된 네트워크 전체를 완전히 통제하고 있다고 주장하며, 모든 파일이 암호화됐음을 강조해 피해자에게 심리적 압박을 가한다.

아래 [그림 5]는 젠틀맨 랜섬웨어 악성코드를 감염시킨 화면이다.

[그림 5] 암호화 작업 완료 후 바탕화면

또한, 시스템 내 기밀 정보를 탈취했으며, 협상에 응하지 않으면 이를 다크웹 및 해킹 포럼에 공개하겠다고 경고한다. 더불어, 샘플 파일 2개에 대한 무료 복호화를 제안해 피해자의 신뢰를 확보하려는 전형적인 이중 갈취 전략도 확인된다.

[그림 6] 랜섬 노트 (README-GENTLEMEN.txt)

출처 : AhnLab