윈도우 도움말 파일을 이용해 유포되는 에이전트테슬라

안랩은 파워포인트(.ppt) 문서 내 악성 VBA 매크로를 이용해 유포되는 에이전트테슬라에 대해 소개한 바 있다. 그런데 최근 에이전트테슬라가 윈도우 도움말 파일(.chm)을 통해 유포되는 방식으로 변경되었다.

이번 글에서는 도움말 파일(.chm)을 이용한 에이전트테슬라의 최신 유포 방식에 대해 자세히 알아본다.

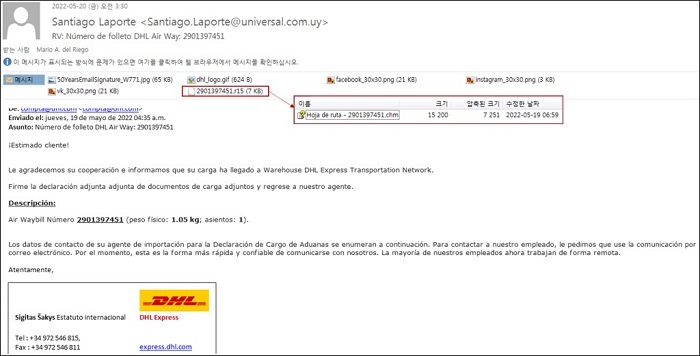

안랩은 악성 도움말 파일(.chm)이 운송 회사인 'DHL'을 사칭한 피싱 메일을 통해 유포되는 것을 확인했다. 이때 악성 도움말 파일은 압축 파일 형태로 피싱 메일에 첨부되어 있었다([그림 1] 참고).

[그림 1] DHL 사칭 피싱 메일

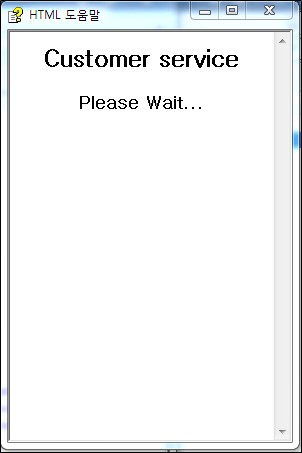

피싱 메일에 첨부된 압축 파일을 압축 해제하면 악성 도움말 파일(.chm)을 확인할 수 있다. 해당 파일을 실행하면 [그림 2]와 같은 대기 문구가 포함된 정상 도움말 창이 보인다. 이로 인해 사용자는 악성 행위를 바로 알아차리기 어렵다.

[그림 2] 정상 도움말 창

[그림 2] 정상 도움말 창

이 와중에 파일 내부 HTML에 포함된 악성 스크립트에 의해 악성 행위가 수행된다. 악성 스크립트가 포함된 HTML은 난독화된 형태로 존재한다.

난독화가 해제된 코드를 살펴보면 지난 3월부터 소개했던 악성 도움말 파일(.chm)들과 유사한 방식으로 동작하는 것을 확인할 수 있다. 특정 ID 속성 영역에 악성 명령어를 포함한 후 Click() 함수를 통해 자동으로 명령어가 실행되도록 한다.

해당 스크립트를 통해 실행되는 명령어는 파워쉘(PowerShell) 명령어로, 특정 URL에 접속해 추가 악성 데이터를 다운로드 및 실행하는 기능을 수행한다.

확인된 악성 URL은 아래와 같다. 모두 JPG 확장자를 이용하는 것이 특징이다.

다운로드 URL

- hxxp://pacurariu[.]com/F37.jpg

- hxxp://pk-consult[.]hr/N2.jpg

- hxxp://exipnikouzina[.]gr/S15.jpg

악성 URL에서 다운로드되는 데이터는 추가 파워쉘(PowerShell) 명령어다. 기존에 소개했던 유포 방식은 파워포인트 내 악성 VBA 매크로가 실행되면 mshta 프로세스를 통해 악성 데이터를 다운로드해 실행하는 방식이었다. 기존 방식에서도 다운로드되는 데이터는 파워쉘 명령어였으며 실행되는 악성코드 유형 및 실행 방식이 유사했다. 그러나 데이터를 다운로드하는 과정에서 파워포인트 내 악성 VBA 매크로를 이용했던 기존 방식과는 다르게 윈도우 도움말 파일(.chm) 내 악성 파워쉘 명령어를 이용하는 방식으로 변형된 것을 확인할 수 있다.

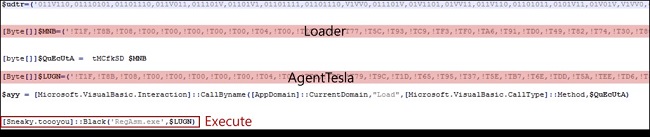

다운로드된 데이터는 기존과 동일한 기능을 수행하며, 악성 닷넷 실행 파일을 로드하게 된다. 바이너리는 총 두 개로, 하나는 악성 행위를 수행하는 에이전트테슬라 악성코드이며 나머지 하나는 해당 악성코드를 정상 프로세스에 인젝션하는 기능을 수행하는 로더(Loader)이다. 해당 바이너리들은 gzip을 통해 압축 해제 및 실행하게 된다.

해당 스크립트에서 디코딩된 로더(Loader)는 toooyou 클래스의 Black 메소드를 실행하며, 실행 인자로 인젝션 대상인 정상 프로세스명과 압축된 에이전트테슬라 바이너리를 포함한다.

[그림 3] 다운로드되는 악성 파워쉘 명령어

[그림 3] 다운로드되는 악성 파워쉘 명령어

압축된 에이전트테슬라를 압축 해제 후 RegAsm.exe 프로세스에 인젝션을 수행한다. 이를 통해 정보유출형 악성코드인 에이전트테슬라가 파일리스(FileLess) 형태로 동작하게 된다.

에이전트테슬라는 안랩이 매주 발표하는 '주간 악성코드 통계 TOP 3' 안에 드는 악성코드로 파워포인트(.ppt)를 이용한 유포 방식에서도 다양한 형태로 정교하게 변형되어 왔다. 윈도우 도움말 파일(*.chm)을 이용한 악성코드 유형이 증가하고 있음에 따라 사용자들은 출처가 불분명한 파일은 실행을 자제하도록 해야 한다.

현재 V3는 해당 악성코드를 효과적으로 탐지 및 차단하고 있다.

출처 : AhnLab