조직 구성원 겨냥한 온라인 스캠, 어떤 것들이 있을까?

타겟형 스캠은 사회공학적 기법을 이용해 치밀하게 설계된 공격 시나리오로 진행된다. 이런 공격은 개인 대상 스미싱이나 투자 사기, 쇼핑몰 사칭 등의 공격과는 다르게, 사전에 수집한 공격 대상 정보를 바탕으로 맞춤형 피싱 시나리오를 구성한다. 이번 글에서는 기업 및 조직을 표적으로 삼는 대표적인 타겟형 스캠인 비즈니스 이메일 사기(Business Email Compromise, BEC)와 스피어 피싱에 대해 알아본다.

먼저, BEC는 이메일을 활용해 주로 기업이나 정부 기관 등의 조직 구성원을 표적으로 삼는데, 특히 고위 임원진이나 재무, 인사 담당자를 노린다. 공격자는 이들과 업무적으로 연관성이 있는 인물로 위장해 송금이나 기밀 정보 전송을 유도한다.

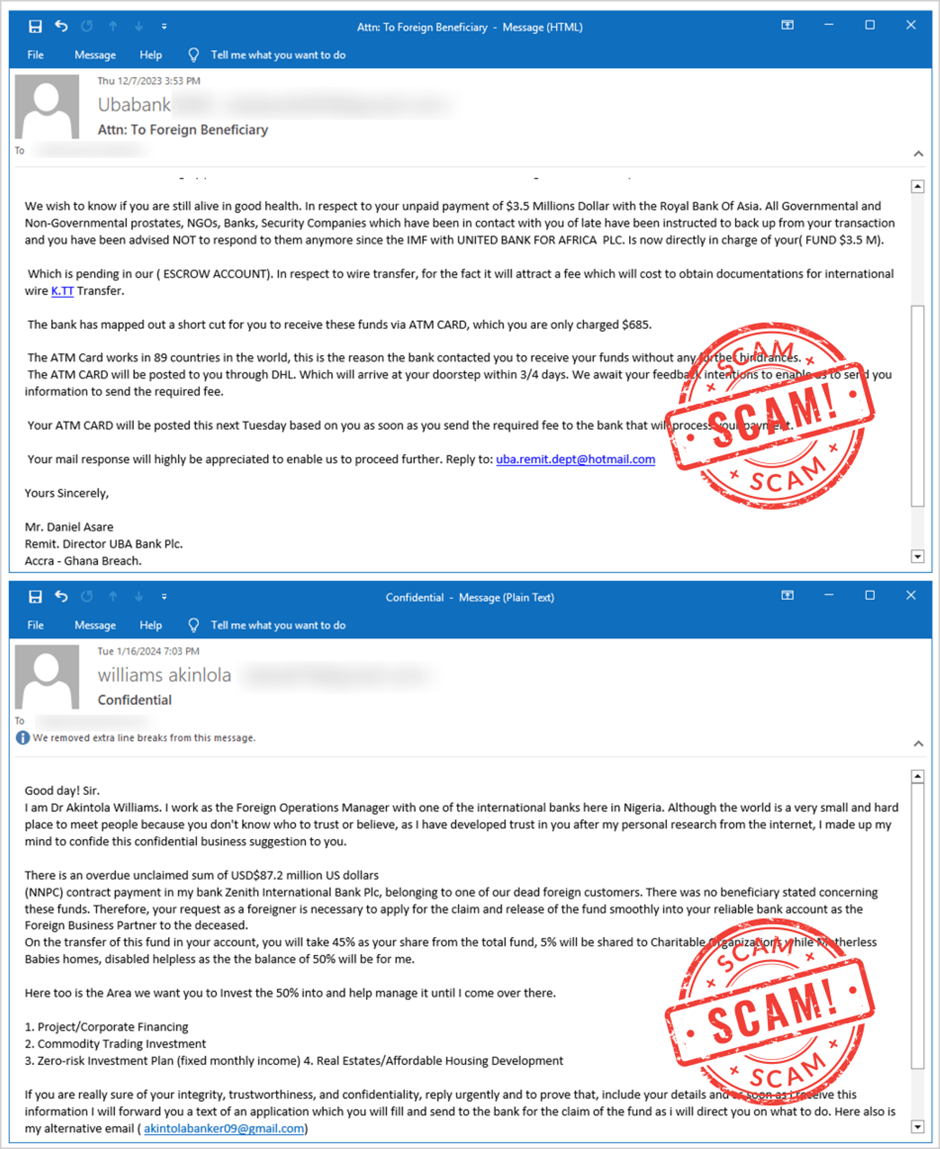

BEC 공격은 대개 치밀한 계획 하에 진행된다. 공격자는 링크드인(LinkedIn)이나 공개된 웹 사이트를 통해 타겟에 대한 사전 정보를 수집한다. 이메일 발송 시에는 발신 주소 도메인을 스푸핑(Spoofing)하거나 신뢰할 만한 기관을 사칭한다. 이후 공격 대상과 신뢰 관계를 쌓은 뒤, 심리적 압박을 가하는 사회공학 기법을 활용해 송금이나 정보 전송을 요구한다. 아래 사례와 같이, 공격자는 은행 고위 관리자를 사칭하고, 시급성을 강조하며 돈을 받기 위해 민감 정보를 요구한다.

In respect to your unpaid payment of $3.5 Millions Dollar with the Royal Bank Of Asia.

I work as the Foreign Operations Manager with one of the international banks here in Nigeria.

There is an overdue unclaimed sum of USD$87.2 million US dollars (NNPC) contract payment in my bank Zenith International Bank Plc…

reply urgently and to prove that, include your details and as soon as i receive this information I will forward you a text of an application which you will fill and send to the bank for the claim of the fund as i will direct you on what to do.

[그림1] BEC 공격 사례

[그림1] BEC 공격 사례

AI 기술의 발전은 BEC 공격의 성공률을 높이는 데 일조한다. 최근 홍콩의 한 다국적 기업에서 발생한 사고가 이를 잘 보여준다. 공격자들은 AI 딥페이크 기술을 활용해 회사 CFO를 사칭하는 이메일을 보냈고, 재무 담당 직원이 이에 속아넘어가 2,500만 달러(한화 약 344억 원)를 송금하는 사태가 있었다. 당시 직원이 의심을 품고 화상 회의를 추가로 진행했지만, 회의에 참석한 CFO를 비롯해 여러 임직원들이 모습이 딥페이크로 조작돼 있었다. 결국 해당 직원은 조작된 화면에 속아 공격자에게 송금했다.

AI 기술의 발전에 힘입어, BEC 공격은 갈수록 더 정교하고 교묘해질 것이다. 딥페이크와 같은 기술을 활용한 사칭이 더욱 쉬워지고, 이에 따라 BEC 공격의 성공률 또한 높아질 것으로 예상된다. BEC 공격에 효과적으로 대응하기 위해 기업들은 각별한 주의와 대비가 필요한 상황이다.

또한, 공격자는 스피어 피싱 이메일을 통해 타겟이 악성 파일을 실행하거나, 민감한 데이터를 입력하도록 유도하는 교묘한 방식과 시나리오를 구성하기도 한다. 다음 4가지 사레는 실제로 공격에 사용된 스피어 피싱 메일이다.

[그림 1]의 첫 번째 사례에서 공격자는 내부 직원을 사칭했다. 하단의 이메일은 안랩 직원을 대상으로 발송됐는데, 발신자의 이메일 주소 도메인도 ‘ahnlab.com’으로 돼 있었다. 실제로는 발신자 이메일 주소가 조작된 것이었지만, 겉으로 봤을 때는 안랩 구성원 중 한 명이 메일과 다름없었다. 이메일에는 음성 메시지 수신을 알리는 내용과 함께 첨부 파일이 포함돼 있는데, 이 첨부 파일은 안랩 서비스로 위장한 피싱 페이지로 연결됐다. 피싱 페이지에는 이메일 수신인의 이름과 이메일 주소가 미리 입력돼 있었다. 만일 수신인이 이 페이지에서 로그인을 시도한다면, 입력된 계정 정보는 고스란히 공격자에게 전달된다.

[그림2] 스피어 피싱 사례1: 내부 직원 사칭

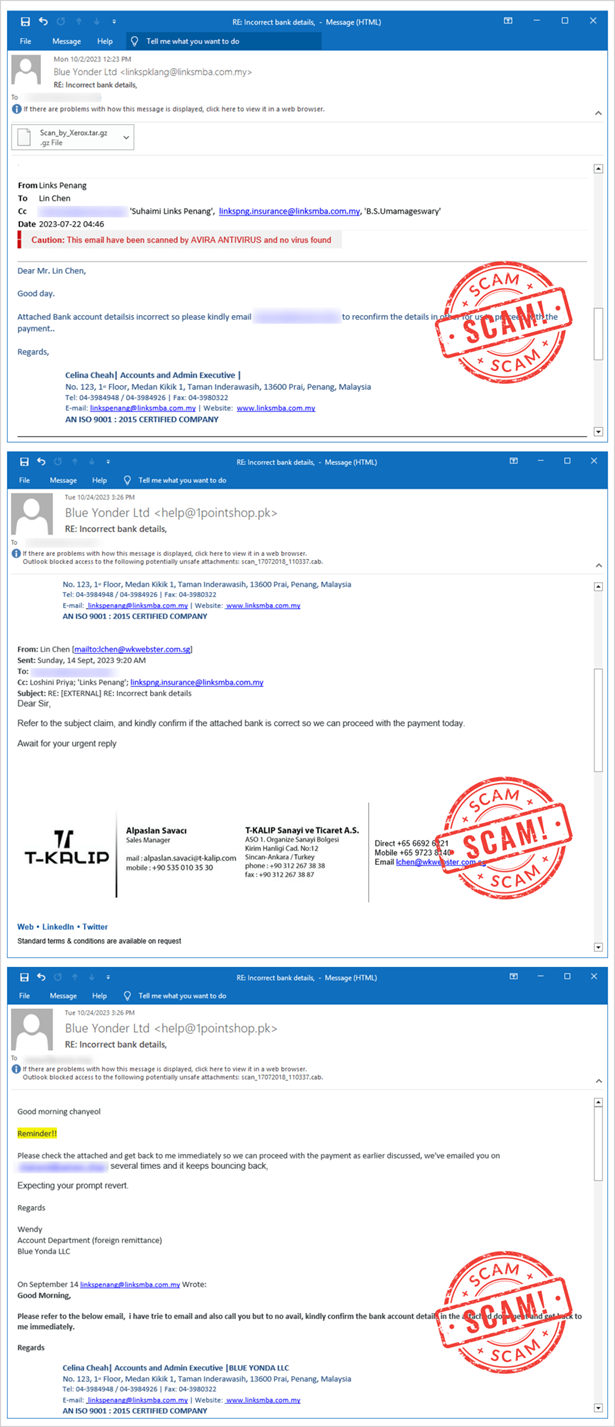

두 번째 사례에서는 공격자가 이메일 스레드를 연결해 마치 이전에 여러 차례 소통을 했던 것처럼 사용자를 속였다. 이메일 제목도 ‘RE:’로 시작해 이전 대화의 연장선상에 있는 것처럼 위장했다. 또한, 기업 이메일 작성 관행을 모방해 발신자 서명을 포함하고, 다수의 수신인과 참조인을 지정했다. 나아가, ‘Caution: This email has been scanned by AVIRA ANTIVIRUS and no virus found’라는 문구를 삽입해 안전한 이메일인 것처럼 사용자를 속이고, 수신인이 의심하지 않도록 했다. 본문에는 다음 업무를 진행하기 위해 첨부 파일을 신속히 확인해야 한다고 요구했다. 공격자는 며칠 간격으로 ‘Reminder’와 ‘Third Reminder’라는 제목의 후속 이메일을 보내 수신인을 재촉하기도 했다.

[그림3] 스피어 피싱 사례2: 이메일 스레드 연결을 통한 신뢰감 형성

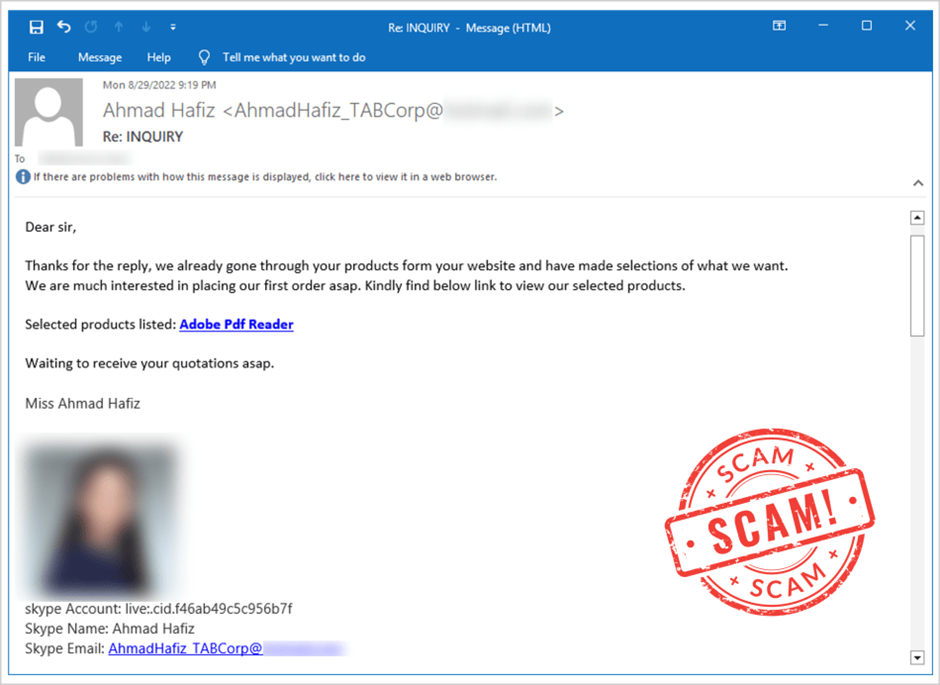

세 번째 사례는 외부와 빈번히 이메일을 주고받는 직원을 겨냥한 공격이다. 공격자는 기업의 비즈니스에 관심 있는 척하며, 수신인이 특정 링크를 클릭하도록 유도한다. 이 링크는 악성 피싱 페이지로 연결되는데, 첫 번째 사례와 마찬가지로 이 페이지에서 로그인 정보를 입력하면 내부 계정 정보가 공격자에게 유출된다.

[그림4] 스피어 피싱 사례3: 링크 클릭 유도를 통한 정보 탈취 시도

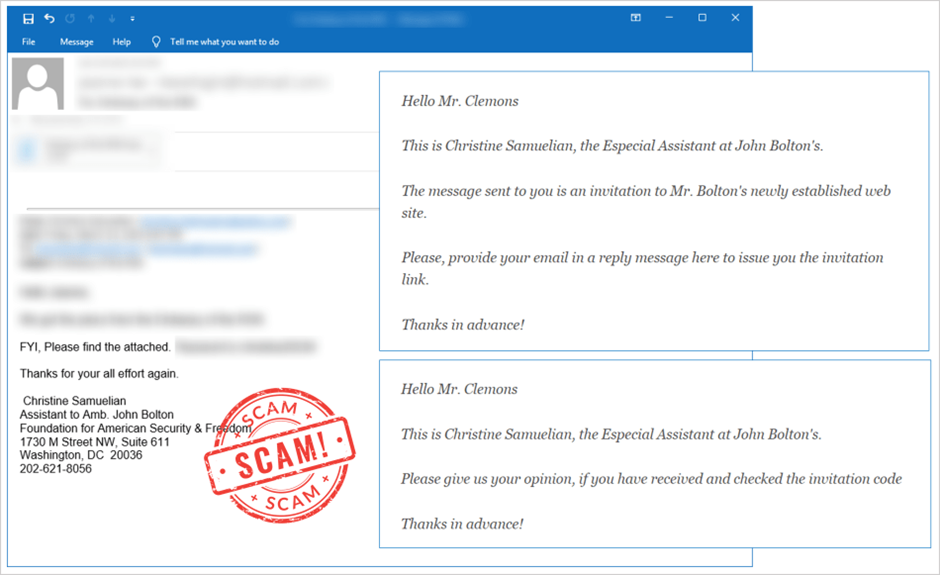

네 번째 사례에서 공격자는 타겟의 사회적 관계를 사전에 파악하고, 실제 친분이 있는 사람을 사칭했다. 공격자는 이메일 발신자 주소의 스펠링을 약간 변경해 실제 주소와 유사하게 위장했다. 공격자가 사회공학적 기법을 교묘히 활용했기에, 수신인은 의심 없이 첨부된 악성 파일을 무심코 실행할 가능성이 높다.

[그림5] 스피어 피싱 사례4: 타겟의 사회적 관계 악용

보안 연구원들도 공격자들의 맞춤형 스피어 피싱 공격의 피해를 입을 수 있다. 과거 구글 TAG(Threat Analysis Group)에서 발표한 New campaign targeting security researchers와 Active North Korean campaign targeting security researchers 보고서에 따르면, 북한 배후로 추정되는 공격자들이 교묘한 사회공학적 기법을 이용해 보안 연구원을 대상으로 스피어 피싱 공격을 수행한 적이 있다.

공격자들은 보안 연구원들의 관심사와 연구 분야를 파악하고, 이를 바탕으로 맞춤형 피싱 이메일을 보내 공격을 시도한다. 보안 연구원이 관심 가질 만한 주제로 블로그를 운영하거나, 소셜 미디어를 통해 친밀한 관계를 만든다. 이후 최신 보안 이슈에 대한 분석 자료라며 악성코드가 포함된 문서를 보내거나, 흥미로운 취약점을 발견했다며 악성 링크가 포함된 이메일을 보내는 등의 방식으로 공격을 수행한다.

작년에는 링크드인을 통해 가짜 채용 제안을 보내 보안 리서처들을 공격하는 사례도 확인됐다. 공격자들은 채용 담당자로 위장해 접근한 뒤, 왓츠앱(WhatsApp)으로 대화를 이어가며 악성코드가 포함된 문서를 전송하는 수법을 사용했다.

이처럼 공격자들은 AI 기술과 치밀한 시나리오를 활용해 교묘하고 정교한 공격을 시도하고 있다. 우리는 시급해 보이는 요청이나 신뢰할 만한 사람으로부터 연락이 오더라도 반드시 발신인의 신원을 확인하고, 요청 내용의 타당성을 꼼꼼히 따져봐야 한다.

출처 : AhnLab