울진 산불 피해 기부금 영수증으로 위장한 APT 공격 주의!

지난 3월 초 울진, 삼척 일대에 큰 산불이 발생했다. 이로 인해 전국 각지에서 피해 복구와 이재민을 돕기 위한 기부 행렬이 이어졌다. 이런 와중에도 공격자들은 쉬지 않고 울진 산불과 관련된 악성 워드 문서로 APT 공격을 시도했다.

이번 글에서는 '울진 산불 피해 기부금 영수증' 내용의 워드 문서를 이용한 APT 공격에 대해 알아본다.

ASEC 분석팀이 이번에 확인한 APT 공격은 지난 시큐리티레터 910호 "제품소개서로 위장한 악성 워드 문서"와 시큐리티레터 911호 "코인 관련 악성 문서를 이용한 APT 공격"에서 소개한 유포 방식과 매우 비슷하다.

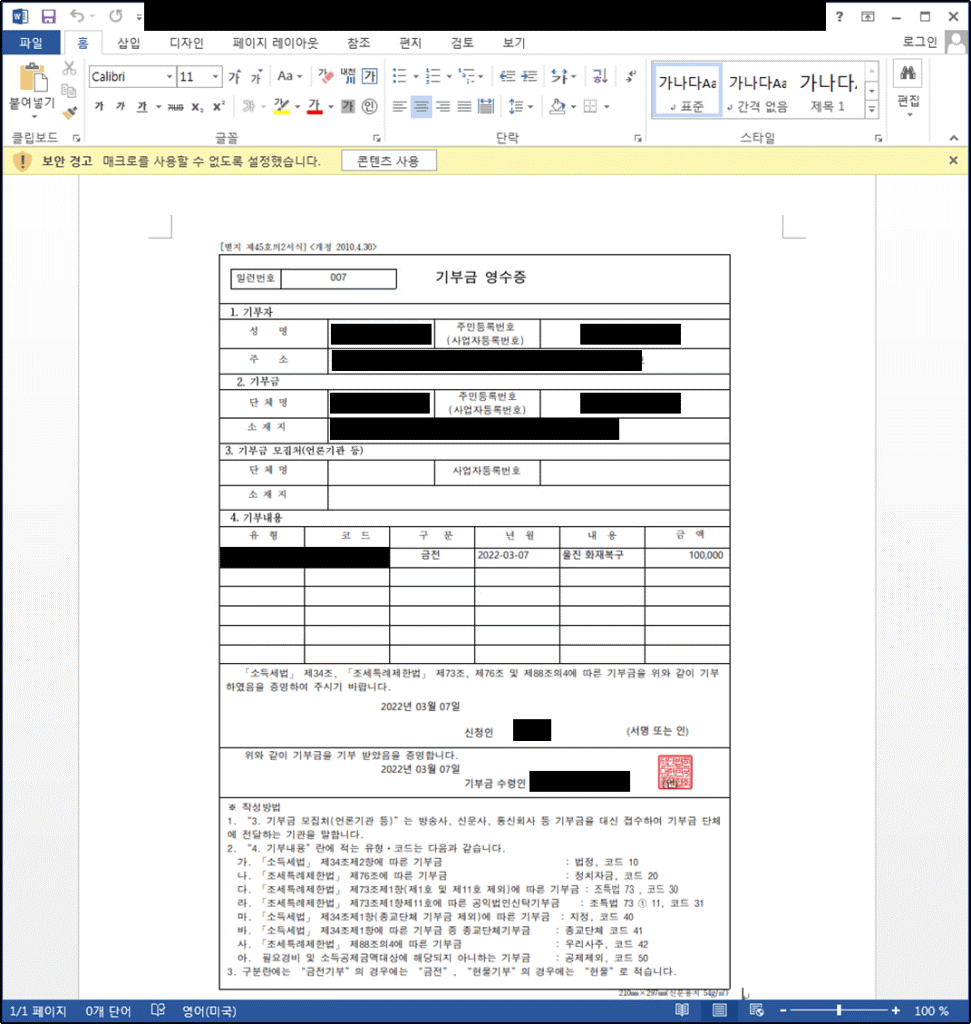

공격자는 [그림 1]과 같이 기부금 영수증 내용의 악성 워드 문서를 유포하고 있으며, '콘텐츠 사용' 버튼을 통해 매크로 실행을 유도하고 있다.

[그림 1] 기부금 영수증(ㅇㅇㅇ).doc

[그림 1] 기부금 영수증(ㅇㅇㅇ).doc

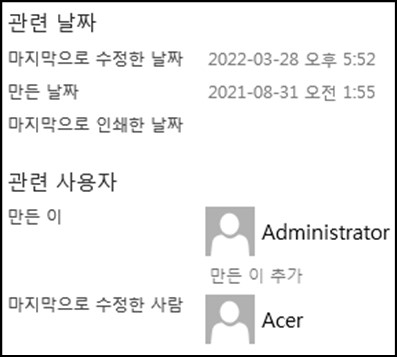

또한 문서가 최초 만들어진 날짜는 2021년 8월 31일 오전 1:55이고 문서를 마지막으로 수정한 이의 이름은 'Acer'이다. 이는 지난 시큐리티레터 910호 "제품소개서로 위장한 악성 워드 문서"와 시큐리티레터 911호 "코인 관련 악성 문서를 이용한 APT 공격"에서 소개한 악성 문서의 만든 날짜 및 작성자와 동일하다.

[그림 2] 기부금 영수증(ㅇㅇㅇ).doc 파일 정보

[그림 2] 기부금 영수증(ㅇㅇㅇ).doc 파일 정보

공격 기법과 생성되는 파일의 기능은 기존에 소개한 “error.bat”과 동일했다. 그러나 ASEC 분석팀은 기존과 다른 부분도 확인했다. 그것은 바로 매크로 실행 시 생성되는 배치 파일명이 다르다는 것이다. 해당 배치 파일은 moster.bat으로 유포되었다.

• C:\Users\Public\Documents\moster.bat -> start.vbs 파일 레지스트리 RUN키 등록, no4.bat 파일 실행, 추가 파일 다운로드

공격자는 현재 대북 관계자 및 가상자산 관계자 뿐만 아니라 공격 대상을 다양하게 넓혀가고 있는 것으로 보인다. 사용자는 출처가 불분명한 사이트나 이메일로 부터 첨부 파일을 다운로드하는 것을 주의 해야하며, 특히 워드(Word)문서를 실행할 때 매크로 허용 버튼 유도하는 문구나 그림이 있다면 악성 매크로가 실행될 수 있으므로 각별히 유의해야 한다.

현재 안랩 V3 제품에서는 공격과 관련된 파일들을 탐지 및 차단하고 있다.

출처 : AhnLab